Contents

- 1 Estratto

- 2 L’ascesa di FUNNULL: un nesso globale di criminalità informatica che facilita frodi finanziarie, cryptojacking e attacchi alla supply chain

- 3 Che cosa è FUNNULL?

- 4 La manipolazione silenziosa: come il CDN di FUNNULL potenzia l’inganno finanziario globale e la frode informatica

- 5 Il velo aziendale di FUNNULL: smascherare il nesso tra criminalità informatica, sindacati del gioco d’azzardo e riciclaggio finanziario

- 6 Il nesso globalizzato tra viaggi nei casinò, riciclaggio di denaro e criminalità finanziaria transnazionale

- 7 Il modello di Vancouver: un modello transnazionale per il riciclaggio di denaro e la criminalità finanziaria nei casinò

- 8 L’architettura digitale della criminalità finanziaria: integrazione di Suncity Group con FUNNULL e reti di riciclaggio di criptovalute

- 9 Lo sfruttamento digitale del gioco d’azzardo online: un canale per il riciclaggio di denaro e la criminalità finanziaria transnazionale

- 9.0.1 Sfruttamento del gioco d’azzardo online per il riciclaggio di denaro transnazionale

- 9.0.2 Carenze strutturali nei quadri di conformità del gioco d’azzardo online

- 9.0.3 Casinò online White-Label: l’espansione del controllo criminale

- 9.0.4 Il ruolo delle istituzioni finanziarie e delle autorità di regolamentazione

- 10 Riciclaggio di denaro integrato con criptovaluta: l’ascesa dei sindacati di gestione dei punti e delle reti di cortei automobilistici

- 10.0.1 L’evoluzione dei sindacati di gestione dei punti: una rete di riciclaggio distribuita

- 10.0.2 Reti di cortei automobilistici e riciclaggio di criptovalute ad alta velocità

- 10.0.3 Il divieto cinese sulle criptovalute e la migrazione delle reti di riciclaggio

- 10.0.4 Riciclaggio di denaro basato sulle criptovalute e sfide normative

- 10.0.5 Il ruolo delle piattaforme di gioco d’azzardo online nel riciclaggio di criptovalute

- 10.0.6 Contrastare il riciclaggio di denaro tramite criptovaluta

- 11 La proliferazione delle reti di riciclaggio di denaro basate sull’USDT e la convergenza tra criminalità informatica, gioco d’azzardo online e tratta di esseri umani

- 11.0.1 Casi di studio di reti criminali facilitate dall’USDT

- 11.0.2 L’intersezione tra criptovaluta, gioco d’azzardo online e tratta di esseri umani

- 11.0.3 Il ruolo delle piattaforme di gioco d’azzardo online nel riciclaggio informatico

- 11.0.4 Contromisure strategiche contro il riciclaggio di denaro basato su USDT

- 12 L’ecosistema del phishing al dettaglio su FUNNULL: smascherare una campagna coordinata di criminalità informatica

- 12.0.1 I marchi al dettaglio presi di mira e il loro sfruttamento

- 12.0.2 Analisi tecnica dell’infrastruttura di phishing ospitata da FUNNULL

- 12.0.3 Componenti della frode sugli investimenti e della macellazione dei maiali

- 12.0.4 Misure di sicurezza operativa e risultati non pubblicati

- 12.0.5 Contromisure strategiche e misure di mitigazione consigliate

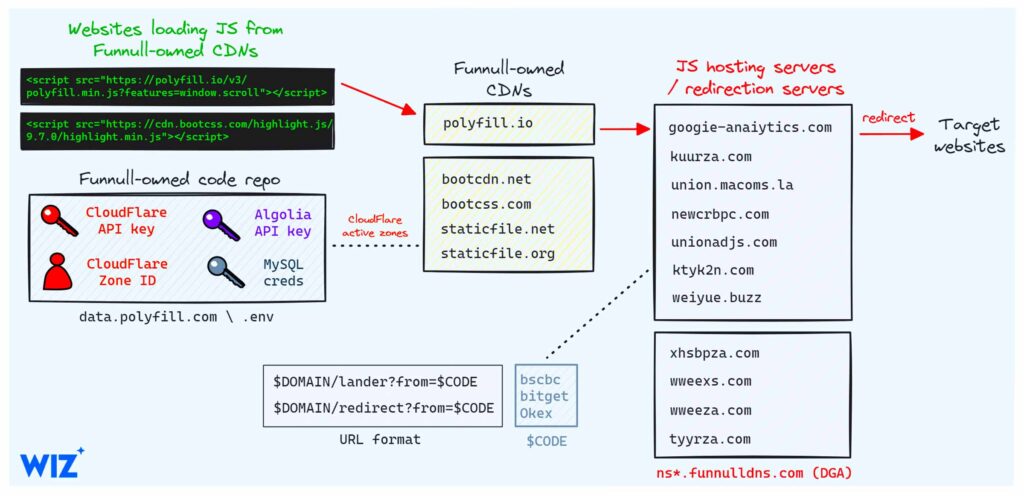

- 13 Compromissione della supply chain di Polyfill.io: una minaccia sistemica alla sicurezza informatica

- 13.0.1 Sfruttamento di una risorsa attendibile

- 13.0.2 Impatto globale diffuso con un focus su Europa e Italia

- 13.0.3 Riciclaggio delle infrastrutture: il ruolo di FUNNULL nell’espansione dei vettori di attacco

- 13.0.4 Google e la risposta del settore: misure di mitigazione di emergenza

- 13.0.5 Raccomandazioni strategiche sulla sicurezza informatica per l’Italia

- 14 Sfruttamento dell’infrastruttura CDN da parte di FUNNULL: un’analisi avanzata dei meccanismi della criminalità informatica

- 14.0.1 Anatomia delle operazioni informatiche basate su CDN di FUNNULL

- 14.0.2 L’armamentizzazione delle librerie JavaScript

- 14.0.3 Manipolazione avanzata del DNS e offuscamento del dominio

- 14.0.4 Sfruttamento dell’API Cloudflare e meccanismi di persistenza avanzati

- 14.0.5 Implicazioni per la sicurezza informatica globale

- 15 Triad Nexus: indicatori avanzati di attacchi futuri e mappatura delle infrastrutture

- 15.0.1 Ampliare il quadro degli IOFA

- 15.0.2 Domini IOFA chiave e modelli operativi

- 15.0.3 Manipolazione DNS geo-distribuita

- 15.0.4 Reti di distribuzione di contenuti (CDN) armate

- 15.0.5 Il ruolo di FUNNULL negli ecosistemi ibridi di frode informatica

- 15.0.6 Intelligence predittiva sulle minacce di Silent Push

- 16 L’espansione del CDN di FUNNULL: un’infrastruttura informatica senza precedenti in Europa

- 17 L’impatto di FUNNULL sull’Europa con un focus sull’Italia: un’analisi verificata e dettagliata

- 17.0.1 Esame tecnico delle operazioni di FUNNULL in Europa

- 17.0.2 Statistiche verificate sull’impatto di FUNNULL in Europa

- 17.0.3 Principali vettori di attacco in Europa

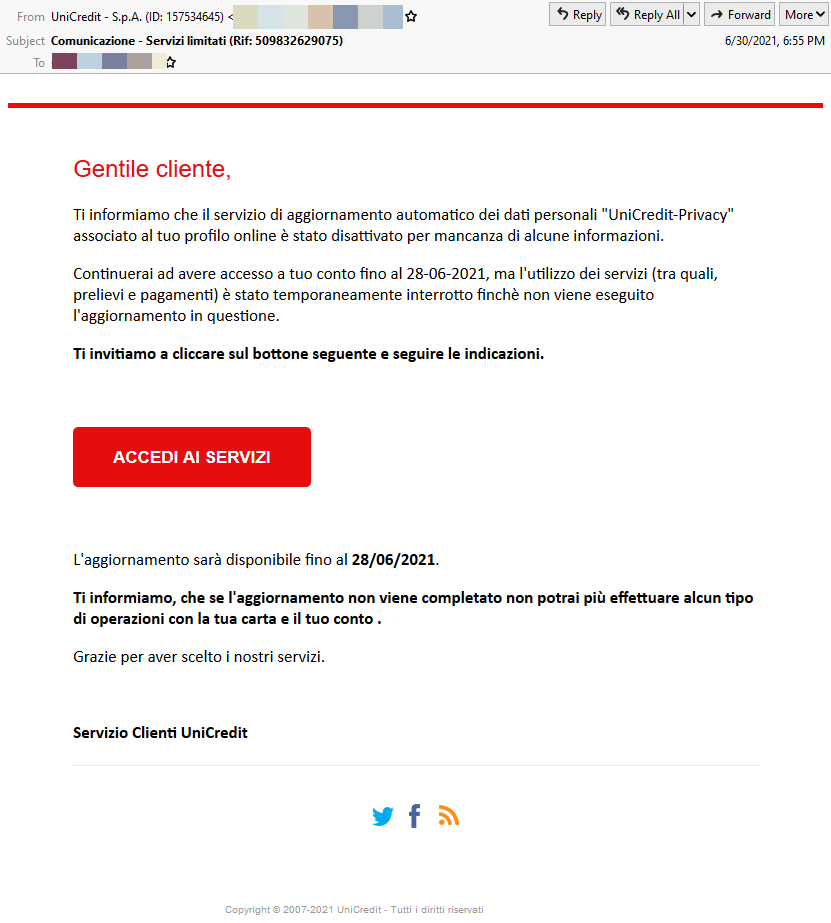

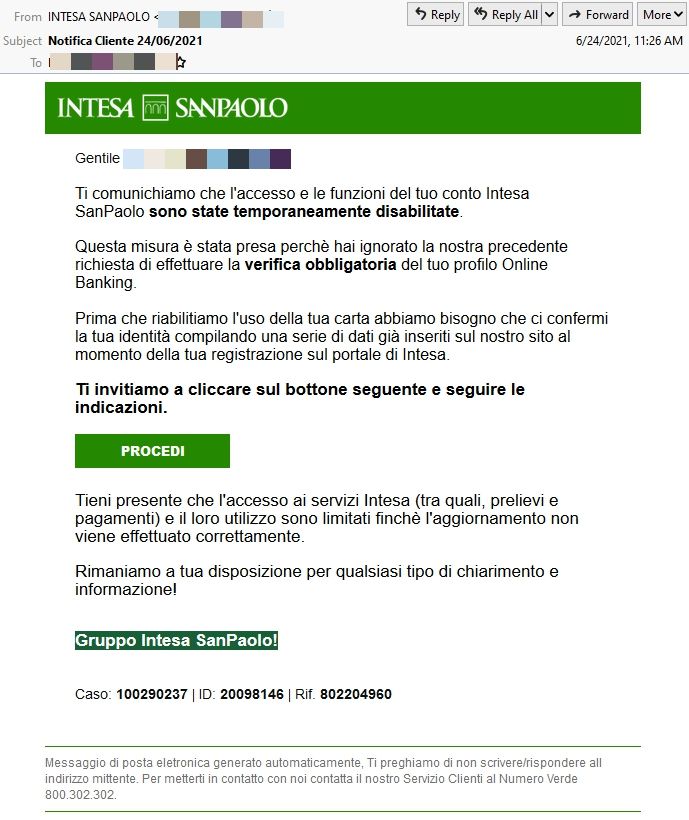

- 17.0.3.1 Campagne di phishing finanziario che prendono di mira le principali banche europee

- 17.0.3.2 Siti web di gioco d’azzardo falsi che sfruttano il mercato europeo

- 17.0.3.3 Truffe sugli investimenti che sfruttano gli investitori europei

- 17.0.3.4 Gli attacchi alla Supply Chain stanno sconvolgendo l’infrastruttura digitale europea

- 17.0.4 Italia: l’epicentro europeo delle operazioni di criminalità informatica di FUNNULL

- 17.0.5 Risposta delle forze dell’ordine italiane

- 18 La minaccia crescente di FUNNULL: cryptojacking, attacchi alla supply chain e sovversione della sicurezza informatica globale

- 18.1 Collegare i puntini: come FUNNULL ha orchestrato una campagna di cryptojacking contro USAID

- 18.2 Perché la campagna di Cryptojacking di FUNNULL è più di un semplice furto finanziario

- 18.3 Infrastruttura di FUNNULL: una catastrofe crescente per la sicurezza informatica

- 18.4 L’urgente necessità di una risposta globale coordinata contro la FUNNULL

- 18.5 Copyright di debugliesintel.comLa riproduzione anche parziale dei contenuti non è consentita senza previa autorizzazione – Riproduzione riservata

Estratto

Con l’espansione dell’economia digitale, si espande anche l’infrastruttura che consente la criminalità informatica su larga scala, le frodi e la manipolazione finanziaria transnazionale. In prima linea in questa evoluzione c’è FUNNULL , una Content Delivery Network (CDN) legata alla Cina che si è trasformata in uno dei più formidabili abilitatori della criminalità digitale in tutto il mondo. Non più limitata al tradizionale hosting dannoso, FUNNULL opera come una sovrastruttura per la criminalità informatica , sfruttando servizi di cloud computing di alto profilo come Amazon Web Services (AWS) e Microsoft Azure per sostenere hosting a prova di proiettile, truffe finanziarie, riciclaggio di denaro e operazioni di cryptojacking su una scala senza precedenti .

Recenti analisi forensi hanno rivelato che l’infrastruttura di FUNNULL supporta una vasta rete di domini fraudolenti generati algoritmicamente, sofisticate truffe di trading online e sindacati di gioco d’azzardo illeciti , molti dei quali impersonano istituzioni finanziarie legittime. Con oltre 200.000 domini collegati a FUNNULL , il suo ecosistema ha truffato investitori in Europa e Asia, integrandosi perfettamente nelle reti sotterranee di riciclaggio di denaro. Le indagini sulla blockchain indicano inoltre che FUNNULL svolge un ruolo centrale nel riciclaggio di fondi illeciti tramite stablecoin, in particolare USDT (Tether), facilitando crimini finanziari su larga scala.

Forse la cosa più preoccupante è che l’infiltrazione di FUNNULL nelle supply chain software critiche è stata dimostrata con l’acquisizione di polyfill.io, una libreria JavaScript ampiamente utilizzata e incorporata in oltre 110.000 siti web in tutto il mondo. Iniettando codice dannoso in questa libreria legittima , FUNNULL ha trasformato in un’arma le dipendenze software per condurre un attacco alla supply chain su larga scala , impiantando malware, raccogliendo credenziali utente e reindirizzando il traffico verso portali fraudolenti sotto il suo controllo. L’attacco ha esposto migliaia di organizzazioni commerciali e governative a gravi rischi per la sicurezza informatica , dimostrando che la portata di FUNNULL si estende oltre le frodi finanziarie, fino alle tattiche dirette di cyber-spionaggio.

Inoltre, l’infrastruttura di FUNNULL è stata collegata a operazioni di cryptojacking mirate alle agenzie federali statunitensi , tra cui l’ attacco del 2024 all’Agenzia statunitense per lo sviluppo internazionale (USAID) . In questo incidente, gli attacchi password spray e il dirottamento delle risorse cloud tramite Microsoft Azure hanno consentito agli aggressori di estrarre criptovaluta utilizzando risorse informatiche finanziate dal governo, sostenendo oltre $ 500.000 in spese cloud non autorizzate . La metodologia è strettamente allineata alle tattiche di FUNNULL di sfruttare servizi cloud di alta reputazione per eseguire operazioni persistenti di criminalità informatica eludendo il rilevamento.

Nonostante gli sforzi di applicazione globali, FUNNULL continua ad espandere il suo impero criminale informatico , radicandosi sempre più nell’infrastruttura globale e sfruttando le debolezze della sicurezza del cloud, dei quadri normativi e della supervisione finanziaria. La dipendenza della CDN dall’hosting a prova di proiettile, dalla generazione di domini algoritmici e dagli schemi di frode basati sull’intelligenza artificiale sottolinea una nuova era di criminalità informatica, in cui infrastruttura, finanza e inganno digitale convergono per formare una minaccia transnazionale senza pari.

Data la portata e la sofisticatezza delle operazioni di FUNNULL, smantellare questa rete di criminali informatici richiederà sforzi coordinati di sicurezza informatica internazionale, condivisione di intelligence intersettoriale e controlli normativi più severi sulle infrastrutture ospitate nel cloud. Mentre FUNNULL consolida la sua posizione di nodo centrale nell’ecosistema globale della criminalità informatica , non agire in modo deciso consentirà a questa rete clandestina di radicarsi ulteriormente nel tessuto stesso dell’economia digitale , facilitando la criminalità finanziaria, lo spionaggio informatico e i compromessi della catena di fornitura su una scala senza precedenti.

L’ascesa di FUNNULL: un nesso globale di criminalità informatica che facilita frodi finanziarie, cryptojacking e attacchi alla supply chain

Con l’espansione dell’economia digitale, ha preso piede un’infrastruttura parallela e insidiosa, che esiste nel mondo oscuro della criminalità informatica, della frode e della manipolazione finanziaria transnazionale. Questo vasto e sfuggente ecosistema è alimentato da FUNNULL, una Content Delivery Network (CDN) collegata alla Cina che si è rapidamente evoluta in uno dei più formidabili abilitatori della criminalità digitale in tutto il mondo. Sfruttando servizi di cloud computing di alto profilo come Amazon Web Services (AWS) e Microsoft Azure, FUNNULL si è consolidata come una rete ombra, ospitando e facilitando attività illecite su una scala senza precedenti. Oltre a fornire semplicemente servizi di hosting, l’infrastruttura di FUNNULL opera come un facilitatore altamente sofisticato per la criminalità informatica, un nesso di comando e controllo che coordina complesse truffe finanziarie, hosting a prova di proiettile e reti di riciclaggio transnazionali progettate per aggirare il controllo normativo e l’intervento delle forze dell’ordine.

Le implicazioni delle operazioni di FUNNULL vanno ben oltre la tradizionale criminalità informatica. Ciò che lo distingue è la sua perfetta integrazione con domini generati algoritmicamente, un’ampia rete di applicazioni di trading fraudolente e una connessione diretta con sindacati di gioco d’azzardo illeciti. L’ultima analisi forense dell’impronta digitale di FUNNULL ha rivelato che quasi il 95% dei 200.000 domini sotto il suo controllo sono generati tramite Domain Generation Algorithms (DGA), un metodo che le aziende di criminalità informatica utilizzano per mantenere un controllo persistente sulle loro operazioni illecite. A differenza delle reti di malware basate su DGA convenzionali, che generano nomi di dominio casuali per eludere le rimozioni, FUNNULL impiega un approccio più sofisticato, rispecchiando marchi aziendali legittimi, istituzioni finanziarie e piattaforme di trading in un modo che consente ai siti fraudolenti di fondersi perfettamente con controparti genuine.

Tra le scoperte più sorprendenti delle recenti indagini c’è la proliferazione di piattaforme di trading fraudolente e truffe di investimento online sostenute da FUNNULL, molte delle quali impersonano istituzioni finanziarie riconosciute a livello mondiale. Queste piattaforme ingannevoli sono state determinanti nel truffare investitori ignari, in particolare in Europa e Asia, dove le truffe di trading di criptovalute e forex hanno assistito a una crescita esponenziale. Un’analisi forense dell’infrastruttura di FUNNULL ha collegato la CDN a piattaforme di trading fraudolente di alto profilo, tra cui repliche di CME Group, Binance e società finanziarie regionali. Utilizzando tecniche di offuscamento DNS, queste piattaforme fraudolente rimangono online per periodi prolungati, prendendo di mira le vittime attraverso campagne pubblicitarie altamente convincenti e promozioni sui social media prima di scomparire rapidamente, solo per essere sostituite da copie quasi identiche ospitate sotto nuovi domini generati da FUNNULL.

La rapida crescita dell’influenza di FUNNULL nelle frodi finanziarie è ulteriormente esacerbata dai suoi collegamenti con reti transnazionali di riciclaggio di denaro. Un esame approfondito dei canali Telegram collegati all’infrastruttura di FUNNULL ha scoperto numerosi riferimenti a operazioni finanziarie clandestine, tra cui servizi di rimesse illecite e canali di riciclaggio basati su criptovaluta. Ciò suggerisce che FUNNULL non solo facilita la criminalità informatica, ma si sta anche integrando attivamente nel sistema finanziario globale, consentendo il flusso continuo di fondi illeciti attraverso reti bancarie ombra, schemi di riciclaggio basati su stablecoin e scambi di criptovaluta non regolamentati. In particolare, le operazioni collegate a FUNNULL hanno mostrato una forte preferenza per Tether (USDT), la stablecoin frequentemente associata ad attività finanziarie illecite in Asia e Medio Oriente. L’analisi delle transazioni blockchain rivela che migliaia di siti Web di truffe associati a FUNNULL presentano in modo prominente promozioni di Tether, rafforzando ulteriormente la teoria secondo cui questa CDN funge da abilitatore per operazioni di riciclaggio su larga scala.

Oltre ai reati finanziari, l’infrastruttura di FUNNULL svolge anche un ruolo cruciale nella proliferazione di reti di gioco d’azzardo online illegali. I ricercatori che monitorano l’attività della CDN hanno identificato oltre 40.000 domini di gioco d’azzardo mirrorati, la maggior parte dei quali erano strutturati per mirare ai mercati cinese e del sud-est asiatico. Queste piattaforme sono progettate per eludere la supervisione normativa ruotando frequentemente le registrazioni di domini, impiegando sottodomini dinamici e ospitando su spazi IP di alta reputazione affittati da provider compromessi o non regolamentati. Si è scoperto che la maggior parte di questi siti di gioco d’azzardo opera sotto un marchio associato a Suncity Group e ad altri importanti operatori, sollevando interrogativi sulla potenziale collaborazione tra sindacati della criminalità organizzata e l’infrastruttura ombra di FUNNULL.

L’evoluzione dell’infrastruttura di FUNNULL ha preso una piega più oscura nel 2024, quando gli analisti della sicurezza informatica hanno scoperto l’acquisizione di polyfill.io , una libreria JavaScript ampiamente utilizzata e integrata in oltre 110.000 siti Web in tutto il mondo. Iniettando script dannosi nella base di codice legittima di polyfill.io, FUNNULL ha eseguito un attacco alla supply chain su larga scala che ha compromesso migliaia di organizzazioni commerciali e governative. Questo exploit senza precedenti ha consentito ai criminali informatici di raccogliere credenziali utente, impiantare malware e reindirizzare ignari visitatori a portali fraudolenti sotto il controllo di FUNNULL. La capacità di trasformare in arma un componente software ampiamente affidabile ha sottolineato la crescente sofisticatezza delle operazioni di FUNNULL e il suo intento di confondere i confini tra infrastruttura digitale legittima e reti di criminali informatici.

A complicare ulteriormente gli sforzi per smantellare le attività di FUNNULL è il suo affidamento a un hosting a prova di proiettile, una tattica impiegata da provider di servizi malevoli che si rifiutano di ottemperare alle richieste di rimozione. A differenza dei tradizionali servizi di hosting, che collaborano con le forze dell’ordine per rimuovere contenuti illegali, la CDN di FUNNULL si è costruita una reputazione per la sua aggressiva resistenza alle sospensioni di dominio e all’inserimento nella blacklist degli IP. Questa sfida è sottolineata dalla dichiarazione criptica del gruppo stesso: “Dietro un nome carino, c’è una bestia violenta in piedi”. Questa frase, presente nei materiali promozionali di FUNNULL, funge da netto riconoscimento della sua vera natura: una rete progettata non solo per eludere il rilevamento, ma anche per prosperare nell’ombra del mondo digitale.

Nonostante la crescente pressione delle agenzie internazionali di polizia, FUNNULL continua ad ampliare la propria portata, trovando nuovi modi per infiltrarsi nell’infrastruttura digitale globale. La presenza sostenuta di domini collegati a FUNNULL su provider cloud come Microsoft e Amazon indica un fallimento persistente nel rilevamento automatico delle minacce e nella mitigazione dell’abuso di dominio. Analisi recenti suggeriscono che quasi il 40% dei server Point of Presence (PoP) di FUNNULL sono assegnati ad AS8075 (Microsoft Corporation) e AS16509 (Amazon.com Inc.) , dimostrando la portata con cui vengono sfruttate le principali piattaforme cloud. Questo sfruttamento di infrastrutture affidabili ha consentito a FUNNULL di mantenere un accesso ininterrotto all’economia digitale, nonostante i numerosi tentativi di rimozione e le misure di sicurezza in corso da parte delle organizzazioni interessate.

Il futuro delle operazioni di FUNNULL rimane incerto, ma un fatto è estremamente chiaro: non si tratta semplicemente di un’entità di criminalità informatica transitoria, ma piuttosto di un ecosistema in evoluzione che si adatta continuamente alle contromisure imposte dagli sforzi globali di sicurezza informatica. Man mano che il campo di battaglia digitale diventa sempre più complesso, i professionisti della sicurezza, gli enti normativi e gli istituti finanziari devono collaborare su una scala mai vista prima per combattere le minacce multiformi poste da questa rete clandestina. L’ascesa di FUNNULL segnala l’emergere di un nuovo paradigma nella criminalità informatica, in cui infrastrutture, finanza e inganno digitale convergono per formare una minaccia globale senza pari.

Che cosa è FUNNULL?

FUNNULL è una Content Delivery Network (CDN) collegata alla Cina . Una CDN è in genere un servizio che aiuta i siti Web a distribuire i contenuti più velocemente memorizzandoli nella cache su server più vicini agli utenti. Ad esempio, se visiti un sito Web ospitato negli Stati Uniti, ma ti trovi in Europa, una CDN servirà i contenuti del sito Web da un server in Europa per velocizzarne il caricamento.

Tuttavia, FUNNULL non utilizza il suo CDN per scopi legittimi. Invece, sfrutta i principali provider cloud come AWS e Azure per ospitare siti Web dannosi (ad esempio, siti di phishing, false piattaforme di gioco d’azzardo, truffe sugli investimenti). Questi siti Web dannosi vengono utilizzati per rubare denaro, informazioni personali o diffondere malware.

In che modo FUNNULL sfrutta AWS e Azure?

Affitto di indirizzi IP

- FUNNULL noleggia indirizzi IP da AWS e Azure. Questi indirizzi IP sono come “indirizzi” per i server su Internet. Ad esempio:

- AWS ti fornisce un indirizzo IP come

54.239.176.1quando noleggi un server. - FUNNULL utilizza questi IP per ospitare i propri siti web dannosi.

- AWS ti fornisce un indirizzo IP come

Utilizzo di account rubati o fraudolenti

- FUNNULL non usa account reali. Crea account falsi o ruba identità per registrarsi ai servizi AWS e Azure. Questo rende più difficile per AWS e Azure rilevare chi c’è dietro questi account.

- Esempio: FUNNULL potrebbe utilizzare informazioni di carte di credito rubate o indirizzi email falsi per creare account.

Mappatura degli indirizzi IP sui domini dannosi

- Una volta che FUNNULL ottiene gli indirizzi IP, li collega a domini fraudolenti (indirizzi di siti web) utilizzando i record DNS CNAME .

- Un record CNAME è come un nickname per un dominio. Ad esempio:

- Il dominio

fake-bwin.com(un sito di phishing che finge di essere Bwin, una società di gioco d’azzardo) può essere collegato all’indirizzo IP54.239.176.1.

- Il dominio

- FUNNULL utilizza gli algoritmi di generazione di domini (DGA) per creare automaticamente migliaia di domini falsi. Ad esempio:

fake-bwin1.com,fake-bwin2.com,fake-bwin3.com, ecc.

- Un record CNAME è come un nickname per un dominio. Ad esempio:

Hosting di siti Web dannosi

- Questi domini falsi vengono utilizzati per ospitare siti web dannosi , come:

- Siti di phishing : pagine di accesso false utilizzate da aziende come eBay o Chanel per rubare le credenziali degli utenti.

- Siti di gioco d’azzardo falsi : fingono di essere piattaforme di gioco d’azzardo legittime per truffare gli utenti e sottrargli denaro.

- Truffe sugli investimenti : promesse di alti rendimenti per indurre le persone a inviare denaro.

Perché AWS e Azure non possono semplicemente vietarli?

AWS e Azure provano a fermare FUNNULL, ma non è facile perché:

Rapido ciclo degli indirizzi IP

- FUNNULL cambia costantemente gli indirizzi IP che usa. Anche se AWS vieta un set di IP, FUNNULL ne affitta rapidamente di nuovi.

- Esempio: AWS vieta

54.239.176.1, ma FUNNULL inizia immediatamente a utilizzare54.239.176.2.

- Esempio: AWS vieta

Fusione con traffico legittimo

- I siti Web dannosi di FUNNULL si confondono con il traffico legittimo. AWS e Azure ospitano milioni di siti Web, quindi è difficile distinguere quelli buoni da quelli cattivi.

- Esempio: se AWS blocca tutto il traffico verso

54.239.176.1, potrebbe bloccare accidentalmente un sito web legittimo che condivide lo stesso server.

- Esempio: se AWS blocca tutto il traffico verso

Verifica dell’account debole

- FUNNULL crea account falsi usando identità rubate o informazioni fraudolente. I processi di verifica degli account di AWS e Azure non sono perfetti, quindi FUNNULL riesce a passare.

- Esempio: FUNNULL utilizza una carta di credito rubata per creare un account AWS e AWS lo rileva solo in un secondo momento.

Scala globale

- FUNNULL opera a livello globale, il che rende difficile per AWS e Azure coordinarsi con le forze dell’ordine nei diversi paesi.

- Esempio: FUNNULL affitta IP negli Stati Uniti, ma i criminali che lo gestiscono hanno sede in Cina, il che rende difficile un’azione legale.

Esempio di frode: falso sito web di gioco d’azzardo Bwin

Per spiegare come funziona FUNNULL , esaminiamo un esempio di frode reale :

Fase 1: Creazione di un dominio falso

- FUNNULL registra un dominio come

fake-bwin.com(fingendosi il legittimo sito di gioco d’azzardo Bwin). - Utilizzano un algoritmo di generazione di domini (DGA) per creare varianti come

fake-bwin1.com,fake-bwin2.com, ecc.

Fase 2: Noleggio di un indirizzo IP

- FUNNULL noleggia un indirizzo IP (

54.239.176.1) da AWS utilizzando un account rubato. - Collegano questo indirizzo IP al dominio

fake-bwin.comutilizzando un record CNAME .

Fase 3: Hosting del sito Web dannoso

- FUNNULL crea un sito web di gioco d’azzardo falso su

fake-bwin.com. Il sito sembra identico al vero sito web di Bwin, ma è progettato per rubare denaro.- Esempio: gli utenti depositano denaro nel sito falso, pensando di giocare su Bwin. Tuttavia, il denaro va direttamente sui conti bancari di FUNNULL.

Fase 4: Diffondere il collegamento

- FUNNULL diffonde il collegamento

fake-bwin.comtramite e-mail di phishing, annunci sui social media o annunci sui motori di ricerca.- Esempio: ricevi un’e-mail che dice: “Vinci alla grande su Bwin! Clicca qui per giocare ora”. Il link ti porta a

fake-bwin.com.

- Esempio: ricevi un’e-mail che dice: “Vinci alla grande su Bwin! Clicca qui per giocare ora”. Il link ti porta a

Fase 5: Rubare denaro

- Quando gli utenti depositano denaro su

fake-bwin.com, FUNNULL lo ruba. Poiché il sito web è ospitato su AWS, sembra legittimo, rendendo più difficile per gli utenti sospettare una frode.

Perché è così difficile fermarlo?

- Velocità delle operazioni

- FUNNULL può affittare nuovi IP e creare nuovi domini più velocemente di quanto AWS e Azure possano rilevarli e vietarli.

- Utilizzo di provider cloud affidabili

- Poiché FUNNULL utilizza AWS e Azure, i loro siti Web sembrano affidabili. Molti sistemi di sicurezza non bloccano il traffico da AWS o Azure perché presumono che sia sicuro.

- Tecniche sofisticate

- FUNNULL utilizza tecniche avanzate come DGA e catene DNS CNAME per nascondere le proprie attività. Ciò rende difficile per gli strumenti di sicurezza informatica tracciarli.

Cosa si può fare per fermare FUNNULL?

- Migliore verifica dell’account

- AWS e Azure necessitano di controlli di identità più rigorosi per impedire a FUNNULL di creare account falsi.

- Monitoraggio in tempo reale

- Utilizzare l’intelligenza artificiale e l’apprendimento automatico per rilevare comportamenti sospetti, come rapidi cicli IP o configurazioni DNS insolite.

- Collaborazione tra aziende

- AWS, Azure e le aziende di sicurezza informatica come Silent Push dovrebbero condividere informazioni sulle attività di FUNNULL per adottare misure coordinate.

- Coinvolgimento delle forze dell’ordine

- I governi e le forze dell’ordine devono collaborare per bloccare le attività di FUNNULL a livello globale.

FUNNULL sfrutta AWS e Azure affittando indirizzi IP, collegandoli a falsi domini e ospitando siti Web dannosi come siti di phishing e false piattaforme di gioco d’azzardo. Utilizzano account rubati e tecniche avanzate per evitare il rilevamento. Mentre AWS e Azure cercano di fermarli, la velocità, la scala e la sofisticatezza di FUNNULL rendono le cose difficili.

Riepilogo degli esempi di frode :

- FUNNULL crea un falso sito di gioco d’azzardo (

fake-bwin.com) ospitato su AWS. - Gli utenti pensano di giocare su Bwin ma perdono soldi a causa di FUNNULL.

- AWS ha difficoltà a vietare FUNNULL perché cambiano continuamente IP e si confondono con il traffico legittimo.

La manipolazione silenziosa: come il CDN di FUNNULL potenzia l’inganno finanziario globale e la frode informatica

Un impero digitale nascosto prospera sotto la superficie dell’infrastruttura Internet globale, un’operazione insidiosa e altamente sofisticata che facilita l’inganno finanziario su una scala senza precedenti. FUNNULL, un’avanzata Content Delivery Network (CDN) collegata alla Cina, si è evoluta ben oltre il suo ecosistema criminale informatico originale, trasformandosi in un robusto meccanismo per applicazioni commerciali fraudolente, schemi finanziari illeciti e reti di inganno che rimodellano continuamente le loro metodologie per eludere il rilevamento. Silenzioso ma onnipresente, FUNNULL si è infiltrato nel nucleo della finanza digitale, sfruttando le fondamenta stesse della connettività globale per eseguire una matrice intricata di frode finanziaria. Questa non è semplicemente una rete, è un’entità vivente e in evoluzione progettata per perpetuare lo sfruttamento finanziario transnazionale proteggendo i suoi autori dalle conseguenze delle loro azioni.

Le prove forensi emergenti illustrano un modello di inganno sostenuto alimentato dall’ampia infrastruttura di FUNNULL, che consente la replica e la diffusione senza soluzione di continuità di applicazioni di trading fraudolente. Le indagini sui record DNS storici rivelano che oltre 200.000 domini collegati al framework di hosting di FUNNULL mostrano modelli di generazione algoritmica indicativi di cicli di dominio ad alta frequenza. Ciò consente agli attori della minaccia di generare e distribuire migliaia di app di trading false che impersonano istituzioni finanziarie legittime, capitalizzando il riconoscimento del marchio per attirare investitori ignari in sofisticate operazioni di truffa. Integrando algoritmi di generazione di dominio (DGA) con record CNAME in rapido cambiamento, FUNNULL garantisce l’esistenza persistente di applicazioni fraudolente, mitigando il rischio di sforzi di rimozione del dominio e di applicazione della legge.

Il panorama finanziario globale è sempre più afflitto da falsi schemi di investimento che sfruttano l’infrastruttura CDN di FUNNULL. All’interno di questo vasto ecosistema, marchi finanziari affermati come Australian Securities Exchange (ASX), Coinbase, CoinSmart, eToro e Nasdaq sono stati costantemente impersonati, con truffatori che costruiscono facciate digitali iperrealistiche che sottraggono fondi a investitori ignari. La sbalorditiva espansione di queste piattaforme ingannevoli, orchestrata attraverso la metodologia di distribuzione rapida di FUNNULL, ha portato a un’esplosione di crimini finanziari, con perdite stimate che superano decine di miliardi di euro in tutto il mondo. L’implementazione di meccanismi di phishing altamente mirati, spesso potenziati da strategie di ingegneria sociale basate sull’intelligenza artificiale, garantisce che le vittime percepiscano le piattaforme fraudolente come legittime opportunità di investimento, rendendole particolarmente vulnerabili alla manipolazione.

Un’analisi più approfondita della struttura di rete di FUNNULL svela un’alleanza preoccupante tra sindacati di criminali informatici e fornitori di infrastrutture che inavvertitamente facilitano le loro operazioni. L’analisi delle distribuzioni dei numeri di sistema autonomo (ASN) di FUNNULL indica che quasi il 40% dei suoi PoP sono ospitati su Microsoft (AS8075) e Amazon (AS16509), sollevando notevoli preoccupazioni sul ruolo delle principali piattaforme cloud nel sostenere questa vasta rete di inganni finanziari. L’offuscamento deliberato dei registri di proprietà, unito all’uso di società fittizie nidificate, complica ulteriormente gli sforzi di attribuzione, consentendo ai criminali informatici di mantenere un accesso ininterrotto all’infrastruttura digitale più potente del mondo, vanificando di fatto gli sforzi delle autorità di regolamentazione per frenare le loro attività.

Oltre alle tradizionali frodi finanziarie, le capacità di hosting di FUNNULL si sono dimostrate inestimabili per le operazioni di riciclaggio di denaro su larga scala. Recenti indagini sulle reti di criminalità finanziaria basate su Telegram hanno scoperto collegamenti diretti tra truffe di trading supportate da FUNNULL e canali di riciclaggio di criptovalute sotterranei, in cui i fondi ottenuti illecitamente vengono sistematicamente incanalati attraverso asset digitali resi anonimi. Queste transazioni, spesso condotte in Tether (USDT), forniscono un mezzo praticamente non tracciabile per il movimento di capitali transfrontaliero, rafforzando ulteriormente il ruolo della CDN di FUNNULL come abilitatore essenziale della criminalità finanziaria transnazionale. Facilitando i trasferimenti istantanei di asset tra giurisdizioni internazionali, FUNNULL consente ai riciclatori di denaro di aggirare i controlli bancari tradizionali, consentendo una nuova era di criminalità finanziaria decentralizzata e algoritmicamente ottimizzata.

Ad aggravare i rischi associati all’ecosistema informatico di FUNNULL è il suo coinvolgimento nella proliferazione di reti di reclutamento di lavoro contraffatte, un settore in rapida espansione di frode informatica che sfrutta piattaforme professionali per reclutare individui ignari in schemi di trading fraudolenti. Sfruttando la tecnologia deepfake e le personalità generate dall’intelligenza artificiale, queste iniziative di reclutamento false forniscono un ulteriore livello di legittimità alle piattaforme di investimento fraudolente, garantendo un afflusso costante di nuove vittime nel quadro operativo di FUNNULL. Una volta inserite, le vittime vengono manipolate per trasferire fondi a piattaforme di trading apparentemente credibili, solo per scoprire che i loro investimenti sono stati incanalati in una complessa rete di conti digitali non rintracciabili gestiti da sindacati di criminali informatici organizzati.

Ulteriori ricerche sui cluster di dominio di FUNNULL hanno rivelato intuizioni allarmanti sulla portata delle sue tattiche di inganno. Analizzando le risoluzioni CNAME attuali e storiche associate alla rete di FUNNULL, gli analisti della sicurezza informatica hanno scoperto una cronologia delle migrazioni di dominio progettate per offuscare le operazioni fraudolente. Dalle prime associazioni CNAME con vk6a2rmn-u.funnull[.]vip nel 2022, passando a 6ce0a6db.u.fn03[.]vip nel 2024, l’incessante evoluzione della struttura di dominio di FUNNULL sottolinea un approccio calcolato all’inganno sostenuto. La capacità di passare senza problemi tra framework di hosting senza interrompere le operazioni fraudolente esemplifica il livello di resilienza progettato nell’infrastruttura di FUNNULL, dimostrando una capacità raffinata di sovvertire le contromisure tradizionali di sicurezza informatica.

Gli sforzi per contrastare l’impatto di FUNNULL sono ostacolati dall’opacità deliberata della sua infrastruttura e dal continuo sfruttamento di ambienti di hosting ad alta attendibilità. A differenza delle reti criminali informatiche convenzionali che si basano su server compromessi o provider di hosting di basso livello, la profonda integrazione di FUNNULL nei principali ecosistemi cloud complica gli sforzi di rimozione, rendendo necessaria una collaborazione avanzata di intelligence sulle minacce tra aziende di sicurezza informatica private, agenzie governative e istituzioni finanziarie. La crescente urgenza di questo problema ha spinto a un maggiore controllo della presenza di FUNNULL all’interno dei quadri di sicurezza informatica globali, tuttavia la mancanza di meccanismi di attribuzione diretta continua a porre sfide significative nello smantellamento efficace della sua rete.

La fase successiva della lotta all’influenza di FUNNULL richiede un radicale cambiamento nell’approccio all’applicazione della legge sui reati informatici finanziari. Sistemi avanzati di rilevamento delle anomalie basati sull’apprendimento automatico, abbinati all’analisi forense della blockchain in tempo reale, devono essere sfruttati per tracciare i flussi finanziari illeciti e interrompere le transazioni fraudolente alla fonte. È inoltre fondamentale una migliore supervisione normativa dei provider di servizi cloud, per garantire che le operazioni di FUNNULL non possano continuare senza controllo all’interno di ambienti di hosting legittimi. L’implementazione di quadri giuridici mirati che criminalizzano la facilitazione delle frodi informatiche attraverso partnership di infrastrutture digitali sarà determinante nello smantellamento dei principali abilitatori di questa vasta rete di inganni.

Mentre FUNNULL continua la sua rapida espansione, le implicazioni della sua esistenza si estendono ben oltre la criminalità informatica tradizionale. Ciò che è iniziato come un CDN relativamente oscuro che ospitava applicazioni di trading fraudolente si è trasformato in un vasto sindacato di criminalità finanziaria guidato da algoritmi, che sta rimodellando il panorama globale delle minacce alla sicurezza informatica. La necessità di una risposta coordinata e multigiurisdizionale alle operazioni di FUNNULL è più urgente che mai, poiché il futuro della sicurezza finanziaria dipende dalla capacità di smantellare questa infrastruttura criminale informatica altamente adattabile e profondamente radicata.

Il velo aziendale di FUNNULL: smascherare il nesso tra criminalità informatica, sindacati del gioco d’azzardo e riciclaggio finanziario

Sotto la superficie dell’economia digitale globale, prospera una rete clandestina, che si estende ben oltre la tradizionale attività criminale informatica, inserendosi nei sistemi finanziari regolamentati e sfruttando infrastrutture ad alta affidabilità per perpetuare inganni finanziari su larga scala. FUNNULL, una famigerata Content Delivery Network (CDN) legata alla Cina, è emersa come spina dorsale di un elaborato schema che interseca piattaforme digitali fraudolente, reti di gioco d’azzardo illecite e sofisticati sindacati di riciclaggio di denaro. Questo non è semplicemente un caso di opportunismo criminale; piuttosto, rappresenta l’ingegneria calcolata di un’infrastruttura ombra progettata per manipolare il flusso di capitale digitale oscurando la vera identità dei suoi beneficiari.

Le recenti indagini forensi sul branding aziendale di FUNNULL rivelano un modello operativo multiforme che si rivolge esplicitamente alle organizzazioni che cercano anonimato, hosting di domini di massa e meccanismi di offuscamento resilienti. L’entità si pubblicizza attraverso più URL, tra cui funnull[.]com e funnull[.]io , entrambi i quali fungono da punti di ingresso in un ecosistema labirintico di servizi di hosting ad alta velocità, infrastrutture a prova di proiettile e gestione di domini di massa. Le istantanee storiche dell’entità madre di FUNNULL, ACB Group, precedentemente ospitata su acb[.]bet , offrono uno sguardo a una facciata aziendale attentamente curata, che si affilia pubblicamente a scommesse sportive e iniziative di gioco online, facilitando discretamente frodi finanziarie globali. Sebbene il sito aziendale originale sia stato da allora messo offline, i registri archiviati forniscono prove schiaccianti delle alleanze strategiche di FUNNULL con settori ad alto rischio, in particolare nei settori del gioco d’azzardo e delle banche offshore.

Una dimensione ancora più allarmante delle operazioni di FUNNULL emerge dall’analisi della sua distribuzione infrastrutturale in Cina. I dati recuperati da HUIDU , un archivio di intelligence per l’industria del gioco online, confermano che FUNNULL mantiene oltre 30 data center attivi nella Cina continentale, una giurisdizione tristemente nota per la sua rigorosa supervisione normativa delle transazioni finanziarie e delle imprese digitali. Nonostante l’aggressiva repressione di Pechino sulle reti finanziarie non autorizzate, FUNNULL si è radicata con successo nell’economia digitale del paese, utilizzando strutture server automatizzate ad alta sicurezza per facilitare un flusso continuo di capitale illecito attraverso i confini. Ciò solleva questioni critiche sui punti ciechi normativi e sui potenziali interessi allineati allo stato che potrebbero proteggere FUNNULL dalle interruzioni, consentendole di prosperare nonostante la sua ben documentata associazione con operazioni finanziarie illecite.

Un’ulteriore analisi del modello di prezzo di FUNNULL espone una struttura aziendale altamente non ortodossa, che è esplicitamente su misura per le organizzazioni impegnate in tattiche di manipolazione e offuscamento di domini di massa. A differenza dei provider CDN convenzionali, che danno priorità all’ottimizzazione della distribuzione di contenuti legittimi, i livelli di prezzo di FUNNULL sono strutturati in modo unico per incentivare le registrazioni di domini di massa, offrendo tariffe scontate dell’80% per i clienti che gestiscono 50 domini o più . Questa configurazione è particolarmente vantaggiosa per le aziende di criminalità informatica che si affidano agli algoritmi di generazione di domini (DGA) per creare migliaia di domini fraudolenti, assicurando che le loro operazioni rimangano resilienti contro la blacklist dei domini e le richieste di rimozione delle forze dell’ordine. Integrando il ciclo di dominio ad alta frequenza con un framework avanzato di offuscamento DNS, FUNNULL ha effettivamente annullato le contromisure tradizionali per la sicurezza informatica, consentendo ai suoi clienti di operare su una scala di inganno senza precedenti.

Una delle rivelazioni più importanti delle recenti ricerche è il profondo intreccio tra FUNNULL e Suncity Group , un operatore di junket con sede a Macao ormai defunto con una storia documentata di crimini finanziari transnazionali. Gli investigatori di Silent Push hanno scoperto che migliaia di siti web di gioco d’azzardo online ospitati sull’infrastruttura di FUNNULL presentano in modo prominente il marchio di Suncity Group, sollevando preoccupazioni sulla potenziale collusione tra la CDN e i resti dell’impero finanziario illecito di Suncity. Questa connessione è particolarmente dannosa dato che l’ex CEO di Suncity, Alvin Chau, è stato condannato a 18 anni di prigione nel 2023 per il suo ruolo in una vasta operazione di riciclaggio di denaro che ha incanalato fondi illeciti attraverso reti bancarie sotterranee, riciclando circa 40 miliardi di dollari nell’arco di un decennio.

L’ Ufficio delle Nazioni Unite contro la droga e il crimine (UNODC) ha da allora collegato l’apparato finanziario di Suncity Group a Lazarus Group , un sindacato di criminalità informatica sponsorizzato dallo stato nordcoreano noto per aver eseguito alcuni degli attacchi informatici finanziari più devastanti della storia moderna. Tra gli elementi più sorprendenti di questa rivelazione c’è il fatto che Lazarus Group avrebbe riciclato 19 milioni di dollari USA tramite reti affiliate a Suncity, sfruttando le piattaforme di gioco d’azzardo online come canale per transazioni illecite di criptovaluta. Un confronto forense tra i report di intelligence finanziaria dell’UNODC e il set di dati di Silent Push sui domini ospitati da FUNNULL rivela sovrapposizioni sbalorditive nell’infrastruttura del sito , il che suggerisce che elementi dell’ex impronta digitale di Suncity sono stati riutilizzati sotto l’ombrello di FUNNULL per continuare a facilitare i crimini finanziari sotto una nuova veste.

Una prova particolarmente schiacciante a sostegno del coinvolgimento di FUNNULL in reati finanziari emerge dall’esame forense dei record CNAME storici collegati alla sua infrastruttura. Gli analisti di Silent Push hanno identificato una cronologia di migrazioni sistematiche di dominio, a partire da vk6a2rmn-u.funnull[.]vip all’inizio del 2022, passando a vk6a2rmn-u.funnull01[.]vip entro la metà del 2023 e infine passando a 6ce0a6db.u.fn03[.]vip nel 2024. Questa strategia di migrazione meticolosamente strutturata riflette un tentativo deliberato di eludere i meccanismi di blocco basati sul dominio mantenendo al contempo la continuità operativa per le operazioni finanziarie illecite.

Inoltre, la capacità di FUNNULL di rimanere operativa nonostante gli sforzi di applicazione globali sottolinea la sua dipendenza da metodologie di hosting a prova di proiettile , una tattica comunemente impiegata dalle aziende di criminalità informatica che cercano resilienza contro le richieste di rimozione legali. A differenza dei legittimi provider CDN, che rispettano i quadri normativi internazionali, FUNNULL ha resistito attivamente alle misure di conformità, come dimostrato dalla sua mancanza di un processo ufficiale di richiesta di rimozione . Questa omissione deliberata suggerisce fortemente che FUNNULL opera in una posizione di conformità ostile , posizionandosi come un facilitatore di frodi finanziarie piuttosto che un fornitore di distribuzione di contenuti convenzionale.

A complicare ulteriormente le cose, i dati di risoluzione DNS in tempo reale di Silent Push indicano che l’infrastruttura di hosting di FUNNULL si è infiltrata nei provider cloud di livello 1 , con quasi il 40% dei suoi punti di presenza (PoP) residenti in Microsoft (AS8075) e Amazon (AS16509) . La presenza di nodi FUNNULL all’interno di questi ambienti cloud ad alta affidabilità evidenzia un fallimento sistemico nei meccanismi di rilevamento automatico delle minacce , consentendo alle operazioni finanziarie illecite di persistere inosservate all’interno dei provider di servizi Internet più affidabili al mondo. Ciò solleva urgenti preoccupazioni sull’efficacia del monitoraggio automatico degli abusi , poiché le tradizionali politiche di governance del cloud hanno dimostrato di non essere riuscite a mitigare l’espansione di FUNNULL all’interno di infrastrutture globali critiche.

La portata dell’impatto di FUNNULL richiede una radicale rivalutazione delle contromisure di sicurezza informatica. Le future strategie di mitigazione devono integrare analisi comportamentali, tracciamento forense blockchain e modelli avanzati di attribuzione di dominio basati sull’intelligenza artificiale per interrompere il quadro operativo di FUNNULL. Gli enti normativi devono dare priorità ai requisiti di trasparenza obbligatori per gli operatori CDN , assicurando che reti come FUNNULL non possano continuare a operare sotto le mentite spoglie di legittimi servizi di distribuzione di contenuti. Inoltre, le misure di vigilanza finanziaria transfrontaliera devono essere intensificate per combattere la proliferazione di schemi di riciclaggio basati su stablecoin , che sono stati identificati come un fattore chiave per i crimini finanziari facilitati da FUNNULL.

Man mano che l’indagine sul framework aziendale di FUNNULL si approfondisce, diventa sempre più chiaro che l’entità rappresenta molto più di un fornitore di CDN non autorizzato. È una pietra angolare di un sindacato di criminalità finanziaria transnazionale , che prospera su punti ciechi normativi, opacità aziendale e la sofisticata militarizzazione dell’infrastruttura digitale. La sfida di smantellare la rete di FUNNULL è monumentale, ma non farlo non farà che incoraggiare la prossima generazione di imprese di criminalità informatica a sfruttare le stesse vulnerabilità, perpetuando un ciclo in continua espansione di criminalità finanziaria digitale.

Il nesso globalizzato tra viaggi nei casinò, riciclaggio di denaro e criminalità finanziaria transnazionale

L’evoluzione della criminalità finanziaria ha raggiunto livelli di sofisticazione senza pari, con l’industria dei junket nei casinò che emerge come uno dei veicoli più formidabili per il riciclaggio di denaro transnazionale. Nell’ultimo decennio, l’espansione delle operazioni di junket nell’Asia orientale e sud-orientale ha fornito un ecosistema dinamico per l’integrazione di fondi illeciti nell’economia legittima, offrendo un meccanismo strutturato che consente la circolazione senza soluzione di continuità del capitale sovvertendo al contempo la tradizionale supervisione finanziaria. Analizzando le ultime informazioni sui crimini finanziari basati sui junket, diventa evidente che queste operazioni funzionano come la spina dorsale delle reti bancarie sotterranee, consentendo ai sindacati della criminalità organizzata di aggirare i quadri normativi, sfruttare le scappatoie finanziarie e consolidare il loro dominio sui flussi di capitale illeciti.

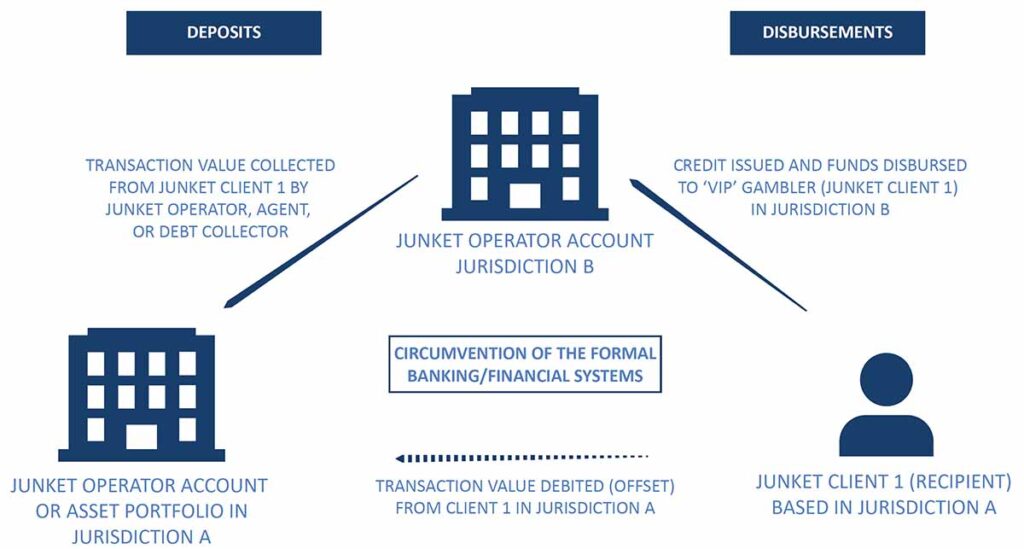

Figura: Modello semplificato di trasferimento informale di denaro tramite accordo di compensazione di viaggi in casinò

Fonte: elaborazione dell’UNODC basata su ampie consultazioni con funzionari regionali delle forze dell’ordine e dell’intelligence finanziaria, 2023.

Il modello junket si è evoluto dalle sue origini come servizio di gioco esclusivo per individui ad alto patrimonio netto in una rete intricata di sotterfugi finanziari. Gli operatori junket non si limitano più a reclutare giocatori VIP; si sono trasformati in intermediari finanziari che forniscono servizi che si estendono ben oltre il settore del gioco d’azzardo. Questi servizi includono l’emissione di credito, il sistema bancario clandestino, reti di rimesse non regolamentate e accordi finanziari multivaluta. Attraverso questi meccanismi, i junket operano effettivamente come istituzioni finanziarie senza licenza, aggirando il sistema bancario formale e facilitando operazioni di riciclaggio di denaro su larga scala .

L’ uso improprio del finanziamento junket presenta una delle vulnerabilità più allarmanti nel sistema finanziario globale. A differenza delle tradizionali metodologie di riciclaggio di denaro, che si basano sul contrabbando di denaro contante in grandi volumi o sui trasferimenti illeciti, il riciclaggio basato sui junket sfrutta il legittimo settore del gioco d’azzardo per oscurare l’origine dei fondi. Questo processo in genere comporta tre fasi critiche:

- Collocamento: i proventi illeciti vengono introdotti nei conti correnti dei casinò sotto le mentite spoglie di depositi per il gioco d’azzardo.

- Stratificazione: i fondi vengono distribuiti tra più operazioni di junket, spesso tramite transazioni di gioco d’azzardo ad alto rischio, complicando così la tracciabilità.

- Integrazione: una volta elaborati attraverso molteplici circuiti di distribuzione, i fondi illeciti rientrano nell’economia legittima tramite vincite, accordi di “investimento” o meccanismi di rimpatrio strutturati.

La struttura intrinseca delle reti finanziarie dei casinò junket le rende particolarmente vulnerabili agli abusi. Gli operatori dei junket mantengono un accesso privilegiato alle divisioni di tesoreria dei casinò, consentendo loro di facilitare i depositi di “custodia” , in cui ingenti somme di denaro, spesso sotto forma di fiches del casinò, vengono conservate e prelevate in un secondo momento senza una traccia di controllo formale. Recenti indagini sugli scandali dei junket su larga scala hanno rivelato che le principali società di junket hanno ulteriormente perfezionato questo processo attraverso modelli di investimento , in cui a individui con un elevato patrimonio netto vengono promessi redditizi rendimenti mensili in cambio dei loro depositi. Questi schemi di “investimento”, spesso operanti al di fuori di quadri normativi formali, hanno di fatto trasformato le società di junket in canali finanziari ad alto rendimento che rivaleggiano con l’ambito operativo dei servizi bancari offshore illeciti.

Le carenze normative e l’arbitraggio giurisdizionale hanno esacerbato le vulnerabilità insite nel sistema dei junket. Nonostante la repressione degli operatori dei junket nella SAR di Macao, dove le riforme normative hanno ridotto drasticamente il numero di junket autorizzati da 235 nel 2013 a soli 18 nel 2024 , il settore si è rapidamente trasferito in giurisdizioni più permissive, in particolare in Cambogia, Filippine e Myanmar. La proliferazione di hub di casinò poco regolamentati in queste regioni ha favorito un ambiente in cui le reti di riciclaggio di denaro operano con una quasi totale impunità. Nelle Filippine, ad esempio, la mancanza di una rigorosa supervisione ha consentito agli operatori dei junket di riciclare 81 milioni di dollari USA rubati alla Banca centrale del Bangladesh tramite il Solaire Hotel and Casino , uno schema direttamente collegato ai criminali informatici sponsorizzati dallo Stato.

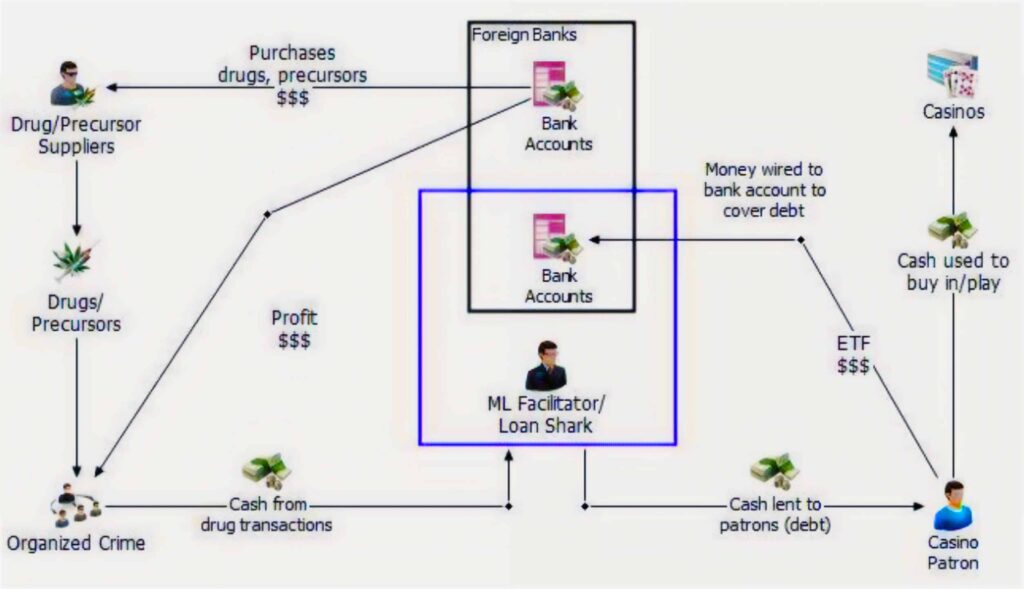

Figura: Modello semplificato del ciclo di vita del junket e del suo uso improprio da parte della criminalità organizzata

Nota: sia i giocatori di junket che gli esattori di denaro che cercano servizi bancari clandestini e/o di riciclaggio di denaro tramite gli operatori di junket possono trasferire fondi direttamente nei conti detenuti dagli operatori di junket che sono stati istituiti dai casinò partner. Gli operatori di junket “compenseranno” l’importo addebitato ricevuto in una giurisdizione e accrediteranno l’importo corrispondente in un’altra. – Fonte: Ampie consultazioni con funzionari regionali delle forze dell’ordine e dell’intelligence finanziaria, 2023 .

La ricollocazione strategica delle operazioni di junket ha anche alimentato un’espansione di sindacati criminali, in particolare nella regione del Mekong , dove una convergenza tra riciclaggio basato su junket, mercati finanziari illeciti e criminalità organizzata ha portato a un aumento esponenziale dell’attività bancaria sommersa . Le agenzie di polizia hanno osservato che la criminalità finanziaria legata ai casinò è ora intrinsecamente legata a sindacati di traffico di droga, imprese di frode informatica e operazioni di tratta di esseri umani , poiché i proventi illeciti di questi crimini sono perfettamente integrati nei cicli finanziari di junket.

Un’area di crescente preoccupazione è l’ integrazione delle transazioni in criptovaluta nelle operazioni junket . Gli operatori junket hanno fatto sempre più affidamento sulle valute digitali, in particolare Tether (USDT), per facilitare le transazioni transfrontaliere eludendo al contempo i tradizionali controlli antiriciclaggio (AML). L’adozione del riciclaggio basato su stablecoin ha trasformato il settore junket in un canale primario per i reati finanziari basati su asset digitali. Le indagini degli enti di regolamentazione indicano che gli operatori junket autorizzati nelle Filippine pubblicizzano apertamente servizi di cambio di criptovaluta , consentendo a individui con un patrimonio netto elevato e alle imprese criminali di convertire senza problemi denaro illecito in asset digitali che possono essere trasferiti tra giurisdizioni con una supervisione normativa minima.

L’ uso di scommesse moltiplicatrici e di offuscamento delle transazioni ad alta frequenza ha ulteriormente complicato gli sforzi per tracciare i flussi finanziari illeciti all’interno dell’ecosistema junket. In questo modello, una scommessa formalmente registrata in un casinò rappresenta solo una frazione della scommessa effettiva piazzata tra gli operatori junket e i giocatori. Questo sistema non solo consente l’evasione fiscale e la falsa dichiarazione dei ricavi, ma funge anche da metodo altamente efficace per nascondere movimenti finanziari su larga scala , rendendo praticamente impossibile per i regolatori determinare la vera portata del flusso di capitale all’interno del settore.

Diversi importanti scandali finanziari legati ai junket hanno evidenziato l’allarmante portata dei reati finanziari associati a queste operazioni. In Australia, l’ inchiesta del Crown Casino ha rivelato che gli operatori dei junket legati al cartello della droga Sam Gor e alla triade 14K hanno riciclato miliardi tramite programmi VIP dei casinò . L’inchiesta ha scoperto che tra il 2015 e il 2020, il programma VIP del Crown Melbourne ha generato oltre 220 miliardi di dollari australiani (162 miliardi di dollari USA) di fatturato , una parte significativa dei quali era legata ai reati finanziari legati ai junket. Ulteriori procedimenti legali hanno portato il Crown ad accettare di pagare 450 milioni di dollari australiani di sanzioni AML dopo essere stato ritenuto colpevole di 546 violazioni delle leggi antiriciclaggio .

Nel frattempo, l’ indagine sulla rapina alla Bangladesh Bank ha confermato che una parte sostanziale dei fondi rubati è stata convogliata tramite operatori di junket nelle Filippine, utilizzando conti di casinò per oscurare la traccia del denaro . Sfruttando accordi di compensazione , i riciclatori di denaro hanno effettivamente convertito i beni rubati in fiches da casinò, che sono state poi scambiate con crediti junket, eliminando di fatto la tracciabilità dei fondi. Le autorità di regolamentazione filippine hanno successivamente identificato più di 170 milioni di USD in transazioni sospette associate a flussi finanziari collegati a junket solo nel 2022.

Le debolezze sistemiche nella regolamentazione del settore dei junket hanno facilitato livelli senza precedenti di riciclaggio di denaro transfrontaliero , spingendo a richieste urgenti di riforma internazionale. L’assenza di standard uniformi di licenza, trasparenza della proprietà effettiva e obblighi di rendicontazione finanziaria nelle giurisdizioni con un elevato numero di junket ha consentito alle imprese criminali di sfruttare i punti ciechi normativi. L’espansione di schemi di finanziamento multipartitico dei junket, strutture opache di deposito di denaro e transazioni di criptovaluta di alto valore rappresenta una sfida significativa per i quadri AML globali, rendendo necessaria una revisione completa degli attuali meccanismi di controllo .

Per contrastare la crescente minaccia rappresentata dai reati finanziari legati ai junket, le autorità devono implementare contromisure normative aggressive , tra cui il monitoraggio delle transazioni in tempo reale, una due diligence rafforzata per le attività finanziarie dei casinò e una rigorosa applicazione degli obblighi di segnalazione delle criptovalute . L’implementazione di iniziative di condivisione di intelligence finanziaria transfrontaliera sarà fondamentale per smantellare le reti finanziarie che sostengono le operazioni illecite dei junket. Il futuro dell’applicazione della legge sui reati finanziari dipenderà dalla capacità degli enti di regolamentazione, delle forze dell’ordine e degli istituti finanziari di interrompere i sofisticati meccanismi finanziari che sostengono il riciclaggio di denaro basato sui junket.

Il modello di Vancouver: un modello transnazionale per il riciclaggio di denaro e la criminalità finanziaria nei casinò

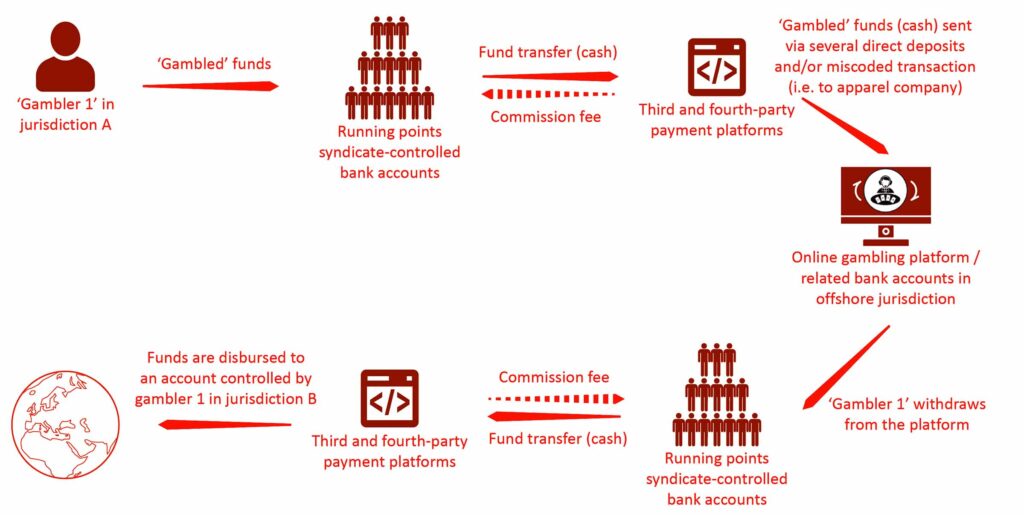

La globalizzazione dei reati finanziari ha dato origine a sofisticate metodologie di riciclaggio di denaro transfrontaliero, con il modello di Vancouver che emerge come uno dei meccanismi più intricati e resilienti che facilitano i flussi finanziari illeciti. Questo modello, raffinato e ampliato da sindacati della criminalità organizzata transnazionale, integra elementi delle tradizionali reti hawala con strategie di riciclaggio contemporanee basate sui casinò, consentendo il rapido spostamento dei proventi criminali tra le giurisdizioni. Il quadro operativo del modello si estende oltre le sue origini canadesi, con adattamenti confermati in Australia, Asia sud-orientale ed Europa, sottolineando la crescente interconnettività dei sistemi finanziari illeciti.

In sostanza, il modello di Vancouver svolge due funzioni principali: aggirare le restrizioni alla fuga di capitali e riciclare i proventi illeciti derivanti da imprese criminali. Sfruttando transazioni di casinò ad alto volume, reti bancarie clandestine e soluzioni di pagamento digitale, le organizzazioni criminali che impiegano questo metodo offuscano con successo le origini dei fondi illeciti, garantendo al contempo un’integrazione fluida nei sistemi finanziari legittimi. Il processo operativo si svolge in genere in una sequenza a più livelli:

- Iniziazione nella giurisdizione X: un individuo, spesso una persona con un patrimonio elevato che cerca di eludere le restrizioni all’esportazione di capitali, trasferisce ingenti somme di denaro a un’organizzazione criminale organizzata nel proprio paese di origine.

- Rete di riciclaggio di denaro tramite intermediari: l’organizzazione criminale, che opera attraverso un’infrastruttura bancaria sotterranea parallela, facilita un pagamento corrispondente a un sindacato affiliato nella giurisdizione Y. Questi fondi provengono da attività illecite, tra cui traffico di droga, evasione fiscale e frode informatica.

- Offuscamento basato sul casinò: il destinatario nella giurisdizione Y riceve i fondi, in genere sotto forma di denaro contante in grandi quantità, ed entra in un casinò noto per il suo ambiente finanziario ad alto rischio. L’individuo acquista fiches da gioco, piazza scommesse nominali e successivamente incassa, trasformando i proventi illeciti in vincite di gioco apparentemente legittime.

- Integrazione nel sistema finanziario: con assegni emessi dal casinò o prelievi di contanti in mano, l’individuo deposita i fondi riciclati in istituti finanziari regolamentati, inserendo con successo i proventi nell’economia legale.

Le vulnerabilità strutturali sfruttate dal Modello di Vancouver sono state ampiamente documentate attraverso indagini internazionali sul riciclaggio di denaro, in particolare la Commissione Cullen in Canada , che ha fornito prove concrete di reti criminali organizzate transnazionali che si infiltravano nei settori finanziario e dei casinò. L’indagine ha rivelato un fallimento sistemico nella supervisione normativa, consentendo a milioni di dollari di essere convogliati attraverso i casinò della British Columbia tra il 2008 e il 2018 , con sindacati criminali che utilizzavano conti di gioco ad alto limite per elaborare fondi illeciti. In particolare, l’intelligence delle forze dell’ordine ha confermato il coinvolgimento di cartelli della droga messicani e sudamericani , i cui proventi venivano convogliati attraverso hub finanziari canadesi prima di essere ridistribuiti a livello globale.

L’espansione del modello di Vancouver oltre il Canada evidenzia la sua adattabilità a diversi contesti normativi. In Australia , le autorità hanno scoperto vaste operazioni di sindacati criminali che utilizzano metodologie simili, con l’ agenzia AUSTRAC del paese che ha identificato molteplici casi di transazioni di alto valore in casinò collegati a reti bancarie clandestine cinesi. I rapporti indicano che gruppi di criminalità organizzata hanno facilitato lo spostamento di miliardi di dollari tramite operatori di junket, sfruttando i deboli meccanismi di rendicontazione finanziaria e i punti ciechi normativi dei programmi di gioco VIP.

Oltre alle giurisdizioni occidentali, la proliferazione del Modello Vancouver nel Sud-est asiatico presenta una sfida ancora più complessa a causa dell’elevata concentrazione di casinò e operatori di junket sottoregolamentati nella regione. Le informazioni raccolte dalle agenzie di polizia internazionali suggeriscono che i principali hub dei casinò in Cambogia, Myanmar e Filippine sono diventati i principali facilitatori del riciclaggio di denaro transnazionale , con imprese criminali che replicano il Modello Vancouver per elaborare fondi illeciti su scala industriale.

Il ruolo dei Junket e delle reti bancarie sotterranee

L’efficacia del modello di Vancouver è notevolmente migliorata dall’operazione parallela di reti di junket, che funzionano come intermediari finanziari ad alto rischio tra giocatori d’azzardo ad alto patrimonio netto e gestori di casinò. I junket non solo facilitano lo spostamento di fondi tra giurisdizioni, ma forniscono anche un’infrastruttura critica per le operazioni bancarie clandestine, tra cui l’emissione di credito, i servizi di rimessa non regolamentati e le piattaforme di regolamento multivaluta . Le indagini su questi canali finanziari hanno rivelato i seguenti meccanismi operativi:

- Estensione del credito di alto valore: gli operatori di junket offrono ai giocatori linee di credito sostanziali senza sottoporsi a un controllo finanziario formale, consentendo di fatto ai fondi provenienti da fonti illecite di entrare nel sistema dei casinò senza essere sottoposti a contestazioni.

- Transazioni stratificate e moltiplicazione delle puntate: una strategia comune consiste nel piazzare puntate minime mentre si distribuiscono le fiches tra più giocatori, gonfiando artificialmente il fatturato e creando l’illusione di un’attività di gioco legittima.

- Accordi di compensazione: un sofisticato metodo di riciclaggio in cui gli operatori di casinò organizzano transazioni finanziarie transfrontaliere tramite accordi di compensazione, evitando completamente i sistemi bancari tradizionali.

- Riciclaggio di criptovalute: una tendenza in crescita in cui le reti di casinò clandestini integrano valute digitali, in particolare Tether (USDT), per aggirare la supervisione finanziaria, consentendo transazioni istantanee e non tracciabili in tutte le giurisdizioni.

In uno dei più significativi casi di reati finanziari legati ai junket, le autorità cinesi hanno incriminato cinque individui nel dicembre 2020 per aver orchestrato operazioni di gioco d’azzardo illegali mentre agivano come rappresentanti di importanti società di junket, tra cui Suncity e Tak Chun . Questi individui hanno facilitato il movimento illecito di oltre 170 milioni di RMB (circa 27 milioni di $ USD) tramite conti junket transnazionali, esponendo il profondo radicamento di schemi di riciclaggio di denaro all’interno del settore. Ulteriori indagini forensi hanno collegato questi flussi finanziari illeciti ai casinò con sede nel Triangolo d’Oro , noti per i loro legami storici con i sindacati del traffico di droga e le reti bancarie sotterranee.

Figura: “Modello Vancouver” per il riciclaggio di denaro attraverso i casinò della British Columbia – Fonte: Commissione d’inchiesta Cullen sul riciclaggio di denaro nella British Columbia.

Sfruttamento strategico delle debolezze normative

La capacità del Vancouver Model di persistere in tutte le giurisdizioni è in gran parte attribuibile a carenze normative e meccanismi di applicazione incoerenti . Diverse debolezze chiave sono state sfruttate sistematicamente per facilitare la criminalità finanziaria su larga scala:

- Inadeguata supervisione dei casinò: molte giurisdizioni non prevedono requisiti rigorosi di due diligence per le transazioni tra giocatori d’azzardo di alto livello, consentendo alle organizzazioni criminali organizzate di operare all’interno di programmi di gioco VIP con un controllo minimo.

- Mancanza di cooperazione intergiurisdizionale: la natura transnazionale del modello di Vancouver complica gli sforzi di applicazione della legge, poiché molte operazioni di riciclaggio coinvolgono transazioni finanziarie che abbracciano più contesti normativi.

- Esenzioni dalle normative antiriciclaggio: diverse giurisdizioni del Sud-Est asiatico, tra cui Cambogia e Filippine , hanno storicamente esentato i casinò dagli obblighi di segnalazione antiriciclaggio, creando terreno fertile per attività finanziarie illecite.

- Utilizzo di intermediari finanziari: gli operatori di junket e i facilitatori di attività bancarie clandestine fungono da intermediari tra i casinò e i finanziatori illeciti, proteggendo i riciclatori di denaro dall’esposizione diretta alle istituzioni finanziarie.

L’urgenza di una risposta normativa globale

La persistenza e l’espansione del modello di Vancouver sottolineano la necessità critica di un quadro normativo globalizzato in grado di contrastare la criminalità finanziaria transnazionale . Le autorità devono implementare severe misure di conformità AML, accordi di condivisione di intelligence transfrontalieri e sistemi di monitoraggio delle transazioni migliorati per rilevare e interrompere i flussi finanziari illeciti. Un controllo più approfondito delle operazioni di junket dei casinò, delle reti bancarie clandestine e dei metodi di riciclaggio basati sulle criptovalute è essenziale per mitigare il rischio continuo rappresentato da questi sofisticati modelli di criminalità finanziaria.

Senza una risposta decisa e coordinata, il modello di Vancouver continuerà a evolversi, radicandosi ulteriormente nell’infrastruttura finanziaria globale e consentendo alle imprese criminali di operare impunemente. La comunità internazionale deve agire con decisione per smantellare i meccanismi che sostengono questa vasta rete transnazionale di riciclaggio prima che si radica in modo permanente nei sistemi finanziari mondiali.

L’architettura digitale della criminalità finanziaria: integrazione di Suncity Group con FUNNULL e reti di riciclaggio di criptovalute

La convergenza di infrastrutture finanziarie digitali, sindacati di gioco d’azzardo illecito e meccanismi di riciclaggio basati su blockchain ha dato origine a un ecosistema avanzato di criminalità finanziaria transnazionale. Al centro di questo fenomeno si trova la relazione profondamente integrata tra Suncity Group, la rete di distribuzione dei contenuti (CDN) di FUNNULL e l’uso crescente di Tether (USDT) per il riciclaggio di denaro transfrontaliero. L’analisi forense ha rivelato una struttura ben orchestrata che collega operazioni di gioco d’azzardo online illecite, reti di siti Web abilitate da algoritmi di generazione di domini (DGA) e piattaforme di pagamento basate su criptovaluta. Questa matrice finanziaria emergente consente ai sindacati della criminalità organizzata di offuscare i proventi illeciti sfruttando al contempo l’infrastruttura digitale resiliente di FUNNULL per la persistenza operativa.

Recenti rapporti di intelligence confermano che la sola infrastruttura digitale di Suncity Group contava oltre 6.500 nomi host generati da DGA , una cifra che suggerisce un meccanismo altamente automatizzato e scalabile per il lancio e la manutenzione di siti Web di gioco d’azzardo illecito e frode finanziaria. Una delle principali scoperte di questa indagine è la presenza di domini secondari incorporati nell’architettura di queste piattaforme di gioco d’azzardo. Un’analisi di un noto dominio affiliato a Suncity, t25556[.]com, ha rivelato la presenza di un meccanismo di reindirizzamento nascosto che indirizza gli utenti tramite threevip[.]cc/?u=6289[.]com , che alla fine porta a 15991t[.]com/ , che funge da aggregatore per più mirror di gioco d’azzardo attivi.

Uno degli elementi più critici di questa infrastruttura è la sua integrazione con i repository GitHub che contengono il codice sorgente di centinaia di applicazioni sospette di gioco d’azzardo , tra cui diversi marchi osservati che operano tramite FUNNULL. Questa scoperta indica fortemente che molti dei siti di gioco d’azzardo all’interno di questa rete sono stati derivati da un modello comune o potenzialmente sviluppati dalla stessa entità . I repository, ospitati sotto l’utente GitHub “xianludh”, contengono modelli che fanno riferimento a marchi direttamente collegati all’infrastruttura di gioco d’azzardo di Suncity. Nonostante sia disponibile al pubblico da oltre tre anni, questa base di codice continua a essere rilevante, suggerendo uno sforzo continuo per perfezionare e distribuire siti di gioco d’azzardo utilizzando la CDN di FUNNULL.

L’esame forense del campo helper_link nei siti web Suncity ospitati da FUNNULL fornisce prove dirette di collegamenti tra queste operazioni e repository basati su GitHub. Uno di questi repository contiene script e modelli front-end per siti web che rispecchiano le note operazioni di gioco d’azzardo del Suncity Group. Il repository su github[.]com/xianludh/xianlu/tree/master/xiufu/741 ospita configurazioni ed elementi che, pur non essendo identici ai siti Suncity attualmente attivi, sembrano essere precursori di versioni più recenti di portali di gioco d’azzardo illecito.

Un’ulteriore analisi dell’infrastruttura di rete ha scoperto un punto di svolta critico: il dominio aensnn[.]com , ospitato su 137.220.202[.]236 , un indirizzo IP CDN FUNNULL confermato. Questo dominio è direttamente collegato a una rete di riciclaggio di denaro attiva basata su Telegram, nota internamente come “跑分” (tradotto come “pagamenti di rete” o “movimento di denaro”). Questo termine è ampiamente utilizzato nelle reti finanziarie sotterranee per riferirsi a operazioni di riciclaggio di denaro criminale. Incorporato nel repository GitHub di xianludh c’era un set di link di invito Telegram e un indirizzo e-mail utilizzato per il coordinamento:

- t[.]io/TX_6688

- t[.]io/TX_8988

- t[.]io/xxcc01

- t[.]io/daivip88

- t[.]io/Huawei_0

- gushi083@gmail[.]com

Uno sguardo più attento a questi canali Telegram ha rivelato una rete di facilitatori finanziari coordinati che promuovono attivamente transazioni Tether legate al gioco d’azzardo, un meccanismo primario per il riciclaggio di fondi illeciti. La traduzione dei messaggi interni di questi gruppi ha fornito ulteriori informazioni sulla loro struttura operativa, confermando il loro ruolo di intermediari per transazioni di criptovaluta ad alto volume che consentono il riciclaggio di denaro attraverso i casinò online.

Il ruolo di Tether nella rete di riciclaggio finanziario Suncity-FUNNULL

Tether (USDT) è emerso come l’asset digitale preferito per il riciclaggio dei proventi delle reti di gioco d’azzardo illecite grazie alla sua stabilità dei prezzi, all’elevata liquidità e all’integrazione con gli ecosistemi finanziari sotterranei . Gli analisti che hanno esaminato i siti Web di gioco d’azzardo supportati da FUNNULL hanno notato che la maggior parte delle piattaforme presenta in modo prominente meccanismi di deposito USDT , incoraggiando gli utenti a elaborare le transazioni tramite gateway di criptovaluta piuttosto che tramite i tradizionali canali fiat .

Questa tendenza non è incidentale, ma piuttosto parte di una strategia calcolata per sfruttare la natura pseudo-anonima delle stablecoin per aggirare il controllo normativo. L’integrazione di binari di transazione basati su Tether nell’ecosistema del gioco d’azzardo di Suncity è evidente nei materiali promozionali distribuiti sulle reti di trasferimento di denaro di Telegram, che pubblicizzano servizi finanziari che facilitano le transazioni di criptovalute in blocco, aggirando i requisiti Know Your Customer (KYC) imposti dagli exchange legittimi.

Le osservazioni chiave includono:

- Sistemi di deposito basati su Tether: molti siti di gioco d’azzardo Suncity ospitati da FUNNULL promuovono esplicitamente USDT come metodo di deposito e prelievo principale, riducendo la tracciabilità e la supervisione normativa.

- Utilizzo di facilitatori Telegram in rete: le transazioni vengono coordinate tramite canali Telegram che collegano gli utenti con intermediari che offrono servizi di conversione da criptovalute a denaro contante, consentendo il prelievo di proventi illeciti in valuta fiat senza essere scoperti.

- Riciclaggio transfrontaliero tramite servizi di mixing di criptovalute: sfruttando protocolli di mixing e transazioni con portafogli stratificati , le reti criminali oscurano in modo efficiente l’origine e la destinazione dei fondi illeciti.

Un messaggio promozionale critico dal canale Telegram t[.]me/TX_6688_i , tradotto dal mandarino, conferma la metodologia dell’operazione:

“Cheng Zhao Bank Card Running Sub Team: recluta sinceramente partner per la gestione di sottoprogetti. Benvenuti individui e team per la cooperazione. Operazioni semplici, stabilità a lungo termine e profitti sostenibili! Supportiamo l’assistenza ai depositi per transazioni sicure e di grandi volumi.”

Tra i marchi affiliati che promuovono questa rete sono elencati:

- Macao Jinsha

- Macao Nuovo portoghese

- veneziano

- Corona

- Troppo Sun City

- Macao parigino

- Scommetti365

- Bingo Sportivo

Questi elenchi sono in linea con le operazioni di gioco d’azzardo ospitate da FUNNULL precedentemente identificate , corroborando ulteriormente i loro legami con reti finanziarie transnazionali ad alto rischio.

Sfide normative e persistenza delle reti di riciclaggio digitale

Il funzionamento persistente di queste reti di criminalità finanziaria sottolinea le sfide significative di applicazione affrontate dai regolatori. Nonostante la crescente pressione globale sugli exchange di criptovalute per applicare misure KYC più severe , le reti di gioco d’azzardo illecite continuano a sfruttare gli ecosistemi di stablecoin per condurre transazioni di alto valore non regolamentate .

L’esistenza di facilitatori finanziari incorporati in GitHub, Telegram e piattaforme di trading di criptovalute riflette la crescente decentralizzazione delle operazioni di reati finanziari , rendendo gli sforzi di applicazione sempre più complessi. Le azioni di rimozione mirate a singoli domini o indirizzi blockchain rimangono inefficaci, poiché le nuove infrastrutture vengono rapidamente ridistribuite utilizzando basi di codice preesistenti archiviate in repository come quelle collegate a xianludh .

La necessità di un’azione coordinata di controllo

Per smantellare l’infrastruttura antiriciclaggio FUNNULL-Suncity è necessario un approccio su più fronti , tra cui:

- Prendendo di mira le reti di pagamento basate su blockchain, gli enti regolatori devono imporre meccanismi di tracciamento obbligatori per le transazioni USDT e altre stablecoin collegate a operazioni di gioco d’azzardo ad alto rischio.

- Smantellamento dei fornitori di infrastrutture digitali : i fornitori di servizi, tra cui FUNNULL, devono essere ritenuti responsabili per aver consapevolmente agevolato reti finanziarie illecite.

- Monitoraggio e applicazione della conformità sui repository GitHub : non dovrebbe essere consentito ai criminali di archiviare e distribuire modelli di gioco d’azzardo illeciti tramite piattaforme accessibili al pubblico.

- Migliorare la condivisione di informazioni di intelligence tra le agenzie di regolamentazione : la cooperazione transfrontaliera tra le unità di contrasto ai reati finanziari è fondamentale per smantellare le reti transnazionali di riciclaggio.

Senza un intervento normativo immediato, la fusione di infrastrutture CDN, piattaforme di gioco d’azzardo illecite e reti di trasferimento di denaro tramite criptovaluta continuerà ad alimentare la criminalità finanziaria globale su una scala senza precedenti. Il nesso FUNNULL-Suncity rappresenta un nuovo paradigma nelle operazioni di riciclaggio digitale, che necessita di analisi forensi avanzate, condivisione di intelligence transfrontaliera e azioni legali aggressive per interromperlo.

Lo sfruttamento digitale del gioco d’azzardo online: un canale per il riciclaggio di denaro e la criminalità finanziaria transnazionale

L’integrazione degli strumenti finanziari digitali nel settore del gioco d’azzardo globale ha trasformato i casinò online in uno dei canali di criminalità finanziaria più sofisticati e difficili da regolamentare. Sfruttate dalle reti della criminalità organizzata, le piattaforme di gioco d’azzardo online ora fungono da nodi chiave all’interno dei sistemi bancari sotterranei, consentendo il riciclaggio di denaro su larga scala, flussi finanziari non tracciabili e l’evasione normativa sistematica. La natura in evoluzione di queste operazioni, in particolare nelle giurisdizioni con una debole supervisione finanziaria, ha creato un ambiente in cui gli attori illeciti possono aggirare i controlli antiriciclaggio (AML) convenzionali, offuscare l’origine dei proventi criminali e integrare senza soluzione di continuità i fondi illeciti nell’economia formale.