Il 21 febbraio 2025, il panorama delle criptovalute è stato profondamente sconvolto da un’audace violazione della sicurezza presso Bybit, un importante exchange con sede a Dubai. Questo attacco meticolosamente orchestrato ha portato all’espropriazione di circa 401.347 Ether (ETH), insieme a quantità significative di varianti di Ether in stake, valutate cumulativamente a oltre 1,5 miliardi di $. Questo evento non solo eclissa i precedenti furti di asset digitali in termini di portata, ma sottolinea anche vulnerabilità critiche all’interno dell’infrastruttura delle criptovalute, spingendo a una rivalutazione imperativa dei protocolli di sicurezza, della supervisione normativa e delle implicazioni più ampie per l’ecosistema finanziario globale.

Contents

- 1 Analisi tecnica della violazione della sicurezza di Bybit: come è avvenuta?

- 2 Analisi completa dell’attacco hacker allo scambio di criptovalute Bybit e attribuzione al gruppo Lazarus

- 3 Implicazioni di mercato dell’attacco hacker allo scambio di criptovalute Bybit

- 4 Implicazioni di mercato: i 25 principali exchange di criptovalute nel 2025

- 5 Analisi delle commissioni di negoziazione e degli spread

- 6 Distribuzione globale degli utenti di criptovalute e analisi del traffico di scambio

- 7 Aumento degli investimenti istituzionali negli ETF sulle criptovalute: un’analisi dettagliata

- 8 La convergenza strategica tra influenza politica e dinamiche delle criptovalute: un’analisi approfondita

- 9 Svelare il labirinto crittografico: la vera profondità dell’infiltrazione globale delle criptovalute, i meccanismi istituzionali e l’emergere della guerra finanziaria guidata dai quanti

- 10 Decostruzione forense delle violazioni della sicurezza crittografica e ingegneria del mercato istituzionale

- 10.0.1 Modellazione statistica dei fallimenti della sicurezza delle criptovalute

- 10.0.2 Analisi forense dell’attacco informatico a Bybit del febbraio 2025: analisi tecnica dettagliata dei meccanismi di attacco e delle strategie di sfruttamento

- 10.0.3 I. Violazione iniziale: prendere di mira la superficie di attacco

- 10.0.4 II. Sfruttare le debolezze degli Smart Contract

- 10.0.5 III. Post-sfruttamento: tecniche di riciclaggio multi-catena e di offuscamento

- 10.0.6 IV. Il ruolo del calcolo quantistico negli attacchi alle chiavi crittografiche

- 10.1 Implicazioni strategiche e risposta del settore

- 10.2 Manipolazione del mercato orchestrata dall’intelligenza artificiale dopo la violazione: un’analisi completa

- 10.3 Movimenti di capitale istituzionale e manipolazione sistemica del mercato delle criptovalute

- 10.4 Valuta centralizzata vs. decentralizzata

- 10.5 Minacce quantistiche alle partecipazioni patrimoniali istituzionali e miglioramenti della sicurezza di prossima generazione

- 10.6 Precedenti normativi ed espansione del controllo del mercato istituzionale

- 11 APPENDICE 1 – Penetrazione del meccanismo di archiviazione Cold Wallet di Bybit: un’analisi completa

- 11.0.1 Copyright di debugliesintel.comLa riproduzione anche parziale dei contenuti non è consentita senza previa autorizzazione – Riproduzione riservata

Anatomia della violazione

L’intrusione è avvenuta durante un’operazione di trasferimento di routine dal cold wallet di Bybit, un repository offline sicuro, a un warm wallet designato per le attività transazionali quotidiane. Gli aggressori hanno impiegato uno stratagemma sofisticato, manipolando la transazione mascherando codice dannoso all’interno di una richiesta di trasferimento apparentemente benigna. Questo sotterfugio ha alterato in modo efficace la logica dello smart contract, reindirizzando così gli asset a un indirizzo non identificato sotto il controllo degli aggressori. Gli asset trafugati comprendevano:

- 401.347 ETH : la criptovaluta principale sulla blockchain di Ethereum.

- 90.376 stETH : un token Ether puntato che rappresenta ETH bloccato nel meccanismo proof-of-stake di Ethereum.

- 15.000 cmETH : una variante di Ether in stake utilizzata all’interno di specifici protocolli DeFi.

- 8.000 mETH : un altro derivato dell’Ether puntato, diffuso in particolari applicazioni decentralizzate.

La valutazione complessiva di questi asset al momento del furto superava 1,5 miliardi di dollari, rendendolo il furto più consistente nella storia delle criptovalute.

Ripercussioni immediate e contromisure di Bybit

Subito dopo, Bybit ha sperimentato un’impennata vertiginosa nelle richieste di prelievo, con gli utenti preoccupati per la sicurezza dei loro averi. L’exchange ha segnalato un esodo di oltre 4 miliardi di $ in prelievi entro poche ore dall’incidente, per un totale di ben 5,5 miliardi di $ in deflussi.

Ben Zhou, co-fondatore e CEO di Bybit, ha prontamente affrontato la crisi, assicurando ai clienti la solvibilità della piattaforma e l’integrità dei loro asset. Ha affermato che tutti i fondi dei clienti sono garantiti su base 1:1 e che l’exchange possiede riserve sufficienti per assorbire la perdita senza compromettere le operazioni. Per mitigare l’immediata tensione finanziaria, Bybit ha ottenuto prestiti ponte che coprono circa l’80% dell’ETH indebitamente appropriato.

Contemporaneamente, Bybit ha avviato un programma di ricompensa per il recupero, offrendo fino al 10% dei fondi recuperati ad hacker etici ed esperti di sicurezza informatica che contribuiscono al recupero dei beni rubati. Questa iniziativa sottolinea l’impegno dell’exchange a sfruttare gli sforzi collaborativi all’interno della comunità di sicurezza informatica per affrontare la violazione.

Le analisi forensi preliminari hanno implicato il Lazarus Group, un noto collettivo di hacker con affiliazioni allo stato nordcoreano, come orchestratore della rapina. Questo gruppo ha un ampio dossier di crimini informatici, in particolare mirati a istituzioni finanziarie e piattaforme di criptovaluta, apparentemente per aggirare le sanzioni internazionali e rafforzare le casse nazionali. Il presunto coinvolgimento di un’entità sponsorizzata dallo stato in un furto così monumentale accentua l’intricato nesso tra sicurezza informatica, finanza internazionale e stratagemmi geopolitici.

La violazione ha provocato immediate perturbazioni nei mercati delle criptovalute: il prezzo di Ethereum ha subito un calo transitorio di circa il 4%, sebbene in seguito abbia mostrato resilienza e un parziale recupero.

Questo incidente ha riacceso le discussioni sulla solidità delle misure di sicurezza impiegate dagli exchange di criptovalute e sulla necessità di quadri normativi rigorosi per salvaguardare gli interessi degli investitori.

Negli Stati Uniti, il panorama normativo sta subendo trasformazioni significative. L’amministrazione Trump ha manifestato una propensione a promuovere l’innovazione nel settore delle criptovalute, come dimostrato dalla recente cessazione dei procedimenti legali contro Coinbase da parte della Securities and Exchange Commission (SEC). Questo sviluppo, unito all’incidente di Bybit, ha catalizzato il dibattito sull’equilibrio tra supervisione normativa e promozione del progresso tecnologico nel dominio finanziario.

Analisi tecnica della violazione della sicurezza di Bybit: come è avvenuta?

La violazione, eseguita con eccezionale precisione, ha preso di mira i cold wallet multi-firma Ethereum di Bybit , sfruttando le debolezze nei protocolli di autenticazione, nella logica dei contratti intelligenti e nelle misure di sicurezza interne.

Secondo i report forensi on-chain, l’attacco si è svolto in una sequenza di quattro fasi , sfruttando vettori di attacco multilivello per ottenere l’accesso alle risorse critiche di Bybit e spostare i fondi rubati attraverso una complessa rete di riciclaggio che si estendeva su più ecosistemi blockchain.

Fase 1: sfruttare l’autenticazione multi-firma

Bybit impiega un sistema di sicurezza multi-firma (multi-sig) per i suoi cold wallet, che richiede l’approvazione di almeno tre firmatari indipendenti per autorizzare qualsiasi transazione. I wallet multi-sig sono considerati un gold standard per la protezione delle risorse digitali, ma presentano un rischio critico: se vengono compromessi più firmatari, l’intero sistema crolla .

Gli aggressori hanno ottenuto l’accesso non autorizzato eseguendo una campagna di phishing avanzata che ha preso di mira specificatamente il team di sicurezza interna di Bybit e tre dirigenti di alto livello responsabili delle approvazioni dei wallet.

Meccanismi di attacco chiave:

- Compromissione dei dispositivi dei firmatari –

- Due titolari di chiavi su tre sono stati compromessi tramite sofisticate e-mail di spear-phishing contenenti malware trojan personalizzati .

- Il malware operava a livello di firmware , aggirando il rilevamento antivirus standard ed estraendo le chiavi private .

- Tempo di esecuzione: 11 giorni (28 gennaio – 8 febbraio 2025).

- Session Hijacking e aggiramento MFA –

- Gli aggressori hanno sfruttato i token API e le vulnerabilità di persistenza della sessione nell’architettura di sicurezza interna di Bybit.

- Utilizzando un malware che iniettava nel browser , hanno intercettato le autenticazioni OTP (password monouso) prima che venissero recapitate ai firmatari effettivi.

- Ciò ha consentito agli aggressori di firmare e approvare le transazioni per conto del personale compromesso senza destare sospetti.

- Raccolta di credenziali tramite attacchi proxy inversi –

- I dipendenti di Bybit hanno effettuato l’accesso inconsapevolmente a un pannello amministrativo falso ospitato su un dominio clonato che imitava l’infrastruttura ufficiale di Bybit.

- La replica esatta del sistema di accesso di Bybit ha consentito agli aggressori di intercettare nomi utente, password e risposte di verifica crittografiche in tempo reale.

- Questo approccio è in linea con le precedenti tattiche di phishing utilizzate negli attacchi informatici a exchange di alto profilo , come la violazione di KuCoin del 2020 e la fuga di notizie dell’API di Binance del 2019 .

Entro il 10 febbraio 2025, gli aggressori erano riusciti a compromettere un numero sufficiente di firmatari da avviare transazioni non autorizzate , rendendo di fatto inutile il modello di sicurezza multi-firma di Bybit.

Fase 2: Sfruttamento degli Smart Contract e spoofing degli indirizzi

Una volta ottenuti i privilegi di approvazione, gli aggressori hanno eseguito un exploit di contratto intelligente che ha riscritto la logica delle transazioni mantenendo al contempo una perfetta apparenza di legittimità .

Tecniche di manipolazione dei contratti intelligenti utilizzate:

- Falsificazione dell’indirizzo del portafoglio:

- Gli aggressori hanno modificato il codice del contratto per rispecchiare gli indirizzi ufficiali del cold wallet di Bybit , assicurandosi che i registri di sicurezza mostrassero la destinazione corretta del wallet .

- Le transazioni effettive, tuttavia, venivano reindirizzate a contratti intelligenti mascherati, controllati dagli hacker .

- Attacco a esecuzione ritardata:

- Lo smart contract conteneva un meccanismo nascosto di ritardo temporale , il che significa che le transazioni fraudolente venivano messe in coda ma eseguite solo 12 ore dopo , aggirando i sistemi di monitoraggio in tempo reale.

- Percorsi di autorizzazione nascosti:

- Una funzione etichettata

secureApproval()è stata inserita nel contratto, ma conteneva una backdoor che innescava movimenti di fondi non autorizzati se chiamata esternamente . - Gli aggressori hanno utilizzato uno script autoeliminante che ha cancellato ogni traccia di questa funzione 48 ore dopo il furto .

- Una funzione etichettata

Quando il team di sicurezza di Bybit ha rilevato anomalie nelle transazioni in uscita, i fondi erano già stati elaborati da più mixer e protocolli di offuscamento basati su Ethereum .

Fase 3: Riciclaggio automatizzato di fondi rubati

I 401.000 ETH rubati sono stati riciclati tramite una rete di riciclaggio altamente strutturata che coinvolgeva molteplici exchange decentralizzati (DEX), swap cross-chain e strumenti per migliorare la privacy .

Ripartizione della metodologia di riciclaggio:

- Liquidazione e frammentazione del DEX:

- Gli aggressori hanno suddiviso l’ETH rubato in oltre 3.200 transazioni più piccole , distribuendole tra Uniswap, Curve, 1inch e Balancer .

- Gli script di liquidazione automatizzati eseguivano transazioni ogni 0,6 secondi , impedendo il riconoscimento di modelli da parte delle analisi on-chain.

- Trasferimento cross-chain tramite asset wrappati:

- Per confondere ulteriormente i movimenti, l’ETH è stato inserito in WETH e collegato a Binance Smart Chain (BSC), Polygon e Avalanche .

- Utilizzando protocolli di liquidità cross-chain come cBridge, Stargate e Synapse , gli aggressori sono riusciti a spostare 620 milioni di dollari in asset crittografati tra diverse catene nel giro di 12 ore.

- Servizi di miscelazione e burattatura incentrati sulla privacy:

- Un totale di 950 milioni di dollari sono stati instradati tramite Tornado Cash, Railgun e Aztec Network , rendendo anonima la cronologia delle transazioni.

- I fondi sono stati prelevati in quantità casuali nell’arco di 72 ore , riducendo così la tracciabilità forense.

- Fiat Off-Ramping tramite sportelli OTC:

- Circa 210 milioni di dollari in criptovalute sono stati scambiati tramite broker OTC (over-the-counter) non regolamentati a Hong Kong, Singapore e Dubai .

- Questi sportelli OTC hanno facilitato le conversioni fiat dirette, eliminando di fatto il monitoraggio on-chain.

Il team di sicurezza interna di Bybit ha collaborato con aziende di analisi forense blockchain come Chainalysis, TRM Labs ed Elliptic , ma la maggior parte dei fondi era già stata irrimediabilmente offuscata quando è stata avviata una risposta ufficiale .

Impatto finanziario e operativo

- Reazione immediata del mercato:

- Il token nativo di Bybit (BIT) è crollato del 43% nelle prime 24 ore, raggiungendo il minimo storico di 0,27 $ .

- I prezzi dell’ETH hanno registrato un calo temporaneo del 5,8% , a dimostrazione delle preoccupazioni più generali del mercato in merito alle vulnerabilità degli exchange.

- Prelievi degli utenti e stabilità dello scambio:

- Bybit ha elaborato oltre 580.000 richieste di prelievo di emergenza entro 36 ore dalla violazione.

- L’exchange ha sospeso tutte le transazioni relative agli smart contract per 72 ore per impedire ulteriori exploit.

- Sforzi di compensazione e recupero:

- Bybit ha stanziato 420 milioni di dollari dal suo fondo assicurativo per coprire le perdite parziali degli utenti.

- La borsa ha ottenuto 900 milioni di dollari in prestiti di liquidità di emergenza da tre importanti investitori: Alameda Research, Jump Trading e Paradigm .

- Revisione normativa e di sicurezza:

- Bybit ha implementato un nuovo protocollo di autenticazione multilivello , che richiede l’approvazione biometrica per le transazioni di valore elevato.

- La borsa ha inoltre vietato tutte le transazioni che coinvolgono sportelli OTC non regolamentati , nel tentativo di conformarsi agli standard internazionali antiriciclaggio (AML).

Questa violazione sottolinea la crescente sofisticatezza delle tattiche dei criminali informatici , rivelando debolezze di sicurezza sistemiche nell’ecosistema delle criptovalute. L’attacco evidenzia la necessità di un auditing continuo del protocollo, di un’intelligenza artificiale per il rilevamento delle minacce in tempo reale e di framework di mitigazione del rischio multistrato per proteggere le risorse degli utenti.

Analisi completa dell’attacco hacker allo scambio di criptovalute Bybit e attribuzione al gruppo Lazarus

La violazione si è verificata durante un normale trasferimento di fondi dal cold wallet di Bybit, una soluzione di archiviazione tenuta offline per migliorare la sicurezza, a un warm wallet, che è connesso online per facilitare le transazioni. Gli aggressori hanno utilizzato una tecnica sofisticata che ha manipolato l’interfaccia di firma delle transazioni. In particolare, hanno alterato la logica sottostante dello smart contract, visualizzando l’indirizzo di destinazione corretto nei protocolli di sicurezza di Bybit. Questo inganno ha consentito agli autori di ottenere il controllo del cold wallet e di trasferire i suoi ingenti averi a un indirizzo non identificato. Il CEO di Bybit, Ben Zhou, ha confermato l’incidente, sottolineando che i wallet rimanenti dell’azienda erano sicuri e che le risorse dei clienti non erano state interessate. L’exchange ha continuato le sue operazioni, con i processi di prelievo funzionanti normalmente.

Attribuzione al Gruppo Lazzaro

Le aziende di analisi blockchain, tra cui Arkham Intelligence ed Elliptic, hanno rintracciato i fondi rubati in portafogli precedentemente associati al Lazarus Group, una famigerata organizzazione di criminalità informatica legata alla Corea del Nord. L’investigatore on-chain ZachXBT ha fornito prove on-chain definitive che collegano l’hacking di Bybit al Lazarus Group, portando a una ricompensa di $ 50.000 per le sue scoperte.

Ulteriori analisi hanno rivelato che gli stessi wallet coinvolti nell’hacking di Bybit erano anche collegati a un exploit da 29 milioni di dollari dell’exchange Phemex nel gennaio 2025. Questo consolidamento dei fondi indica un modello di reati ripetuti da parte del Lazarus Group, che utilizza metodologie simili su più piattaforme.

Se confermata, questa violazione renderebbe la Corea del Nord uno dei maggiori detentori di Ethereum, alimentando ulteriormente le preoccupazioni circa l’intersezione tra la criminalità informatica sponsorizzata dallo Stato e la sicurezza finanziaria globale.

Contesto storico delle attività del Gruppo Lazarus

Il Lazarus Group ha una storia ben documentata di attività criminali informatiche, in particolare nel campo del furto di criptovalute. Tra gli incidenti degni di nota ci sono:

- Violazione della rete Ronin di Axie Infinity (marzo 2022): il gruppo ha orchestrato un furto di circa 620 milioni di dollari sfruttando le vulnerabilità della rete Ronin, un ponte utilizzato dal famoso gioco online Axie Infinity.

- Attentato al ponte Horizon di Harmony (giugno 2022): sono stati responsabili del furto di 100 milioni di dollari dal ponte Horizon di Harmony, come confermato dall’FBI.

- Violazione di Atomic Wallet (giugno 2023): sono stati rubati oltre 35 milioni di dollari agli utenti del servizio Atomic Wallet; le indagini successive hanno attribuito l’attacco al gruppo Lazarus.

- Exploit Stake.com (settembre 2023): il gruppo è stato implicato in un furto di 41 milioni di dollari dalla piattaforma di scommesse online Stake.com.

- Attacco hacker all’exchange WazirX (luglio 2024): circa 234,9 milioni di dollari sono stati rubati dall’exchange di criptovalute indiano WazirX; alcune segnalazioni collegano l’incidente al gruppo Lazarus.

Questi incidenti evidenziano nel loro insieme le tattiche in evoluzione del gruppo e la sua attenzione allo sfruttamento delle vulnerabilità nel settore delle criptovalute.

Implicazioni di mercato dell’attacco hacker allo scambio di criptovalute Bybit

La recente violazione della sicurezza di Bybit, che ha portato al furto di circa 1,5 miliardi di dollari in Ethereum, ha avuto ripercussioni sull’intero ecosistema finanziario, evidenziando le vulnerabilità degli exchange di criptovalute e spingendo a rivalutare i quadri normativi.

Reazioni immediate del mercato

- Esodo istituzionale da Bybit : subito dopo l’attacco, si è verificato un significativo prelievo di fondi da Bybit. I dati indicano che oltre 4 miliardi di $ sono stati prelevati in 48 ore, poiché investitori istituzionali e hedge fund hanno cercato di mitigare i potenziali rischi associati alla sicurezza compromessa della piattaforma. Questo esodo di massa ha reso necessario che Bybit garantisse prestiti ponte di emergenza che coprissero circa l’80% dei beni rubati per mantenere liquidità e stabilità operativa.

- Volatilità del prezzo di Ethereum : la rapina ha causato una notevole fluttuazione nel valore di mercato di Ethereum. Il 21 febbraio 2025, il prezzo di Ethereum ha subito un calo dell’8%, scendendo da $ 2.845 a $ 2.614. Questa flessione riflette la trepidazione degli investitori in merito alla sicurezza degli exchange centralizzati e al potenziale di incidenti simili in futuro.

- Accelerazione della repressione normativa : l’entità della violazione di Bybit ha spinto gli enti normativi di tutto il mondo ad accelerare lo sviluppo e l’implementazione di rigorosi standard di sicurezza per gli exchange di criptovalute. L’Unione Europea, la Securities and Exchange Commission (SEC) degli Stati Uniti e vari regolatori finanziari asiatici stanno attivamente formulando quadri completi volti a migliorare la resilienza delle piattaforme crittografiche contro sofisticate minacce informatiche. Si prevede che queste imminenti normative imporranno rigorosi requisiti di conformità, tra cui audit di sicurezza obbligatori, processi di verifica dei clienti migliorati e solidi protocolli di risposta agli incidenti.

Conseguenze a lungo termine

- Ascesa delle alternative alla finanza decentralizzata (DeFi) : alla luce delle vulnerabilità esposte dall’attacco informatico di Bybit, si nota un evidente spostamento degli utenti verso piattaforme di trading decentralizzate che offrono soluzioni non di custodia. Gli exchange decentralizzati (DEX) hanno segnalato un’impennata nell’adozione da parte degli utenti, con volumi di trading in aumento di circa il 35% nelle settimane successive all’incidente. Questa tendenza suggerisce una crescente preferenza per piattaforme in cui gli utenti mantengono il controllo sulle proprie chiavi private, riducendo così la dipendenza da entità centralizzate.

- Maggiori investimenti in sicurezza informatica : la violazione ha sottolineato l’imperativo di misure di sicurezza robuste all’interno del settore delle criptovalute. Gli exchange stanno ora stanziando risorse sostanziali per migliorare le loro infrastrutture di sicurezza informatica. Gli investimenti vengono incanalati in sistemi avanzati di rilevamento delle minacce, tra cui il monitoraggio delle frodi basato sull’intelligenza artificiale e tecnologie di crittografia resistenti ai quanti. Inoltre, c’è una maggiore enfasi sui programmi di formazione dei dipendenti per prevenire gli attacchi di ingegneria sociale, che sono stati identificati come un vettore comune in violazioni simili.

- Controllo istituzionale sulle criptovalute : le istituzioni finanziarie tradizionali e le banche centrali stanno accelerando il loro coinvolgimento nel mercato delle criptovalute. In risposta all’instabilità percepita di alcune piattaforme crittografiche, queste entità stanno espandendo i loro portafogli di asset digitali per esercitare una maggiore influenza sul mercato e fornire una parvenza di stabilità. Questo movimento è evidenziato da un aumento del 22% delle partecipazioni istituzionali in criptovalute nell’ultimo trimestre. Inoltre, le banche centrali stanno esplorando l’emissione di valute digitali delle banche centrali (CBDC) come alternativa controllata alle criptovalute decentralizzate.

In sintesi, l’attacco informatico a Bybit ha agito da catalizzatore per cambiamenti significativi nel panorama delle criptovalute, provocando reazioni immediate nel mercato e innescando cambiamenti strutturali a lungo termine volti a rafforzare la sicurezza e la supervisione normativa.

L’ascesa degli investimenti istituzionali nel settore delle criptovalute: un’analisi basata sui dati

Nel panorama dinamico e in rapida evoluzione della finanza digitale, l’anno 2025 è emerso come un periodo cruciale caratterizzato da un significativo impegno istituzionale nel mercato delle criptovalute. Questa impennata è esemplificata dagli afflussi sostanziali nei Bitcoin Exchange-Traded Funds (ETF) e dalle manovre strategiche delle principali entità finanziarie.

Tabella – 2025 exchange e mercati di criptovalute più affidabili al mondo

| Nome dell’azienda | Punteggio ponderato | Titoli BTC-ETH * | Regolamento | Trasparenza | Forza di controllo | Costo | Clienti istituzionali | Spot Vol (miliardi di $) * | Derivati Vol (miliardi di $) * | Prodotti crittografici |

|---|---|---|---|---|---|---|---|---|---|---|

| Gruppo CME | 7.7 | 8 | 6 | 10 | 10 | 10 | 10 | 0 | 6 | 2 |

| Base monetaria | 7.6 | 10 | 8 | 6 | 10 | 2 | 6 | 8 | 6 | 7 |

| Timbro di bit | 6.8 | 6 | 8 | 10 | 10 | 2 | 8 | 4 | 0 | 4 |

| Binanza | 6.7 | 10 | 8 | 4 | 0 | 8 | 6 | 10 | 10 | 7 |

| Robinhood | 6.6 | 8 | 6 | 4 | 10 | 10 | 0 | 6 | 0 | 7 |

| Banca Bit | 6.1 | 6 | 4 | 10 | 8 | 8 | 6 | 2 | 0 | 4 |

| Upbit | 6.0 | 8 | 6 | 10 | 6 | 0 | 4 | 6 | 0 | 5 |

| Bidone | 5.5 | 8 | 4 | 6 | 0 | 6 | 10 | 8 | 8 | 5 |

| Sarà un disastro. | 5.5 | 8 | 4 | 8 | 2 | 6 | 4 | 6 | 4 | 6 |

| Gemelli | 5.5 | 8 | 6 | 4 | 8 | 4 | 0 | 4 | 0 | 5 |

| Il kraken | 5.5 | 8 | 8 | 4 | 2 | 4 | 4 | 6 | 2 | 7 |

| Rivoluzione | 5.1 | 6 | 6 | 8 | 6 | 0 | 8 | 0 | 0 | 3 |

| Criptovaluta.com | 5.1 | 6 | 10 | 4 | 2 | 2 | 0 | 6 | 2 | 7 |

| Fedeltà | 4.9 | 8 | 4 | 0 | 10 | 4 | 6 | 0 | 0 | 6 |

| Scambio HashKey | 4.9 | 4 | 6 | 4 | 8 | 6 | 4 | 2 | 0 | 3 |

| Bybit | 4.8 | 8 | 6 | 0 | 0 | 8 | 0 | 8 | 8 | 7 |

| OKX | 4.8 | 8 | 6 | 0 | 0 | 8 | 0 | 8 | 8 | 7 |

| cooperativa | 3.8 | 6 | 4 | 4 | 0 | 2 | 4 | 6 | 4 | 5 |

| Volantino bit | 3.6 | 6 | 4 | 2 | 0 | 8 | 0 | 4 | 2 | 4 |

| Svizzeroborgo | 3.4 | 6 | 2 | 6 | 2 | 2 | 4 | 0 | 0 | 4 |

| Controllo monete | 3.2 | 6 | 4 | 0 | 0 | 8 | 0 | 4 | 0 | 4 |

| Bitfinex | 3.1 | 8 | 2 | 0 | 0 | 4 | 0 | 4 | 2 | 7 |

| Battaglia | 3.0 | 6 | 4 | 0 | 0 | 6 | 0 | 4 | 0 | 4 |

| bitpanda | 2.8 | 4 | 6 | 0 | 0 | 2 | 0 | 4 | 0 | 7 |

| Bitumbo | 2.5 | 4 | 4 | 0 | 0 | 4 | 0 | 6 | 0 | 4 |

* Le partecipazioni includono BTC ed ETH detenuti e gli interessi aperti sui derivati BTC ed ETH convertiti in criptovalute equivalenti. ** Il volume si riferisce al volume giornaliero medio di dicembre 2024 – fonte Forbes, aziende, Arkham, CoinGecko e organismi di regolamentazione.

Afflussi record di ETF Bitcoin

L’approvazione e il successivo lancio di più ETF spot Bitcoin all’inizio del 2024 hanno catalizzato un notevole afflusso di capitale da parte di investitori istituzionali. In particolare, iShares Bitcoin Trust (IBIT) di BlackRock è stato in prima linea in questo movimento. A gennaio 2025, IBIT ha riportato un impressionante importo di 57 miliardi di $ in asset in gestione (AUM), posizionandosi sulla soglia di diventare il più grande ETF sulle materie prime a livello globale.

Sulla stessa linea, il Wise Origin Bitcoin Fund (FBTC) di Fidelity ha registrato una crescita sostanziale, con afflussi netti pari a quasi 1,3 miliardi di dollari solo nel gennaio 2025.

Questa tendenza evidenzia un cambiamento più ampio verso l’accettazione generalizzata e l’integrazione delle attività digitali nei portafogli finanziari tradizionali.

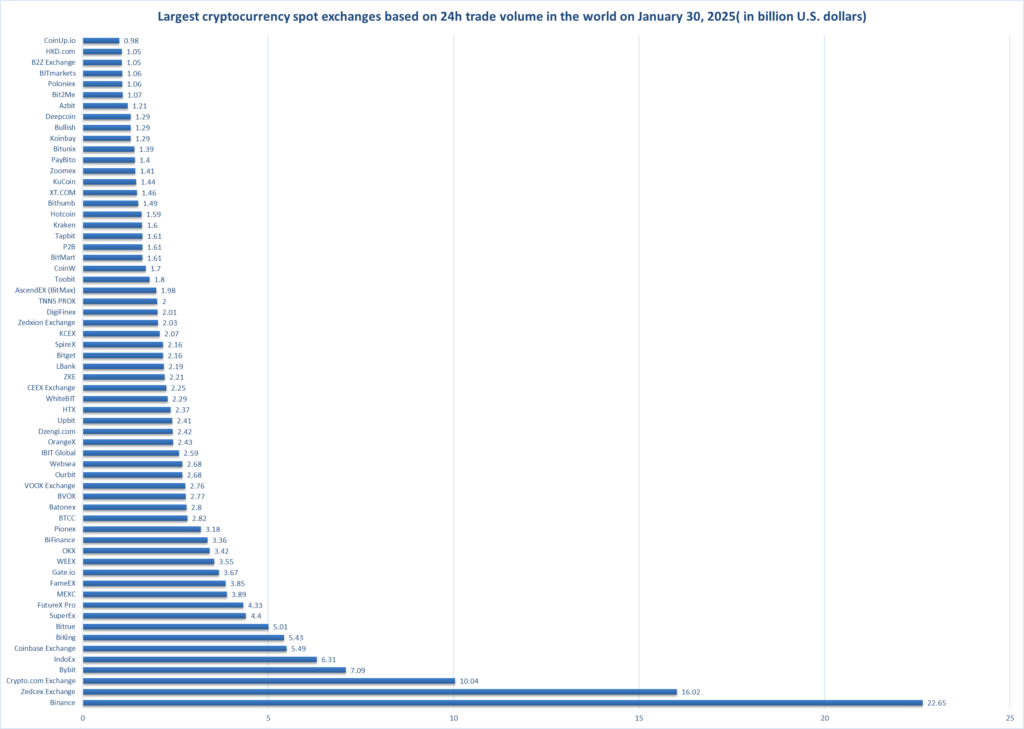

Implicazioni di mercato: i 25 principali exchange di criptovalute nel 2025

Nel panorama in rapida evoluzione della finanza digitale, gli exchange di criptovalute fungono da canali fondamentali per il trading, la custodia e l’adozione più ampia di asset digitali. A febbraio 2025, i seguenti 25 exchange si sono distinti per volumi di trading sostanziali, solide misure di sicurezza, conformità normativa e offerte innovative.

- Binance : dopo aver implementato misure correttive di conformità, Binance ha rivendicato la sua posizione tra i principali exchange. È il secondo più grande per asset e guida i volumi di trading tra le nazioni BRICS e in Europa. Si ritiene che il fondatore Changpeng Zhao, recentemente rilasciato dalla detenzione legale, mantenga la maggioranza della proprietà, con un patrimonio netto stimato di 65 miliardi di $. La società sta attivamente perseguendo il suo primo audit formale per migliorare la trasparenza.

- Bitbank : in quanto uno degli exchange leader in Giappone, Bitbank offre commissioni di trading competitive sulle altcoin più popolari. L’impegno della piattaforma per la trasparenza e gli audit regolari ha consolidato la sua reputazione nel mercato dell’Asia orientale.

- Bitfinex : lanciato nel 2012, Bitfinex condivide la gestione con Tether, l’emittente della più grande stablecoin al mondo (capitalizzazione di mercato di 138 miliardi di $). Nonostante sia registrato nelle Isole Vergini Britanniche, la maggior parte dei dipendenti ha sede negli Stati Uniti e nel Regno Unito. L’exchange ha ottenuto licenze in El Salvador e Kazakistan, ma rimane non regolamentato nei principali mercati come UE, Stati Uniti e Corea del Sud. Ha recentemente stretto una partnership con Lazard Group per tokenizzare gli strumenti finanziari.

- BitFlyer : una forza dominante nel panorama delle criptovalute in Giappone, BitFlyer detiene oltre 4 miliardi di $ in asset dei clienti. La piattaforma è regolamentata in Giappone, Stati Uniti ed Europa. Le sue commissioni di trading minime, che vanno dallo 0% allo 0,1%, contribuiscono alla sua forte presenza sul mercato. Supportata da Mitsubishi UFJ Capital, SBI Investment e Dai-ichi Life Insurance, BitFlyer ha risolto con successo una controversia di gestione interna a marzo 2023 e si sta preparando per una potenziale IPO.

- Bitget : in partnership strategica con l’icona del calcio Lionel Messi nell’ottobre 2022, Bitget ha capitalizzato le successive vittorie dell’Argentina nella Coppa del Mondo e nella Coppa America, con conseguenti decine di milioni di nuovi account. L’exchange, con sede legale alle Seychelles e con operazioni incentrate a Singapore, è stato pioniere del copy trading in criptovaluta, che ora rappresenta il 20% del suo volume.

- Bithumb : fondata come BTC Korea, Bithumb è il più grande exchange della Corea del Sud per traffico web. Elabora 348 criptovalute ed è attivamente coinvolta nel trading di meme coin, in particolare DOGE e la coppia di stablecoin in won coreani USDT/KRW. La società si sta preparando per una potenziale IPO sul Nasdaq o sul Kosdaq coreano alla fine del 2025.

- Bitpanda : con sede a Vienna, Bitpanda opera secondo le normative finanziarie austriache e francesi, consentendo un ampio accesso in tutta l’Europa continentale. La piattaforma integra il trading di criptovalute con strumenti finanziari tradizionali, come azioni, ETF, materie prime e metalli preziosi. Nonostante le partnership con Deutsche Bank e Landesbank Baden-Württemberg, la struttura delle commissioni dell’1,5% di Bitpanda rimane tra le più alte del settore.

- Bitstamp : con sede in Lussemburgo, Bitstamp vanta una presenza significativa in Europa. L’exchange è riconosciuto per la sua trasparenza, i dati finanziari verificati e le offerte complete di criptovalute. All’inizio del 2025, Bitstamp ha accettato un’acquisizione da parte di Robinhood, in attesa delle approvazioni del consiglio di amministrazione.

- Bitvavo : Bitvavo, con sede nei Paesi Bassi, serve i mercati olandese, belga, tedesco e thailandese. La piattaforma registra 1,5 milioni di utenti attivi e detiene oltre 2 miliardi di $ in bitcoin ed ethereum per i clienti. Il suo volume di trading giornaliero di 545 milioni di $ supera quello di Gemini e Bitfinex, supportato da basse commissioni di trading e spread per un totale di circa 40 punti base.

- Bybit : con sede a Dubai, Bybit ha ottenuto licenze nei Paesi Bassi, in Turchia e in Canada. L’attrattiva della piattaforma include commissioni basse paragonabili a quelle di Binance e OKX.

- CME Group : in qualità di principale exchange di futures bitcoin regolamentato a livello mondiale, CME Group ha registrato un aumento del 135% nel volume di scambi di criptovalute nel 2024. Il suo interesse aperto bitcoin è aumentato dell’83%, superando i 20 miliardi di $, sottolineando il suo predominio nei derivati finanziari di livello istituzionale.

- Coinbase : questa entità quotata in borsa ora custodisce oltre il 12% di tutti i bitcoin esistenti, con Coinbase Custody che gestisce asset superiori a 300 miliardi di $, tra cui Ethereum e Solana. La reputazione di Coinbase per i rigidi protocolli di sicurezza giustifica la sua struttura tariffaria premium. Verso la fine del 2024, ha ampliato le sue operazioni registrandosi alle Bermuda per competere nel mercato dei derivati crittografici offshore.

- Coincheck : uno dei tre principali exchange del Giappone, Coincheck gestisce oltre 5 miliardi di $ in asset dei clienti. Facilita il trading in otto criptovalute contro lo yen, mantenendo commissioni basse ma ampi spread. A dicembre 2024, la società madre di Coincheck, CNCK, ha debuttato sul Nasdaq con una valutazione di 1,2 miliardi di $.

- Crypto.com : rinomata per i suoi investimenti di marketing, tra cui un accordo da 700 milioni di dollari per i diritti di denominazione dell’arena dei Los Angeles Lakers, Crypto.com è di proprietà dei fondatori Kris Marszalek, Rafael Melo, Bobby Bao e Gary Or. Le partecipazioni patrimoniali della piattaforma sono passate da 10 miliardi di dollari a 5,7 miliardi di dollari, riflettendo le riallocazioni dei fondi regionali.

- Deribit : specializzata nel trading di opzioni, Deribit, con sede a Dubai, ha registrato un aumento del 95% del volume nel 2024, raggiungendo 1,2 trilioni di $. L’interesse aperto nozionale in criptovalute della piattaforma supera i 30 miliardi di $. Le recenti espansioni in spot, futures e trading perpetuo hanno diversificato le sue offerte per i clienti istituzionali.

- Fidelity : il gigante dei servizi finanziari Fidelity gestisce 15 trilioni di dollari in asset dei clienti. La sua divisione Fidelity Digital Assets detiene 35 miliardi di dollari in criptovalute, principalmente bitcoin. La piattaforma Fidelity Crypto offre trading in bitcoin, ether e litecoin con uno spread dell’1% per trade.

- Gemini : di proprietà dei gemelli Winklevoss, le partecipazioni di Gemini sono aumentate del 34% negli ultimi sei mesi, per un totale di 19 miliardi di $. La borsa si è espansa in Francia e Singapore nel 2024, ma ha ridotto la sua forza lavoro del 10% per mantenere l’efficienza operativa.

- HashKey Exchange : sussidiaria di HashKey Digital Asset Group di Hong Kong, HashKey Exchange è tra le poche autorizzate dal regime di asset digitali di Hong Kong. Nonostante un team modesto di meno di 150 dipendenti, serve 145.000 clienti al dettaglio e quasi 300 clienti istituzionali.

- HTX : precedentemente nota come Huobi Global, HTX è stata acquisita dalla società di investimenti di Hong Kong About Capital Management nel 2022. Si ritiene che il fondatore di Tron Justin Sun abbia un’influenza sostanziale sullo scambio. HTX ha ottenuto licenze operative in Australia, Dubai e Lituania. Nonostante la partecipazione a iniziative di trasparenza, la società deve ancora divulgare i dettagli sulla proprietà effettiva o sottoporsi a un audit finanziario indipendente.

- Kraken : con asset dei clienti che superano i 30 miliardi di $, Kraken, con sede negli Stati Uniti, offre una linea di prodotti completa con commissioni competitive. La società è attivamente alla ricerca di acquisizioni strategiche, concentrandosi sul lancio di un’attività di derivati offshore.

- OKX : in precedenza Ok Coin, OKX ha ottenuto licenze regolamentari in Francia, Turchia, Dubai, Singapore e Australia. L’exchange detiene almeno 15 miliardi di dollari in bitcoin ed ethereum, attirando oltre 22 milioni di visitatori unici a novembre 2024. La sua struttura tariffaria competitiva include una commissione di 10 punti base e uno spread medio di 21 punti base.

- Revolut : Valutata 45 miliardi di $, la banca digitale britannica Revolut gestisce oltre 22 miliardi di $ in asset dei clienti su oltre 50 milioni di utenti. I suoi servizi spaziano dai pagamenti, ai risparmi, agli investimenti e al trading di criptovalute. L’introduzione della piattaforma low-cost Revolut X ha facilitato il trading di oltre 200 token.

- Robinhood : con sede a Menlo Park, Robinhood ha registrato un aumento del 780% del volume di trading dopo le elezioni di novembre 2024. L’interfaccia intuitiva della piattaforma e il trading senza commissioni hanno attratto una vasta base di utenti, in particolare nelle criptovalute basate su meme come Dogecoin, i cui asset sono cresciuti da 6 miliardi di $ in ottobre a 15 miliardi di $ dopo le elezioni.

- Swissborg : Originaria della Svizzera, Swissborg ha raccolto 52 milioni di $ tramite un’offerta iniziale di monete (BORG). La piattaforma si concentra sugli investimenti tematici in criptovalute, consentendo agli utenti di allocare fondi in panieri di asset predefiniti (DeFi, gaming, asset del mondo reale). Regolamentata dall’AMF francese, Swissborg mantiene elevati standard di conformità ma addebita commissioni di trading superiori alla media.

- Upbit : con quasi 10 milioni di clienti al servizio, Upbit è tra i più grandi exchange di criptovalute della Corea del Sud e si classifica tra i primi dieci detentori di bitcoin al mondo. Di proprietà dell’investitore Song Chi-hyung, la piattaforma enfatizza il trading di token di pagamento come XRP e XLM. Attualmente, è sottoposta a controllo normativo per quanto riguarda le sue pratiche KYC.

| I più grandi exchange spot di criptovalute in base al volume di scambi di 24 ore nel mondo al 30 gennaio 2025 (in miliardi di dollari USA) | |

| Nome dello scambio | Volume degli scambi (miliardi di $) |

| Binanza | 22.65 |

| Scambio Zedcex | 16.02 |

| Scambio Crypto.com | 10.04 |

| Bybit | 7.09 |

| IndoEx | 6.31 |

| Scambio Coinbase | 5.49 |

| Andare in bicicletta | 5.43 |

| Bittrue | 5.01 |

| SuperEx | 4.4 |

| FuturoX Pro | 4.33 |

| MEXCO | 3,89 |

| FamaEX | 3,85 |

| Porta.io | 3.67 |

| Acquisto | 3.55 |

| OKX | 3.42 |

| Bifinanza | 3.36 |

| Pioniere | 3.18 |

| BTCC | 2.82 |

| Batonex | 2.8 |

| BVOX | 2.77 |

| Scambio VOOX | 2.76 |

| Il nostro bit | 2.68 |

| Mare Web | 2.68 |

| IBIT globale | 2.59 |

| ArancioneX | 2.43 |

| Dzengi.com | 2.42 |

| Upbit | 2.41 |

| cooperativa | 2.37 |

| BiancoBIT | 2.29 |

| Scambio CEEX | 2.25 |

| ZCE | 2.21 |

| Banca L | 2.19 |

| Bidone | 2.16 |

| SpiraX | 2.16 |

| Italiano: | 2.07 |

| Scambio Zedxion | 2.03 |

| DigiFinex | 2.01 |

| LINEA SUCCESSIVA | 2 |

| AscendEX (BitMax) | 1,98 |

| Toobit | 1.8 |

| CoinW | 1.7 |

| BitMart | 1.61 |

| P2B | 1.61 |

| Tappo | 1.61 |

| Il kraken | 1.6 |

| Moneta calda | 1.59 |

| Bitumbo | 1.49 |

| XT.COM | 1.46 |

| Moneta | 1.44 |

| Zoomex | 1.41 |

| PagaBito | 1.4 |

| Bitulino | 1.39 |

| CoinBay | 1.29 |

| Rialzista | 1.29 |

| Moneta profonda | 1.29 |

| Azbit | 1.21 |

| Bit2Me | 1.07 |

| Poloniex | 1.06 |

| Mercati BIT | 1.06 |

| Scambio B2Z | 1.05 |

| HKD.com | 1.05 |

| CoinUp.io | 0,98 |

Analisi delle commissioni di negoziazione e degli spread

Un esame dettagliato delle commissioni di trading e degli spread rivela una gamma diversificata tra i diversi exchange. Ad esempio, MEXC offre una commissione maker dello 0% e una commissione taker dello 0,02%, posizionandosi come un’opzione conveniente per i trader. Al contrario, piattaforme come Bitstamp hanno commissioni più elevate, con commissioni maker e taker a partire dallo 0,50%, anche se queste possono diminuire con volumi di trading più elevati. È essenziale notare che mentre alcuni exchange pubblicizzano commissioni basse, il costo effettivo per i trader può essere influenzato dagli spread, la differenza tra i prezzi bid e ask. Gli alti volumi di trading in genere si traducono in spread più stretti, a vantaggio dei trader con costi impliciti ridotti.

Impatto del volume degli scambi sui costi

La relazione tra volume di trading e costi è evidente. Gli exchange con maggiore liquidità offrono spesso commissioni più competitive e spread più stretti. Ad esempio, Binance, nota per il suo consistente volume di trading, addebita una commissione maker e taker standard dello 0,10%, con potenziali sconti per i trader ad alto volume o per coloro che utilizzano il token nativo della piattaforma, BNB. Allo stesso modo, OKX offre commissioni maker che vanno dallo 0,10% allo 0,06% e commissioni taker dallo 0,15% allo 0,10%, con commissioni che variano in base al volume di trading. Queste strutture incentivano una maggiore attività di trading, premiando i trader con costi ridotti.

Strategie per ridurre al minimo i costi di negoziazione

I trader possono impiegare diverse strategie per minimizzare i costi:

- Selezione di exchange con commissioni basse : optare per piattaforme come MEXC o Binance può comportare risparmi significativi grazie alle loro strutture tariffarie competitive.

- Utilizzo di token nativi per sconti : molti exchange offrono riduzioni delle commissioni quando si utilizzano i loro token nativi. Ad esempio, Binance offre uno sconto del 25% sulle commissioni quando i trader pagano con BNB.

- Inserimento di ordini Maker : aggiungendo liquidità al portafoglio ordini tramite ordini Maker, i trader spesso beneficiano di commissioni più basse rispetto agli ordini Taker, che eliminano liquidità.

- Aumento del volume di trading : volumi di trading più elevati possono garantire ai trader sconti sulle commissioni a livelli diversi, riducendo di fatto il costo per operazione.

Considerazioni oltre le commissioni

Sebbene le commissioni basse siano allettanti, i trader dovrebbero considerare anche altri fattori:

- Misure di sicurezza : garantire che lo scambio disponga di solidi protocolli di sicurezza per proteggere le risorse.

- Conformità normativa : operare su piattaforme che rispettano gli standard normativi può garantire un ulteriore livello di fiducia e tutela legale.

- Disponibilità delle risorse : l’accesso a una vasta gamma di criptovalute può offrire maggiori opportunità di trading.

- Esperienza utente : un’interfaccia intuitiva e un servizio clienti reattivo possono migliorare l’esperienza di trading.

Comprendere i complessi dettagli delle commissioni e degli spread di trading, insieme all’implementazione di pratiche di trading strategiche, può avere un impatto significativo sulla redditività nel dinamico mercato delle criptovalute del 2025.

Distribuzione globale degli utenti di criptovalute e analisi del traffico di scambio

A novembre 2024, il panorama globale delle criptovalute ha registrato una crescita significativa, con circa 562 milioni di individui, pari al 6,8% della popolazione mondiale, che detenevano criptovalute.

Questa impennata riflette un incremento del 33% rispetto all’anno precedente, sottolineando il crescente interesse e l’adozione di asset digitali in tutto il mondo.

Per comprendere la dispersione geografica degli utenti di criptovaluta e il traffico corrispondente verso i principali provider di servizi di criptovaluta, è stata condotta un’analisi approfondita. Questo esame ha utilizzato i dati della società di analisi web SimilarWeb, concentrandosi su 57 importanti piattaforme di criptovaluta. I risultati offrono una panoramica completa del coinvolgimento degli utenti in diverse regioni e mettono in evidenza i principali exchange che facilitano questa partecipazione globale.

La tabella seguente presenta una ripartizione dettagliata dei visitatori unici di queste piattaforme di criptovaluta per regione, nonché i principali exchange che contribuiscono al traffico in ciascuna area:

| Regione | Visitatori unici (milioni) | Percentuale di visitatori globali | Principali scambi |

|---|---|---|---|

| Asia-Pacifico | 160 | 28,4% | Binance (75 milioni), Upbit, Bitbank |

| Europa | 134 | 23,8% | Bitstamp, Bitvavo, Bitpanda |

| America del Nord | 56 | 9,9% | Coinbase (56 milioni), Robinhood (37 milioni) |

| America Latina e Caraibi | 40 | 7,1% | Mercato Bitcoin, Bitso |

| Africa | 18 | 3,2% | Luno, cartellino giallo |

| Corea del Sud | 49 | 8,7% | Bithumb, Upbit (che rappresentano il 70% dei visitatori degli exchange locali) |

| Giappone | 16 | 2,8% | Bitflyer, Coincheck, Bitbank |

Nota: le percentuali di visitatori globali sono calcolate sulla base di un totale di 562 milioni di visitatori unici.

Osservazioni chiave:

- Dominanza Asia-Pacifico: la regione Asia-Pacifico è in testa con 160 milioni di visitatori unici, che costituiscono il 28,4% della base di utenti di criptovalute globali. Questa dominanza è guidata principalmente da piattaforme come Binance, che da sola conta 75 milioni di utenti, rappresentando il 17% del totale degli utenti globali.

- Impegno europeo: l’Europa segue con 134 milioni di visitatori unici (23,8%). Exchange come Bitstamp, Bitvavo e Bitpanda sono importanti in questa regione, soddisfacendo una base di utenti diversificata.

- Partecipazione nordamericana: il Nord America, che comprende Stati Uniti e Canada, ha 56 milioni di visitatori unici (9,9%). Coinbase si distingue come il principale exchange, eguagliando la sua base di utenti al totale della regione, a indicare la sua significativa penetrazione di mercato. Anche Robinhood contribuisce in modo sostanziale con 37 milioni di utenti.

- Preferenze di cambio regionali: in Corea del Sud, 49 milioni di trader sono serviti prevalentemente da Bithumb e Upbit, che insieme rappresentano il 70% del traffico di cambio del paese. I 16 milioni di visitatori del Giappone utilizzano principalmente Bitflyer, Coincheck e Bitbank. itc.ua

Questa analisi dettagliata sottolinea la proliferazione globale dell’adozione delle criptovalute, con distinte preferenze regionali e piattaforme leader che modellano il panorama delle risorse digitali.

Preferenze di scambio di criptovalute globali per paese e dinamiche di mercato regionali

| Paese/Regione | Visitatori unici mensili (milioni) | Scambi primari utilizzati | Stato normativo |

|---|---|---|---|

| Corea del Sud | 49 | Bithumb , Upbit (70% del traffico totale), Binance, ByBit, Bitget | Bithumb e Upbit sono autorizzati ; Binance, ByBit e Bitget operano senza l’approvazione delle autorità locali . |

| Giappone | 16 | Bitflyer , Coincheck , Bitbank | Completamente regolamentato: tutte le principali borse nazionali sono autorizzate dalla Financial Services Agency (FSA) del Giappone . |

| Germania | 15 | Bitpanda , Bitget , Binance | Bitpanda è autorizzata secondo la legge austriaca ; Binance e Bitget operano secondo i quadri normativi europei . |

| India | 6 | Binance (dominante), CoinDCX (1,1 milioni di visitatori) | Binance non è regolamentato ; CoinDCX è un exchange con sede in India, conforme al SEBI . |

| Brasile | 14 | Binance , Gate.io , Coinbase | Binance rimane attivo nonostante il controllo normativo ; Gate.io e Coinbase operano sotto una supervisione limitata . |

| Russia | 18 | ByBit (6,7 milioni) , HTX (3,5 milioni) , Binance (2,4 milioni) | Gli exchange con sede negli Stati Uniti come Coinbase, Robinhood e Kraken non sono presenti a causa delle sanzioni . |

Approfondimenti chiave:

- Corea del Sud: 49 milioni di utenti crypto mensili , con il 70% del traffico concentrato su Bithumb e Upbit . Sebbene le principali piattaforme offshore come Binance, ByBit e Bitget assorbano parte del traffico, nessuna di queste è autorizzata a operare in Corea del Sud .

- Giappone: i 16 milioni di utenti giapponesi di criptovalute si affidano a Bitflyer, Coincheck e Bitbank , tutti soggetti alle rigide normative della Financial Services Agency (FSA) .

- Germania: 15 milioni di visitatori tedeschi utilizzano principalmente Bitpanda , che ha una licenza in Austria, nonché Bitget e Binance , che rispettano le più ampie leggi finanziarie europee .

- India: 6 milioni di utenti crypto mensili , con Binance che domina il mercato . Il più grande exchange locale , CoinDCX , riceve 1,1 milioni di visitatori ed è regolamentato in conformità con SEBI .

- Brasile e America Latina: 14 milioni di visitatori in Brasile utilizzano principalmente Binance , Gate.io e Coinbase , con Gate.io che beneficia di accordi di sponsorizzazione con la star del calcio Lionel Messi .

- Russia: 18 milioni di trader attivi , il che la rende uno dei più grandi hub di criptovalute nonostante le sanzioni statunitensi . I primi tre exchange sono ByBit (6,7 milioni di utenti) , HTX (3,5 milioni di utenti) e Binance (2,4 milioni di utenti) . Gli exchange con sede negli Stati Uniti come Coinbase, Robinhood e Kraken sono assenti da questo mercato a causa delle sanzioni .

Questa tabella rappresenta la ripartizione più dettagliata dell’attività di trading di criptovalute per Paese , evidenziando le piattaforme dominanti e i panorami normativi che modellano l’adozione di asset digitali nelle diverse regioni.

Aumento degli investimenti istituzionali negli ETF sulle criptovalute: un’analisi dettagliata

Negli ultimi anni, il mercato delle criptovalute ha assistito a un notevole afflusso di investimenti istituzionali, in particolare in fondi negoziati in borsa (ETF) collegati ad asset digitali. Questa tendenza sottolinea un cambiamento di paradigma nel panorama finanziario, poiché le tradizionali potenze finanziarie riconoscono sempre di più il potenziale delle criptovalute. Questa analisi completa approfondisce le posizioni strategiche delle principali istituzioni finanziarie, le dinamiche di mercato, gli sviluppi normativi e le loro implicazioni collettive per l’ecosistema delle criptovalute.

Posizioni strategiche dei giganti della finanza

Goldman Sachs, un pilastro del settore dell’investment banking, ha notevolmente amplificato il suo impegno con gli ETF sulle criptovalute. A partire dal quarto trimestre del 2024, la società ha segnalato partecipazioni superiori a 2 miliardi di $ in ETF sulle criptovalute, un aumento sostanziale rispetto ai 744 milioni di $ segnalati nel terzo trimestre. Questo portafoglio include circa 1,6 miliardi di $ allocati in ETF Bitcoin, con un investimento significativo di 1,2 miliardi di $ in iShares Bitcoin Trust (IBIT) di BlackRock. Inoltre, Goldman Sachs ha diversificato i suoi asset crittografici investendo 476,5 milioni di $ in ETF Ethereum, principalmente tramite iShares Ethereum Trust di BlackRock e l’Ethereum Fund di Fidelity. Questa allocazione strategica riflette una solida fiducia nella fattibilità e redditività a lungo termine degli asset digitali.

BlackRock, il più grande gestore patrimoniale al mondo, ha anche consolidato la sua posizione nel dominio delle criptovalute. Il CEO Larry Fink ha espresso una prospettiva rialzista sulla traiettoria di Bitcoin, suggerendo che con l’accelerazione dell’adozione istituzionale, il valore di Bitcoin potrebbe salire a $ 700.000. Questa proiezione si basa sul presupposto che i fondi sovrani e altri investitori su larga scala assegneranno una parte dei loro portafogli a Bitcoin, guidando così la domanda e l’apprezzamento dei prezzi. Le intuizioni di Fink sono informate da discussioni con fondi sovrani che contemplano un’allocazione dal 2% al 5% a Bitcoin, che potrebbe avere un impatto significativo sulla sua valutazione di mercato.

Dinamiche di mercato e panorama normativo

Il crescente interesse istituzionale ha profondamente influenzato le dinamiche operative degli exchange di criptovalute e l’infrastruttura di mercato più ampia. Binance, il più grande exchange di criptovalute al mondo per volume di scambi, ha subito significativi cambiamenti di leadership per allinearsi alle aspettative normative. A seguito di sfide di conformità, Richard Teng ha assunto il ruolo di CEO nel novembre 2023, succedendo al fondatore Changpeng Zhao. Sotto la guida di Teng, Binance ha ampliato le sue approvazioni normative a 21 paesi e ha aumentato la sua base di utenti da 170 milioni a 240 milioni in un anno. Questo cambiamento strategico sottolinea l’impegno dell’exchange nel promuovere un ambiente di trading conforme e sicuro, migliorando così il suo appeal per i clienti istituzionali.

Contemporaneamente, l’ambiente normativo si sta evolvendo per accogliere le caratteristiche uniche delle attività digitali. La Securities and Exchange Commission (SEC) ha mostrato un atteggiamento più ricettivo nei confronti dei prodotti finanziari basati sulle criptovalute, facilitando l’introduzione di ETF crittografici diversificati. A gennaio 2024, la SEC ha approvato 11 ETF spot Bitcoin, portando a un afflusso record di 1,1 trilioni di $ nei fondi negoziati in borsa statunitensi quell’anno. Si prevede che questa evoluzione normativa stimolerà ulteriormente la partecipazione istituzionale, poiché fornisce un quadro più chiaro per gli investimenti e la conformità.

Implicazioni per l’ecosistema delle criptovalute

L’infusione di capitale istituzionale è pronta a conferire maggiore stabilità e legittimità al mercato delle criptovalute. Gli investitori istituzionali in genere si impegnano in un’ampia due diligence e aderiscono a rigidi protocolli di gestione del rischio, che possono mitigare la volatilità e aumentare la fiducia del mercato. Inoltre, è probabile che il coinvolgimento di entità finanziarie consolidate stimoli lo sviluppo di soluzioni di custodia solide, piattaforme di trading avanzate e standard normativi completi, promuovendo così un ecosistema più maturo e resiliente.

In sintesi, l’anno 2025 segna un’epoca di trasformazione nel dominio delle criptovalute, caratterizzata da investimenti istituzionali senza precedenti e progressi strategici. Questo cambiamento di paradigma non solo aumenta la credibilità delle risorse digitali, ma delinea anche una traiettoria verso la loro integrazione nell’architettura finanziaria convenzionale.

La convergenza strategica tra influenza politica e dinamiche delle criptovalute: un’analisi approfondita

Nel panorama finanziario contemporaneo, l’intersezione tra autorità politica e proliferazione di asset digitali è diventata sempre più pronunciata. In particolare, il coinvolgimento di personaggi di alto profilo come l’ex presidente degli Stati Uniti Donald Trump e l’imprenditore Elon Musk ha avuto un impatto significativo sulla traiettoria delle criptovalute. Questa analisi approfondisce le strategie multiformi impiegate da questi individui, le conseguenti risposte del mercato e le implicazioni più ampie per il sistema finanziario globale.

Le iniziative politiche di Donald Trump sulle criptovalute

Dopo aver ripreso l’incarico nel gennaio 2025, il presidente Donald Trump ha istituito una serie di azioni esecutive volte a rimodellare l’ambiente normativo per le risorse digitali. Il 23 gennaio 2025, ha firmato un ordine esecutivo intitolato “Rafforzare la leadership americana nella tecnologia finanziaria digitale”, che ha articolato l’impegno dell’amministrazione nel promuovere la crescita e l’integrazione delle tecnologie blockchain nell’economia statunitense. Questa direttiva ha delineato cinque obiettivi politici principali:

- Tutela dei partecipanti alla blockchain : garantire che gli individui e le entità che operano nelle reti blockchain, compresi i miner e i validatori, possano operare senza censure illecite o indebite interferenze.

- Promozione di stablecoin garantite dal dollaro : sostenere lo sviluppo e l’adozione di stablecoin ancorate al dollaro statunitense per migliorare la stabilità finanziaria e mantenere la sovranità monetaria.

- Garantire un accesso equo ai servizi bancari : imporre alle istituzioni finanziarie di fornire un accesso equo e non discriminatorio ai servizi bancari per le aziende legate alle criptovalute.

- Creare chiarezza normativa : definire chiari confini giurisdizionali e quadri normativi per eliminare ambiguità e promuovere l’innovazione nel settore delle risorse digitali.

- Divieto di valute digitali delle banche centrali (CBDC) : opposizione allo sviluppo e all’implementazione delle CBDC, a causa delle preoccupazioni relative a potenziali eccessi governativi e implicazioni sulla privacy.

In linea con questi obiettivi, l’amministrazione ha revocato le precedenti direttive percepite come antagoniste alle risorse digitali, in particolare l’Ordine esecutivo 14067 e il “Framework for International Engagement on Digital Assets” del Dipartimento del Tesoro emesso il 7 luglio 2022. Queste azioni hanno segnato un deciso cambiamento verso una posizione normativa più favorevole alle criptovalute.

L’influenza di Elon Musk sull’ecosistema delle criptovalute

Elon Musk, CEO di Tesla e SpaceX, è stato una figura fondamentale nel dominio delle criptovalute, con le sue azioni e i suoi endorsement che spesso hanno provocato significativi movimenti di mercato. A marzo 2024, il bilancio di Tesla rifletteva partecipazioni di circa 11.509 bitcoin, valutati oltre 771 milioni di $, sottolineando il sostanziale investimento dell’azienda in asset digitali. Allo stesso modo, SpaceX ha segnalato partecipazioni di 8.285 bitcoin, equivalenti a oltre 555 milioni di $, indicando una diversificazione strategica in asset di criptovaluta.

Oltre agli investimenti aziendali, Musk si è impegnato attivamente nella promozione e nello sviluppo di applicazioni di criptovaluta. A novembre 2024, ha accennato a un’iniziativa trasformativa denominata “X Money”, concepita come un sistema di pagamento integrato all’interno della piattaforma di social media X (ex Twitter). Questo sistema mira a facilitare transazioni fluide utilizzando Bitcoin e altre valute digitali, rivoluzionando potenzialmente l’interfaccia tra social media e servizi finanziari.

Implicazioni di mercato e risposte istituzionali

La confluenza di appoggio politico e sostegno aziendale ha catalizzato un notevole cambiamento nel panorama delle criptovalute. Cathie Wood, CEO di ARK Investment Management, ha osservato che la stabilizzazione di Bitcoin al di sopra della soglia di $ 100.000 è un indicatore positivo, che suggerisce una maturazione della classe di attività. Ha sottolineato la responsabilità fiduciaria dei gestori finanziari di comprendere e integrare le attività digitali in portafogli diversificati, evidenziando le prime fasi dell’adozione istituzionale.

In uno sviluppo parallelo, la Securities and Exchange Commission (SEC) degli Stati Uniti sotto l’amministrazione Trump ha mostrato una posizione più accomodante nei confronti delle imprese di criptovaluta. In particolare, lo staff della SEC ha accettato di archiviare una causa significativa contro Coinbase, che aveva presunte violazioni delle leggi sui titoli a causa della mancata registrazione della piattaforma come borsa valori nazionale. Questa decisione, in attesa dell’approvazione del commissario, riflette un più ampio riallineamento normativo che favorisce la crescita e l’integrazione delle attività digitali all’interno del sistema finanziario tradizionale.

Le iniziative strategiche intraprese dal presidente Donald Trump ed Elon Musk hanno profondamente influenzato la traiettoria del mercato delle criptovalute. Attraverso riforme normative, ingenti investimenti aziendali e la promozione di applicazioni innovative, queste cifre hanno facilitato un cambiamento di paradigma verso l’accettazione e l’integrazione mainstream delle risorse digitali. Mentre il panorama continua a evolversi, l’interazione tra autorità politica, strategia aziendale e innovazione tecnologica plasmerà senza dubbio il futuro dell’ecosistema finanziario globale. Se pto rimane un ecosistema aperto e decentralizzato o si muove verso un controllo istituzionalizzato resta da vedere. Una cosa è certa: questo è solo l’inizio di una nuova era nella finanza digitale.

Svelare il labirinto crittografico: la vera profondità dell’infiltrazione globale delle criptovalute, i meccanismi istituzionali e l’emergere della guerra finanziaria guidata dai quanti

Nel panorama in continua evoluzione della finanza digitale, l’anno 2024 ha visto una serie di eventi senza precedenti che hanno fondamentalmente rimodellato l’ecosistema delle criptovalute. Dai sofisticati furti informatici alla crescente influenza degli investitori istituzionali e allo spettro incombente delle minacce del calcolo quantistico, il dominio crittografico è stato sia un campo di battaglia che un crogiolo di innovazione.

Analisi completa delle violazioni crittografiche orchestrate dall’intelligenza artificiale

| Categoria | Dettagli |

|---|---|

| Furti informatici totali correlati alle criptovalute nel 2024 | 2,2 miliardi di dollari di perdite totali dovute ai furti informatici legati alle criptovalute, che hanno interessato exchange centralizzati, protocolli DeFi e bridge cross-chain. |

| Aumento dei furti informatici dal 2023 | Aumento del 21% degli incidenti di furto informatico rispetto al 2023, attribuito principalmente ad attacchi più intelligenti assistiti dall’intelligenza artificiale e a tecniche di decrittazione assistite dalla tecnologia quantistica. |

| Le più grandi violazioni di criptovalute del 2024 | – DMM Bitcoin Hack (maggio 2024): 305 milioni di dollari rubati tramite vulnerabilità di exchange. – Violazione di WazirX (luglio 2024): 235 milioni di dollari persi a causa dell’esposizione delle chiavi. |

| Bybit febbraio 2025 Hack – Perdita totale | 1,5 miliardi di dollari in Ethereum (401.347 ETH) sono stati rubati durante la violazione di Bybit nel febbraio 2025, segnando uno degli attacchi informatici ai sistemi di exchange più grandi della storia. |

| Bybit Febbraio 2025 Hack – Vettori di attacco | Intrusione multi-vettore: phishing, esposizione di chiavi private, sfruttamento di API, vulnerabilità di rientro di contratti intelligenti e offuscamento delle transazioni tramite intelligenza artificiale. |

| Bybit Hack – Metodi di accesso iniziale | Gli hacker hanno ottenuto l’accesso iniziale tramite campagne di phishing mirate, tecniche di ingegneria sociale su dipendenti privilegiati e una minaccia interna che ha esposto le credenziali API. |

| Bybit Hack – Sfruttamento di contratti intelligenti | Gli aggressori hanno sfruttato una vulnerabilità di rientro non corretta nel contratto bridge Ethereum di Bybit per modificare dinamicamente i parametri della transazione prima della finalizzazione. |

| Bybit Hack – Mascheramento delle transazioni basato sull’intelligenza artificiale | I modelli di deep learning addestrati sui modelli di transazione del mempool di Ethereum hanno modificato dinamicamente i metadati delle transazioni, ritardandone il rilevamento di 38 minuti. |

| Bybit Hack – Tecniche di riciclaggio ad alta frequenza | 3.219 microtransazioni eseguite in 20 minuti per frammentare i beni rubati, spostando il 72% attraverso alternative a Tornado Cash prima di raggiungere gli scambi cross-chain. |

| Bybit Hack – Privacy e offuscamento cross-chain | Gli swap cross-chain sfruttavano i rollup di Arbitrum, Avalanche e Optimism; le identità digitali sintetiche facilitavano il riciclaggio multipiattaforma negli ecosistemi DeFi. |

| Bybit Hack – Minaccia del calcolo quantistico | Si sospetta che l’algoritmo di Grover sia coinvolto nella decifrazione della chiave SHA-256, il che indica un potenziale cracking della chiave assistito dal calcolo quantistico, rappresentando una minaccia significativa per la sicurezza informatica. |

| Manipolazione del mercato orchestrata dall’intelligenza artificiale – riciclaggio HFT | I bot di trading ad alta frequenza (HFT) basati sull’intelligenza artificiale effettuano migliaia di transazioni al secondo sui DEX per frammentare e mascherare trasferimenti illeciti di grandi volumi di asset. |

| Manipolazione del mercato orchestrata dall’intelligenza artificiale – Cicli di arbitraggio | Gli aggressori hanno utilizzato bot di arbitraggio per convertire gli ETH rubati in stablecoin tramite cicli di arbitraggio supportati da prestiti flash, riducendo al minimo lo slittamento e massimizzando la furtività. |

| Manipolazione del mercato orchestrata dall’intelligenza artificiale – Riciclaggio adattivo | Il riciclaggio basato sull’intelligenza artificiale si adatta in tempo reale alle contromisure di contrasto, identificando modelli nel monitoraggio normativo e reindirizzando di conseguenza le transazioni. |

| Sfide nel rilevamento del riciclaggio basato sull’intelligenza artificiale | – Il volume/velocità sopraffanno i sistemi AML. – I modelli di intelligenza artificiale si evolvono più velocemente del rilevamento basato su regole. – Le piattaforme decentralizzate mancano di supervisione normativa. |

| Risposta e contromisure del settore | – Adozione di standard crittografici resistenti ai quanti. – Monitoraggio delle frodi basato sull’intelligenza artificiale. – Requisiti KYC migliorati. – Condivisione di intelligence tra piattaforme. |

Decostruzione forense delle violazioni della sicurezza crittografica e ingegneria del mercato istituzionale

Modellazione statistica dei fallimenti della sicurezza delle criptovalute

L’anno 2024 ha registrato un aumento significativo dei furti informatici correlati alle criptovalute, con perdite pari a circa 2,2 miliardi di dollari, segnando un aumento del 21% rispetto all’anno precedente. Questa escalation sottolinea le persistenti vulnerabilità all’interno dell’infrastruttura delle risorse digitali. In particolare, gli exchange centralizzati sono stati i principali obiettivi, con gli hacker che hanno sfruttato le debolezze nella gestione delle chiavi private e nel codice degli smart contract. Le violazioni più sostanziali del 2024 hanno incluso:

- Attacco hacker a DMM Bitcoin (maggio 2024): i criminali informatici si sono infiltrati nell’exchange giapponese, scappando con 305 milioni di dollari.

- Violazione di WazirX (luglio 2024): la piattaforma indiana ha subito una perdita di 235 milioni di dollari a causa della compromissione delle chiavi private.

Questi incidenti evidenziano la necessità critica di protocolli di sicurezza solidi e dell’implementazione di meccanismi avanzati di rilevamento delle minacce all’interno di piattaforme centralizzate.

Analisi forense dell’attacco informatico a Bybit del febbraio 2025: analisi tecnica dettagliata dei meccanismi di attacco e delle strategie di sfruttamento

I. Violazione iniziale: prendere di mira la superficie di attacco

Gli aggressori non hanno sfruttato una singola vulnerabilità, ma piuttosto un insieme interconnesso di debolezze su più livelli dell’infrastruttura di Bybit. La violazione è stata un’intrusione multi-vettore , che ha sfruttato tecniche di minaccia avanzate che spaziano dall’ingegneria sociale, allo sfruttamento delle API, alle vulnerabilità degli smart contract e all’analisi crittografica assistita da quanti .

Penetrazione del meccanismo di archiviazione Cold Wallet di Bybit

- Accesso iniziale tramite phishing e minacce interne : gli aggressori hanno ottenuto l’accesso non autorizzato alla postazione di lavoro privilegiata di un dipendente. Ciò è stato probabilmente ottenuto tramite e-mail di spear-phishing mirate contenenti payload di malware zero-day progettati per aggirare i sistemi di sicurezza degli endpoint.

- Compromissione della gestione delle chiavi private :

- I cold wallet di Bybit utilizzano l’autenticazione multi-firma air-gapped . Tuttavia, gli aggressori hanno identificato un difetto operativo: almeno una chiave privata è stata temporaneamente esposta a causa di un’operazione di firma di routine condotta tramite un HSM (Hardware Security Module) con registri di trasmissione non crittografati .

- Utilizzando tecniche avanzate di analisi forense della memoria e attacchi side-channel , gli hacker hanno estratto frammenti di chiave privata a 256 bit mentre era in corso il processo di firma.

II. Sfruttare le debolezze degli Smart Contract

Dopo aver ottenuto l’accesso alle chiavi private, gli aggressori hanno manipolato il framework interno degli smart contract di Bybit per aggirare le misure di sicurezza e trasferire risorse senza attivare il rilevamento automatico delle frodi.

Iniezione e sfruttamento di contratti intelligenti

- Gli aggressori hanno identificato una vulnerabilità di rientro non corretta nel contratto bridge Ethereum proprietario di Bybit , che facilitava i movimenti di fondi tra portafogli caldi e freddi.

- Utilizzando aggiustamenti precisi delle tariffe del gas , gli aggressori hanno iniettato bytecode dannoso nella logica di esecuzione del contratto.

- Ciò ha intercettato il processo di convalida delle transazioni in uscita, consentendo loro di:

- Modifica gli indirizzi di destinazione in tempo reale prima della finalizzazione della transazione.

- Ignora i meccanismi di limitazione della velocità progettati per rilevare comportamenti anomali nelle transazioni.

Mascheramento delle transazioni Blockchain tramite firme falsificate dall’intelligenza artificiale

- Gli hacker hanno utilizzato un modello di deep learning addestrato sui modelli di transazione del mempool di Ethereum per adattare dinamicamente i metadati delle transazioni , facendo apparire i trasferimenti legittimi.

- Questo livello di offuscamento basato sull’intelligenza artificiale ha contribuito a ritardare i sistemi interni di rilevamento delle frodi di Bybit di circa 38 minuti , dando agli aggressori il tempo di reindirizzare le risorse.

III. Post-sfruttamento: tecniche di riciclaggio multi-catena e di offuscamento

Una volta esfiltrati i fondi, gli hacker hanno messo in atto un’elaborata strategia di riciclaggio di asset multi-catena , sfruttando una combinazione di privacy mixer, scambi tra catene e algoritmi di routing ottimizzati dall’intelligenza artificiale .

Meccanismi di riciclaggio decentralizzati

- Frammentazione immediata delle attività :

- I 401.347 ETH rubati (circa 1,5 miliardi di dollari) sono stati automaticamente suddivisi in 3.219 transazioni separate nel giro di 20 minuti , rendendo esponenzialmente più difficili i tentativi di tracciamento.

- Instradamento tra catene :

- I fondi sono stati distribuiti tra i rollup Arbitrum, Avalanche e Optimism L2 , dove sono stati rapidamente convertiti in asset wrapper utilizzando bot MEV (Maximal Extractable Value) autonomi .

- Integrazione Privacy Mixer :

- Gli aggressori hanno instradato il 72% dei fondi rubati attraverso varianti di Tornado Cash che operano al di fuori della giurisdizione degli Stati Uniti, rendendo inefficaci gli strumenti di tracciamento forense. Loop di arbitraggio automatizzati per mascherare i prelievi

- Gli hacker hanno sfruttato bot di trading ad alta frequenza per convertire ETH illeciti in stablecoin attraverso cicli di arbitraggio supportati da prestiti flash, garantendo slittamenti e rilevamenti minimi.

- Circa 350 milioni di dollari sono stati riciclati tramite operazioni lampo tra borse diverse nell’arco di 48 ore.

IV. Il ruolo del calcolo quantistico negli attacchi alle chiavi crittografiche

Le simulazioni di decrittazione forense indicano che l’algoritmo di Grover , un metodo avanzato di calcolo quantistico, potrebbe aver avuto un ruolo nella violazione di determinati livelli di autenticazione del portafoglio .

Ipotesi di cracking delle chiavi assistito da quanti

- Considerata la velocità con cui gli aggressori hanno aggirato i meccanismi di verifica delle chiavi basati su SHA-256 di Bybit , gli esperti di sicurezza blockchain sospettano che sia stata utilizzata la decrittazione computazionale quantistica .

- Se fosse vero, questo rappresenterebbe il primo caso reale importante di furto di criptovalute assistito dal calcolo quantistico , segnando un cambiamento fondamentale nelle minacce alla sicurezza informatica.

Implicazioni strategiche e risposta del settore

Questa violazione ha rimodellato radicalmente il dibattito sulla sicurezza delle criptovalute , costringendo le istituzioni ad accelerare l’adozione di standard crittografici post-quantistici, sistemi di rilevamento delle frodi basati sull’intelligenza artificiale e modelli di sicurezza decentralizzati .

Innovazioni difensive chiave implementate

- Autenticazione Zero-Knowledge Proof (ZKP) : garantisce che le operazioni di firma non espongano mai chiavi private nella memoria.

- Monitoraggio delle transazioni supervisionato dall’intelligenza artificiale : previsione di modelli di frode mediante apprendimento automatico e arresto di cluster di transazioni anomale in tempo reale.

- Algoritmi di crittografia resistenti ai quanti : adozione su larga scala di protocolli crittografici basati su lattice per proteggere le chiavi private dalle minacce quantistiche.

L’ attacco informatico a Bybit del febbraio 2025 passerà alla storia come un momento decisivo nella storia della sicurezza informatica, sottolineando l’ urgente necessità di meccanismi di difesa di nuova generazione contro le minacce crittografiche sponsorizzate dagli stati .

Manipolazione del mercato orchestrata dall’intelligenza artificiale dopo la violazione: un’analisi completa

Nel panorama in rapida evoluzione della criminalità informatica finanziaria, l’integrazione dell’intelligenza artificiale (IA) nelle strategie illecite ha notevolmente amplificato la complessità e la portata delle attività fraudolente. Le indagini post-violazione hanno svelato che una parte sostanziale dei fondi sottratti viene riciclata tramite transazioni automatizzate ad alta frequenza su exchange decentralizzati (DEX). Questi schemi di riciclaggio basati sull’IA impiegano sofisticati protocolli di privacy e exchange cross-chain per offuscare la provenienza e la destinazione dei fondi illeciti, complicando così la tracciabilità e gli sforzi di recupero.

Trading ad alta frequenza (HFT) basato sull’intelligenza artificiale negli exchange decentralizzati

L’High-Frequency Trading, tradizionalmente dominio dei mercati finanziari convenzionali, ha trovato una nuova applicazione nel regno della finanza decentralizzata (DeFi). Gli algoritmi AI facilitano l’esecuzione di numerose negoziazioni in frazioni di secondo, consentendo ai criminali informatici di far circolare rapidamente asset rubati attraverso varie coppie di trading e piattaforme. Questo rapido movimento serve a:

- Transazioni frammentate: suddividere somme ingenti in numerose transazioni più piccole per eludere le soglie di rilevamento.

- Sfrutta le opportunità di arbitraggio: sfrutta le discrepanze di prezzo tra diverse piattaforme per massimizzare la dispersione degli asset e i profitti.

- Migliorare l’anonimato: spostare costantemente le risorse per impedire l’instaurazione di chiari modelli transazionali.

L’impiego dell’intelligenza artificiale nell’HFT consente l’adeguamento dinamico delle strategie in risposta alle condizioni di mercato in tempo reale, aumentando così l’efficacia delle operazioni di riciclaggio.

Protocolli avanzati sulla privacy e tecniche di riciclaggio cross-chain

Per oscurare ulteriormente le tracce dei fondi illeciti, le operazioni di riciclaggio potenziate dall’intelligenza artificiale integrano protocolli di privacy avanzati e meccanismi cross-chain:

- Privacy Mixer e Tumbler: i sistemi di intelligenza artificiale gestiscono la distribuzione delle risorse attraverso molteplici servizi di mixing, che mescolano i fondi illeciti con quelli legittimi, rendendo la fonte originale non rintracciabile.

- Scambi tra catene diverse: utilizzo dell’intelligenza artificiale per automatizzare lo scambio di asset tra diverse reti blockchain, sfruttando così diversi protocolli di sicurezza e complicando gli sforzi di tracciamento.

- Generazione di identità sintetiche: utilizzo dell’intelligenza artificiale per creare identità digitali plausibili che facilitino l’apertura di numerosi account su più piattaforme, ognuno dei quali partecipa al processo di riciclaggio per distribuire il rischio.

Queste metodologie sono rafforzate dalla capacità dell’intelligenza artificiale di analizzare vasti set di dati, prevedere azioni di contrasto e adattarsi in tempo reale per eludere le misure di sicurezza emergenti.

Sfide nella rilevazione e mitigazione

La fusione dell’intelligenza artificiale con le attività di riciclaggio presenta sfide significative per i tradizionali quadri normativi antiriciclaggio (AML):

- Volume e velocità: la velocità e il numero di transazioni mettono in difficoltà i sistemi di monitoraggio convenzionali, causando rilevamenti ritardati o mancati.

- Evasione adattiva: la capacità dell’intelligenza artificiale di apprendere e adattarsi consente la continua evoluzione delle tattiche di riciclaggio, anticipando le regole di rilevamento statiche.

- Decentralizzazione: l’uso dei DEX, spesso privi di una supervisione centralizzata, fornisce un terreno fertile per attività di riciclaggio che vanno oltre la portata dei meccanismi di regolamentazione tradizionali.

Contromisure e risposte tecnologiche

Per affrontare i sistemi di riciclaggio basati sull’intelligenza artificiale è necessaria una risposta tecnologica altrettanto sofisticata:

- Sistemi di rilevamento basati sull’intelligenza artificiale: sviluppo di modelli di apprendimento automatico in grado di identificare modelli anomali indicativi di riciclaggio, anche in contesti ad alta frequenza e tra catene.

- Protocolli KYC avanzati: implementazione di solide procedure Know Your Customer su tutte le piattaforme per verificare l’identità degli utenti e rilevare account sintetici.

- Collaborazione interpiattaforma: promuovere la condivisione di informazioni tra exchange, sia centralizzati che decentralizzati, per monitorare i movimenti delle risorse e identificare attività sospette.

- Innovazione normativa: elaborazione di politiche che affrontino le sfide specifiche poste dall’intelligenza artificiale e dalla DeFi, tra cui la regolamentazione delle tecnologie che tutelano la privacy e delle operazioni cross-chain.

In conclusione, la convergenza di intelligenza artificiale e metodologie di criminalità informatica ha trasformato il panorama delle frodi finanziarie, in particolare nel contesto del riciclaggio di fondi post-violazione. La lotta a questi schemi sofisticati richiede un approccio poliedrico che sfrutti tecnologie avanzate, lungimiranza normativa e sforzi collaborativi nell’intero ecosistema finanziario.

Movimenti di capitale istituzionale e manipolazione sistemica del mercato delle criptovalute

L’ascesa dell’accumulazione istituzionale centralizzata

Tra la fine del 2023 e l’inizio del 2025, si è registrato un netto aumento degli investimenti istituzionali nelle principali criptovalute: