Contents

- 1 תַקצִיר

- 2 עלייתו של FUNNULL – קשר עולמי של פשעי סייבר המאפשר הונאה פיננסית, חטיפת קריפטו והתקפות שרשרת אספקה

- 3 מה זה FUNNULL?

- 4 המניפולציה השקטה: כיצד ה-CDN של FUNNULL מעצים הונאה פיננסית גלובלית והונאת סייבר

- 5 הצעיף התאגידי של FUNNULL: חשיפת הקשר בין פשעי סייבר, סינדיקטי הימורים והלבנה פיננסית

- 6 הקשר הגלובלי של חבטות קזינו, הלבנת הון ופשע פיננסי חוצה לאומי

- 7 מודל ונקובר: מתווה חוצה לאומי להלבנת הון מבוססת קזינו ופשע פיננסי

- 8 הארכיטקטורה הדיגיטלית של פשע פיננסי: שילובה של קבוצת Suncity עם רשתות הלבנת מטבעות קריפטופ ו-FUNNULL

- 9 הניצול הדיגיטלי של הימורים מקוונים: צינור להלבנת הון ופשע פיננסי חוצה לאומי

- 10 הלבנת הון משולבת במטבעות קריפטו: עליית הנקודות בהפעלת סינדיקטים ורשתות Motorcade

- 10.0.1 ההתפתחות של נקודות הפעלת סינדיקטים: רשת הלבנה מבוזרת

- 10.0.2 רשתות Motorcade והלבנת מטבעות קריפטו במהירות גבוהה

- 10.0.3 האיסור על מטבעות קריפטו של סין והגירה של רשתות הלבנה

- 10.0.4 הלבנת הון המבוססת על מטבעות קריפטו ואתגרים רגולטוריים

- 10.0.5 תפקידן של פלטפורמות הימורים מקוונות בהלבנת מטבעות קריפטו

- 10.0.6 מניעת הלבנת הון המאפשרת מטבעות קריפטו

- 11 התפשטות רשתות הלבנת הון מבוססות USDT וההתכנסות של פשעי סייבר, הימורים מקוונים וסחר בבני אדם

- 12 המערכת האקולוגית של דיוג קמעונאי ב-FUNNULL: חשיפת קמפיין מתואם של פשעי סייבר

- 13 פשרה על שרשרת האספקה של Polyfill.io: איום אבטחת סייבר מערכתי

- 14 הניצול של FUNNULL בתשתית CDN: ניתוח מתקדם של מנגנוני עברייני סייבר

- 15 Triad Nexus: אינדיקטורים מתקדמים של התקפות עתידיות ומיפוי תשתית

- 16 הרחבת ה-CDN של FUNNULL: תשתית סייבר חסרת תקדים באירופה

- 17 ההשפעה של FUNNULL על אירופה עם התמקדות באיטליה: ניתוח מאומת ומפורט

- 18 האיום ההולך וגובר של FUNNULL: חטיפת קריפטו, התקפות שרשרת אספקה וחתרנות אבטחת סייבר עולמית

- 18.1 Connecting the Dots: How FUNNULL תזמר מסע קריפטו-jacking נגד USAID

- 18.2 מדוע מסע הפרסום של גניבת הקריפטו של FUNNULL הוא יותר מסתם גניבה פיננסית

- 18.3 התשתית של FUNNULL: קטסטרופה גוברת של אבטחת סייבר

- 18.4 הצורך הדחוף בתגובה גלובלית מתואמת נגד FUNNULL

- 18.5 debugliesintel.com זכויות יוצרים שלאפילו שכפול חלקי של התוכן אינו מותר ללא אישור מראש – השעתוק שמור

תַקצִיר

ככל שהכלכלה הדיגיטלית מתרחבת, כך מתרחבת גם התשתית המאפשרת פשעי סייבר בקנה מידה גדול, הונאה ומניפולציות פיננסיות חוצה לאומיות. בחזית האבולוציה הזו עומדת FUNNULL , רשת אספקת תוכן מקושרת לסין (CDN) שהפכה לאחד המאפשרים האדירים ביותר של פשע דיגיטלי ברחבי העולם. לא מוגבל עוד לאירוח זדוני מסורתי, FUNNULL פועלת כמבנה-על של פושעי סייבר , וממנפת שירותי מחשוב ענן בעלי פרופיל גבוה כגון Amazon Web Services (AWS) ו-Microsoft Azure כדי לקיים אירוח חסין כדורים, הונאות פיננסיות, הלבנת הון ופעולות קריפטו בקנה מידה חסר תקדים .

ניתוחים משפטיים אחרונים גילו שהתשתית של FUNNULL תומכת ברשת עצומה של דומיינים הונאה שנוצרו באופן אלגוריתמי, הונאות מסחר מקוון מתוחכמות וסינדיקטים של הימורים בלתי חוקיים , שרבים מהם מתחזים למוסדות פיננסיים לגיטימיים. עם למעלה מ -200,000 דומיינים המקושרים ל-FUNNULL , המערכת האקולוגית שלה הונה משקיעים ברחבי אירופה ואסיה תוך השתלבות חלקה ברשתות הלבנת הון תת-קרקעיות. חקירות בלוקצ’יין מצביעות עוד על כך ש- FUNNULL ממלא תפקיד מרכזי בהלבנת כספים בלתי חוקיים באמצעות מטבעות יציבים, במיוחד USDT (Tether), המאפשר פשעים פיננסיים בקנה מידה עצום.

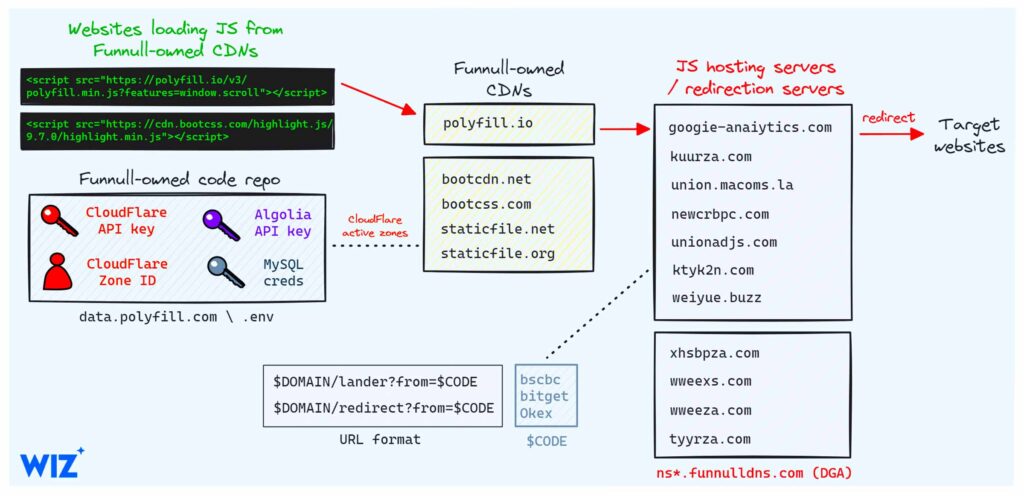

אולי הדבר המדאיג ביותר, החדירה של FUNNULL לשרשראות אספקת תוכנה קריטיות הוכחה בהשתלטות שלה על polyfill.io, ספריית JavaScript בשימוש נרחב המוטמע ביותר מ-110,000 אתרי אינטרנט ברחבי העולם. על ידי הזרקת קוד זדוני לספרייה לגיטימית זו , FUNNULL מימשה את התלות בתוכנה כדי לבצע התקפת שרשרת אספקה בקנה מידה גדול , השתלת תוכנות זדוניות, איסוף אישורי משתמש והפניית תעבורה לפורטלים הונאה שבשליטתה. המתקפה חשפה אלפי ארגונים מסחריים וממשלתיים לסיכוני אבטחת סייבר חמורים , והוכיחה שטווח ההגעה של FUNNULL חורג מעבר להונאה פיננסית לטקטיקות ישיר של ריגול סייבר.

יתרה מזאת, התשתית של FUNNULL נקשרת לפעולות קריפטו-jacking המכוונות לסוכנויות פדרליות בארה”ב , כולל המתקפה ב-2024 על הסוכנות האמריקאית לפיתוח בינלאומי (USAID) . בתקרית זו, התקפות ריסוס סיסמאות וחטיפת משאבי ענן באמצעות Microsoft Azure אפשרו לתוקפים לכרות מטבעות קריפטוגרפיים באמצעות משאבי מחשוב במימון ממשלתי, תוך הוצאות ענן לא מורשות של למעלה מ-$500,000 . המתודולוגיה עולה בקנה אחד עם הטקטיקות של FUNNULL למינוף שירותי ענן בעלי מוניטין גבוה לביצוע פעולות פושעות סייבר מתמשכות תוך התחמקות מגילוי.

למרות מאמצי האכיפה העולמיים, FUNNULL ממשיכה להרחיב את אימפריית פושעי הסייבר שלה , להטמיע את עצמה עמוק יותר בתשתית גלובלית ומנצלת חולשות באבטחת ענן, במסגרות רגולטוריות ובפיקוח פיננסי. ההסתמכות של ה-CDN על אירוח חסין כדורים, יצירת דומיינים אלגוריתמיים ותכניות הונאה מונעות בינה מלאכותית מדגישה עידן חדש של פשעי סייבר, שבו תשתיות, כספים והונאה דיגיטלית מתכנסים ויוצרים איום חוצה לאומי שאין שני לו.

בהתחשב בהיקף ובתחכום של הפעילות של FUNNULL, פירוק רשת פושעי סייבר זו ידרוש מאמצי אבטחת סייבר בינלאומיים מתואמים, שיתוף מודיעין חוצה מגזרים ובקרות רגולטוריות מחמירות יותר על תשתית המתארחת בענן. כאשר FUNNULL מגבשת את מעמדה כצומת מרכזי באקולוגית של פשע הסייבר העולמי , אי פעולה נחרצת תאפשר לרשת החשאית הזו להתבסס עוד יותר במרקם הכלכלה הדיגיטלית , ולאפשר פשע פיננסי, ריגול סייבר ופשרות שרשרת אספקה בקנה מידה חסר תקדים.

עלייתו של FUNNULL – קשר עולמי של פשעי סייבר המאפשר הונאה פיננסית, חטיפת קריפטו והתקפות שרשרת אספקה

ככל שהכלכלה הדיגיטלית מתרחבת, השתרשה תשתית מקבילה, ערמומית – כזו שקיימת בעולם התחתון העכור של פשעי סייבר, הונאה ומניפולציות פיננסיות חוצות-לאומיות. המערכת האקולוגית העצומה והחמקמקה הזו מתודלקת על ידי FUNNULL, רשת אספקת תוכן מקושרת לסין (CDN) שהתפתחה במהירות לאחד המאפשרים האדירים ביותר של פשע דיגיטלי ברחבי העולם. על ידי מינוף שירותי מחשוב ענן בעלי פרופיל גבוה כגון Amazon Web Services (AWS) ו-Microsoft Azure, FUNNULL ביצעה את עצמה כרשת צללים, המארחת ומאפשרת פעילויות בלתי חוקיות בקנה מידה חסר תקדים. מעבר לאספקת שירותי אירוח בלבד, התשתית של FUNNULL פועלת כמנחה מתוחכם ביותר של פושעי סייבר, קשר פיקוד ובקרה שמתאם הונאות פיננסיות מורכבות, אירוח חסין כדורים ורשתות הלבנה בין לאומיות שנועדו לעקוף בדיקה רגולטורית והתערבות של אכיפת החוק.

ההשלכות של הפעילות של FUNNULL נמתחות הרבה מעבר לפשעי סייבר מסורתיים. מה שמייחד אותו הוא האינטגרציה החלקה שלו עם דומיינים שנוצרו באופן אלגוריתמי, רשת נרחבת של יישומי מסחר הונאה וחיבור ישיר לסינדיקטים של הימורים בלתי חוקיים. הניתוח המשפטי האחרון של טביעת הרגל הדיגיטלית של FUNNULL גילה שכמעט 95% מ-200,000 הדומיינים שבשליטתה נוצרים באמצעות אלגוריתמים ליצירת דומיין (DGAs), שיטה בה משתמשים ארגונים פושעי סייבר כדי לשמור על שליטה מתמשכת על פעולותיהם הבלתי חוקיות. בניגוד לרשתות תוכנה זדוניות רגילות מבוססות DGA, המייצרות שמות דומיינים אקראיים כדי להתחמק מהסרה, FUNNULL נוקטת בגישה מתוחכמת יותר – שיקוף מיתוג ארגוני לגיטימי, מוסדות פיננסיים ופלטפורמות מסחר באופן שמאפשר לאתרי הונאה להתמזג בצורה חלקה עם עמיתים אמיתיים.

בין התגליות הבולטות ביותר של החקירות האחרונות היא התפשטות המגובת על ידי FUNNULL של פלטפורמות מסחר הונאה והונאות השקעות מקוונות, שרבות מהן מתחזות למוסדות פיננסיים המוכרים בעולם. הפלטפורמות המטעות הללו סייעו בהונאת משקיעים תמימים, במיוחד באירופה ובאסיה, שם הונאות מטבעות קריפטוגרפיים ומסחר במט”ח היו עדים לצמיחה אקספוננציאלית. סקירה משפטית של התשתית של FUNNULL קישרה את ה-CDN לפלטפורמות מסחר הונאה בעלות פרופיל גבוה, כולל העתקים של CME Group, Binance וחברות פיננסיות אזוריות. על ידי שימוש בטכניקות ערפול DNS, פלטפורמות הונאה אלו נשארות מקוונות לתקופות ממושכות, ומכוונות לקורבנות באמצעות קמפיינים פרסומיים משכנעים ביותר וקידום מכירות במדיה חברתית לפני שהן נעלמות במהירות – רק כדי להיות מוחלפות בעותקים כמעט זהים המתארחים תחת דומיינים חדשים שנוצרו על ידי FUNNULL.

הצמיחה המהירה של השפעתה של FUNNULL בהונאה פיננסית מחמירה עוד יותר על ידי קשריה לרשתות הלבנת הון בינלאומיות. בדיקה מעמיקה של ערוצי טלגרם המקושרים לתשתית של FUNNULL חשפה התייחסויות רבות לפעולות פיננסיות תת-קרקעיות, כולל שירותי העברה בלתי חוקיים וערוצי הלבנה מבוססי מטבעות קריפטוגרפיים. זה מצביע על כך ש-FUNNULL לא רק מקלה על פשעי סייבר אלא גם משלבת את עצמה באופן פעיל במערכת הפיננסית העולמית, ומאפשרת זרימה חלקה של כספים בלתי חוקיים דרך רשתות בנקאיות צללים, תוכניות הלבנה מבוססות מטבעות סטאבל ובורסות מטבעות קריפטוגרפיים לא מפוקחים. יש לציין כי פעולות הקשורות ל-FUNNULL הראו העדפה חזקה ל-Tether (USDT), המטבע הסטבי המזוהה לעתים קרובות עם פעילויות פיננסיות בלתי חוקיות ברחבי אסיה והמזרח התיכון. ניתוח של עסקאות בלוקצ’יין מגלה שאלפי אתרי הונאות הקשורים ל-FUNNULL מציגים באופן בולט מבצעי Tether, מה שמחזק עוד יותר את התיאוריה לפיה CDN זה משמש כמאפשר לפעולות הלבנה בקנה מידה עצום.

מעבר לפשיעה הפיננסית, התשתית של FUNNULL ממלאת גם תפקיד מכריע בהפצת רשתות הימורים מקוונים בלתי חוקיים. חוקרים שעוקבו אחר פעילות ה-CDN זיהו למעלה מ-40,000 תחומי הימורים משוקפים, שרובם בנויים כדי להתמקד בשווקים בסין ובדרום מזרח אסיה. פלטפורמות אלו נועדו להתחמק מפיקוח רגולטורי על ידי תחלופה תכופה של רישום דומיינים, שימוש בתת-דומיינים דינמיים ואירוח במרחבי IP בעלי מוניטין גבוה המושכרים מספקים שנפגעו או לא מוסדרים. נמצא שרוב אתרי ההימורים הללו פועלים תחת מיתוג המשויך ל-Suncity Group ולמפעילים גדולים אחרים, מה שמעלה שאלות לגבי שיתוף הפעולה הפוטנציאלי בין סינדיקטים של פשע מאורגן ותשתית הצללים של FUNNULL.

התפתחות התשתית של FUNNULL קיבלה תפנית אפלה יותר בשנת 2024 כאשר אנליסטים של אבטחת סייבר חשפו את רכישתה של polyfill.io , ספריית JavaScript בשימוש נרחב המשולבת ביותר מ-110,000 אתרי אינטרנט ברחבי העולם. על ידי הזרקת סקריפטים זדוניים לבסיס הקוד הלגיטימי של polyfill.io, FUNNULL ביצעה התקפת שרשרת אספקה בקנה מידה גדול שסכנה אלפי ארגונים מסחריים וממשלתיים. ניצול חסר תקדים זה אפשר לפושעי סייבר לאסוף אישורי משתמשים, להשתיל תוכנות זדוניות ולהפנות מבקרים תמימים לפורטלים הונאה שבשליטת FUNNULL. היכולת להפעיל נשק של רכיב תוכנה מהימן נרחב הדגישה את התחכום ההולך וגובר של הפעילות של FUNNULL ואת כוונתה לטשטש את הקווים בין תשתית דיגיטלית לגיטימית לרשתות פושעי סייבר.

מסבך נוסף של המאמצים לפרק את הפעילות של FUNNULL הוא הסתמכותה על אירוח חסין כדורים, טקטיקה המופעלת על ידי ספקי שירות זדוניים שמסרבים להיענות לבקשות הסרה. בניגוד לשירותי אירוח מסורתיים, המשתפים פעולה עם רשויות אכיפת החוק כדי להסיר תוכן לא חוקי, CDN של FUNNULL בנה מוניטין של התנגדות אגרסיבית להשעיית דומיינים ולרשימה שחורה של IP. ההתרסה הזו מודגשת על ידי האמירה הנסתרת של הקבוצה עצמה: “מאחורי שם חמוד עומדת חיה אלימה”. הביטוי הזה, שנמצא בתוך חומרי הקידום של FUNNULL, משמש כהכרה מוחלטת בטבעו האמיתי – רשת שנועדה לא רק להתחמק מגילוי אלא לשגשג בתוך צללי העולם הדיגיטלי.

למרות הלחץ הגובר מצד סוכנויות אכיפת החוק הבינלאומיות, FUNNULL ממשיכה להרחיב את טווח ההגעה שלה, ומוצאת דרכים חדשות לחדור לתשתית דיגיטלית גלובלית. הנוכחות המתמשכת של דומיינים מקושרים ל-FUNNULL אצל ספקי ענן כמו מיקרוסופט ואמזון מצביעה על כשל מתמשך בזיהוי איומים אוטומטי ובהפחתת ניצול לרעה של דומיינים. ניתוחים אחרונים מצביעים על כך שכמעט 40% משרתי נקודת הנוכחות של FUNNULL (PoP) של FUNNULL מוקצים ל- AS8075 (Microsoft Corporation) ול-AS16509 (Amazon.com Inc.) , מה שמדגים את היקף הניצול של פלטפורמות ענן גדולות. ניצול זה של תשתית מכובדת אפשר ל-FUNNULL לשמור על גישה רציפה לכלכלה הדיגיטלית, למרות ניסיונות הסרה רבים ואמצעי אבטחה מתמשכים של ארגונים מושפעים.

עתיד הפעילות של FUNNULL נותר לא ברור, אבל עובדה אחת ברורה לחלוטין: זו לא רק ישות חולפת של פשעי סייבר אלא מערכת אקולוגית מתפתחת שמסתגלת ללא הרף לצעדי הנגד שנכפים על ידי מאמצי אבטחת סייבר גלובליים. ככל ששדה הקרב הדיגיטלי הולך וגדל מורכב, אנשי מקצוע בתחום האבטחה, גופי רגולציה ומוסדות פיננסיים חייבים לשתף פעולה בקנה מידה שלא נראה קודם לכן כדי להילחם באיומים הרב-גוניים שמציבה הרשת החשאית הזו. עלייתו של FUNNULL מאותתת על הופעתה של פרדיגמה חדשה בפשעי סייבר – כזו שבה מתכנסים תשתית, כספים והונאה דיגיטלית ויוצרים איום עולמי שאין שני לו.

מה זה FUNNULL?

FUNNULL היא רשת אספקת תוכן מקושרת לסין (CDN) . CDN הוא בדרך כלל שירות שעוזר לאתרים לספק תוכן מהר יותר על ידי שמירתו במטמון בשרתים קרובים יותר למשתמשים. לדוגמה, אם אתה מבקר באתר שמתארח בארה”ב, אבל אתה באירופה, CDN ישרת את תוכן האתר משרת באירופה כדי לטעון אותו מהר יותר.

עם זאת, FUNNULL אינו משתמש ב-CDN שלו למטרות לגיטימיות. במקום זאת, היא מנצלת ספקי ענן גדולים כמו AWS ו-Azure כדי לארח אתרים זדוניים (למשל, אתרי פישינג, פלטפורמות הימורים מזויפות, הונאות השקעות). אתרים זדוניים אלו משמשים לגניבת כסף, מידע אישי או להפצת תוכנות זדוניות.

כיצד FUNNULL מנצל את AWS ו- Azure?

השכרת כתובות IP

- FUNNULL שוכרת כתובות IP מ-AWS ו-Azure. כתובות IP אלו הן כמו “כתובות” לשרתים באינטרנט. לְדוּגמָה:

- AWS נותן לך כתובת IP כמו

54.239.176.1כשאתה שוכר שרת. - FUNNULL משתמש בכתובות IP אלה כדי לארח את האתרים הזדוניים שלהם.

- AWS נותן לך כתובת IP כמו

שימוש בחשבונות גנובים או הונאה

- FUNNULL לא משתמש בחשבונות אמיתיים. הם יוצרים חשבונות מזויפים או גונבים זהויות כדי להירשם לשירותי AWS ו-Azure. זה מקשה על AWS ו-Azure לזהות מי עומד מאחורי החשבונות האלה.

- דוגמה: FUNNULL עשוי להשתמש בפרטי כרטיס אשראי גנובים או בכתובות דוא”ל מזויפות כדי ליצור חשבונות.

מיפוי כתובות IP לדומיינים זדוניים

- ברגע של-FUNNULL יש את כתובות ה-IP, הם מקשרים אותן לדומיינים (כתובות אתרים) הונאה באמצעות רשומות DNS CNAME .

- רשומת CNAME היא כמו כינוי לדומיין. לְדוּגמָה:

- ניתן לקשר את הדומיין

fake-bwin.com(אתר דיוג המתחזה להיות Bwin, חברת הימורים) לכתובת ה-IP54.239.176.1.

- ניתן לקשר את הדומיין

- FUNNULL משתמש באלגוריתמים ליצירת דומיין (DGAs) כדי ליצור אלפי דומיינים מזויפים באופן אוטומטי. לְדוּגמָה:

fake-bwin1.com,fake-bwin2.com,fake-bwin3.comוכו’

- רשומת CNAME היא כמו כינוי לדומיין. לְדוּגמָה:

אחסון אתרים זדוניים

- דומיינים מזויפים אלו משמשים לאירוח אתרים זדוניים , כגון:

- אתרי פישינג : דפי התחברות מזויפים לחברות כמו eBay או שאנל כדי לגנוב אישורי משתמש.

- אתרי הימורים מזויפים : העמדת פנים שהם פלטפורמות הימורים לגיטימיות כדי להונות את המשתמשים מכסף.

- הונאות השקעות : הבטחת תשואות גבוהות כדי להערים על אנשים לשלוח כסף.

מדוע AWS ו-Azure לא יכולים פשוט לאסור אותם?

AWS ו-Azure מנסות לעצור את FUNNULL, אבל זה לא קל כי:

מחזור מהיר של כתובות IP

- FUNNULL משנה כל הזמן את כתובות ה-IP שבהן הם משתמשים. גם אם AWS אוסרת קבוצה אחת של כתובות IP, FUNNULL שוכרת במהירות חדשים.

- דוגמה: AWS אוסר

54.239.176.1, אבל FUNNULL מתחיל מיד להשתמש ב54.239.176.2.

- דוגמה: AWS אוסר

מיזוג עם תנועה לגיטימית

- האתרים הזדוניים של FUNNULL משתלבים בתנועה לגיטימית. AWS ו-Azure מארחים מיליוני אתרים, כך שקשה להבחין בין טובים ורעים.

- דוגמה: אם AWS חוסמת את כל התעבורה אל

54.239.176.1, היא עלולה לחסום בטעות אתר לגיטימי המשתף את אותו שרת.

- דוגמה: אם AWS חוסמת את כל התעבורה אל

אימות חשבון חלש

- FUNNULL יוצר חשבונות מזויפים באמצעות זהויות גנובות או מידע הונאה. תהליכי אימות החשבונות של AWS ו-Azure אינם מושלמים, אז FUNNULL חומק.

- דוגמה: FUNNULL משתמש בכרטיס אשראי גנוב כדי ליצור חשבון AWS, ו-AWS לא מזהה אותו עד מאוחר יותר.

קנה מידה עולמי

- FUNNULL פועלת ברחבי העולם, מה שמקשה על AWS ו-Azure לתאם עם רשויות אכיפת החוק במדינות שונות.

- דוגמה: FUNNULL שוכרת כתובות IP בארה”ב, אך הפושעים מאחוריה נמצאים בסין, מה שמקשה על פעולות משפטיות.

דוגמה להונאה: אתר הימורים מזויף של Bwin

בואו נעבור על דוגמה של הונאה בעולם האמיתי כדי להראות כיצד FUNNULL עובד:

שלב 1: יצירת דומיין מזויף

- FUNNULL רושם דומיין כמו

fake-bwin.com(מעמיד פנים שהוא אתר ההימורים הלגיטימי Bwin). - הם משתמשים באלגוריתם יצירת דומיין (DGA) כדי ליצור וריאציות כמו

fake-bwin1.com,fake-bwin2.comוכו’.

שלב 2: השכרת כתובת IP

- FUNNULL שוכרת כתובת IP (

54.239.176.1) מ-AWS באמצעות חשבון גנוב. - הם מקשרים את כתובת ה-IP הזו לדומיין

fake-bwin.comבאמצעות רשומת CNAME .

שלב 3: אירוח את האתר הזדוני

- FUNNULL מקימה אתר הימורים מזויף ב-

fake-bwin.com. האתר נראה זהה לאתר Bwin האמיתי, אבל הוא נועד לגנוב כסף.- דוגמה: משתמשים מפקידים כסף לאתר המזויף, חושבים שהם משחקים ב-Bwin. עם זאת, הכסף עובר ישירות לחשבונות הבנק של FUNNULL.

שלב 4: הפצת הקישור

- FUNNULL מפיץ את הקישור אליו

fake-bwin.comבאמצעות הודעות דיוג, מודעות במדיה חברתית או מודעות במנועי חיפוש.- דוגמה: אתה מקבל הודעת דוא”ל האומרת, “תנצח בגדול ב-Bwin! לחץ כאן כדי לשחק עכשיו.” הקישור לוקח אותך אל

fake-bwin.com.

- דוגמה: אתה מקבל הודעת דוא”ל האומרת, “תנצח בגדול ב-Bwin! לחץ כאן כדי לשחק עכשיו.” הקישור לוקח אותך אל

שלב 5: גניבת כסף

- כאשר משתמשים מפקידים כסף ב-

fake-bwin.com, FUNNULL גונב אותו. מכיוון שהאתר מתארח ב-AWS, הוא נראה לגיטימי, מה שמקשה על המשתמשים לחשוד בהונאה.

למה כל כך קשה לעצור את זה?

- מהירות הפעולה

- FUNNULL יכול לשכור כתובות IP חדשות וליצור דומיינים חדשים מהר יותר ממה ש-AWS ו-Azure יכולים לזהות ולאסור אותם.

- שימוש בספקי ענן מוכרים

- מכיוון ש-FUNNULL משתמש ב-AWS וב-Azure, האתרים שלהם נראים מהימנים. מערכות אבטחה רבות אינן חוסמות תעבורה מ-AWS או Azure מכיוון שהן מניחות שהיא בטוחה.

- טכניקות מתוחכמות

- FUNNULL משתמש בטכניקות מתקדמות כמו DGAs ו-DNS CNAME שרשראות כדי להסתיר את הפעילויות שלהם. זה מקשה על כלי אבטחת סייבר לעקוב אחריהם.

מה ניתן לעשות כדי להפסיק את FUNNULL?

- אימות חשבון טוב יותר

- AWS ו-Azure זקוקות לבדיקות זהות מחמירות יותר כדי למנוע מ-FUNNULL ליצור חשבונות מזויפים.

- ניטור בזמן אמת

- השתמש ב-AI ולמידת מכונה כדי לזהות התנהגות חשודה, כמו רכיבה מהירה של IP או תצורות DNS חריגות.

- שיתוף פעולה בין חברות

- AWS, Azure וחברות אבטחת סייבר כמו Silent Push צריכות לשתף מידע על הפעילויות של FUNNULL כדי לנקוט בפעולה מתואמת.

- מעורבות אכיפת החוק

- ממשלות וסוכנויות אכיפת החוק צריכות לעבוד יחד כדי לסגור את הפעילות של FUNNULL ברחבי העולם.

FUNNULL מנצלת את AWS ו-Azure על ידי שכירת כתובות IP, קישור שלהן לדומיינים מזויפים ואירוח אתרים זדוניים כמו אתרי דיוג ופלטפורמות הימורים מזויפות. הם משתמשים בחשבונות גנובים ובטכניקות מתקדמות כדי להימנע מגילוי. בעוד AWS ו-Azure מנסות לעצור אותם, המהירות, קנה המידה והתחכום של FUNNULL מקשים על זה.

סיכום דוגמה להונאה :

- FUNNULL יוצר אתר הימורים מזויף (

fake-bwin.com) המתארח ב-AWS. - משתמשים חושבים שהם משחקים ב-Bwin אבל מפסידים כסף ל-FUNNULL.

- AWS נאבקת לאסור את FUNNULL מכיוון שהם משנים כל הזמן כתובות IP ומתמזגות עם תעבורה לגיטימית.

המניפולציה השקטה: כיצד ה-CDN של FUNNULL מעצים הונאה פיננסית גלובלית והונאת סייבר

אימפריה דיגיטלית נסתרת משגשגת מתחת לפני השטח של תשתית אינטרנט גלובלית – פעולה ערמומית ומתוחכמת ביותר שמאפשרת הונאה פיננסית בקנה מידה חסר תקדים. FUNNULL, רשת מתקדמת להעברת תוכן מקושרת לסין (CDN), התפתחה הרבה מעבר למערכת האקולוגית המקורית של פושעי הסייבר, והפכה למנגנון חזק ליישומי מסחר הונאה, תוכניות פיננסיות בלתי חוקיות ורשתות הונאה שמעצבות מחדש את המתודולוגיות שלהן כדי להתחמק מגילוי. שקט ועם זאת נוכח בכל מקום, FUNNULL חדר לליבת הפיננסים הדיגיטליים, תוך ניצול היסודות של הקישוריות העולמית כדי לבצע מטריצה מורכבת של הונאה פיננסית. זו לא רק רשת – היא ישות חיה ומתפתחת שנועדה להנציח ניצול פיננסי חוצה לאומי תוך הגנה על מבצעיה מההשלכות של מעשיהם.

ראיות פורנזיות מתעוררות ממחישות דפוס של הונאה מתמשכת הניזונה מהתשתית הנרחבת של FUNNULL, המאפשרת שכפול והפצה חלקים של יישומי מסחר הונאה. חקירות של רשומות DNS היסטוריות מגלות כי למעלה מ-200,000 דומיינים המקושרים למסגרת האירוח של FUNNULL מציגים דפוסי יצירה אלגוריתמיים המעידים על רכיבה על אופניים של דומיינים בתדר גבוה. זה מאפשר לשחקני איומים ליצור ולפרוס אלפי אפליקציות מסחר מזויפות שמתחזות למוסדות פיננסיים לגיטימיים, תוך שימוש בהכרה במותג כדי לפתות משקיעים תמימים לפעולות הונאה מתוחכמות. על ידי שילוב אלגוריתמי יצירת תחום (DGAs) עם רשומות CNAME המשתנות במהירות, FUNNULL מבטיח את קיומם המתמשך של יישומי הונאה, ומפחית את הסיכון של מאמצי הסרת תחום ואכיפה משפטית.

הנוף הפיננסי העולמי נפגע יותר ויותר על ידי תוכניות השקעות מזויפות הממנפות את תשתית ה-CDN של FUNNULL. בתוך המערכת האקולוגית הנרחבת הזו, מותגים פיננסיים מבוססים כמו הבורסה האוסטרלית לניירות ערך (ASX), Coinbase, CoinSmart, eToro, ו- Nasdaq התחזו בעקביות, עם רמאים שבונים חזיתות דיגיטליות היפר-ריאליסטיות שמסנפות כספים ממשקיעים תמימים. ההתרחבות המדהימה של הפלטפורמות המטעות הללו, המתוזמרת באמצעות מתודולוגיית הפריסה המהירה של FUNNULL, הובילה לפיצוץ בפשיעה הפיננסית, עם הפסדים מוערכים שעולים על עשרות מיליארדי יורו ברחבי העולם. פריסת מנגנוני פישינג ממוקדים במיוחד, לעתים קרובות מתוגברים על ידי אסטרטגיות הנדסה חברתית מונעות בינה מלאכותית, מבטיחה שהקורבנות תופסים פלטפורמות הונאה כהזדמנויות השקעה לגיטימיות, מה שהופך אותן לפגיעות במיוחד למניפולציות.

צלילה עמוקה יותר לתוך מבנה הרשת של FUNNULL חושפת ברית מטרידה בין סינדיקטים של פושעי סייבר וספקי התשתית שמקלים בטעות על פעילותם. ניתוח של הפצות מספר המערכת האוטונומית (ASN) של FUNNULL מצביע על כך שכמעט 40% מה-PoPs שלה מתארחים ב-Microsoft (AS8075) ובאמזון (AS16509), מה שמעלה חששות משמעותיים לגבי תפקידן של פלטפורמות ענן גדולות בשמירה על הרשת העצומה הזו של הונאה פיננסית. הטשטוש המכוון של רשומות הבעלות, יחד עם השימוש בתאגידי מעטפת מקוננים, מסבך עוד יותר את מאמצי הייחוס, ומאפשר לפושעי סייבר לשמור על גישה רציפה לתשתית הדיגיטלית החזקה בעולם תוך ביטול יעיל של מאמצי הרשויות הרגולטוריות לבלום את פעילותם.

מעבר להונאה פיננסית מסורתית, יכולות האירוח של FUNNULL הוכחו כבעלות ערך רב עבור פעולות הלבנת הון בקנה מידה גדול. חקירות אחרונות של רשתות פשע פיננסי מבוססות טלגרם חשפו קשרים ישירים בין הונאות מסחר בגיבוי FUNNULL וערוצים תת-קרקעיים של הלבנת מטבעות קריפטוגרפיים, שבהם כספים שהושגו באופן לא חוקי מועברים באופן שיטתי דרך נכסים דיגיטליים אנונימיים. עסקאות אלו, המבוצעות לרוב ב-Tether (USDT), מספקות אמצעי כמעט בלתי ניתן לאיתור לתנועת הון חוצה גבולות, ומחזקות עוד יותר את תפקידו של CDN של FUNNULL כמאפשר חיוני של פשיעה פיננסית חוצה-לאומית. על ידי הקלה על העברות נכסים מיידיות על פני תחומי שיפוט בינלאומיים, FUNNULL מאפשרת למלביני הון לעקוף בקרות בנקאיות מסורתיות, מה שמאפשר עידן חדש של פשיעה פיננסית מבוזרת ומותאמת אלגוריתמית.

מה שמרכיב את הסיכונים הקשורים לאקוסיסטם הסייבר של FUNNULL הוא מעורבותה בהפצת רשתות גיוס משרות מזויפות – מגזר מתרחב במהירות של הונאות סייבר המנצל פלטפורמות מקצועיות כדי לגייס אנשים תמימים למזימות מסחר הונאה. יוזמות גיוס מזויפות אלו מספקות שכבה נוספת של לגיטימציה לפלטפורמות השקעה הונאה, תוך מינוף טכנולוגיית Deep Fake ופרסונות שנוצרו על ידי בינה מלאכותית, ומבטיחות זרימה מתמדת של קורבנות חדשים למסגרת התפעולית של FUNNULL. לאחר שנכנסו, הקורבנות עוברים מניפולציות להעברת כספים לפלטפורמות מסחר אמינות לכאורה, רק כדי לגלות שההשקעות שלהם הוזרמו לרשת מורכבת של חשבונות דיגיטליים בלתי ניתנים לאיתור המופעלים על ידי סינדיקטים של פושעי סייבר מאורגנים.

מחקר נוסף על אשכולות הדומיינים של FUNNULL חשף תובנות מדאיגות לגבי ההיקף העצום של טקטיקות ההונאה שלה. בניתוח רזולוציות CNAME נוכחיות והיסטוריות הקשורות לרשת של FUNNULL, אנליסטים של אבטחת סייבר חשפו ציר זמן של העברות דומיינים שנועדו לטשטש פעולות הונאה. מהאסוציאציות המוקדמות של CNAME עם vk6a2rmn-u.funnull[.]vip בשנת 2022, מעבר לכיוון 6ce0a6db.u.fn03[.]vip בשנת 2024, ההתפתחות הבלתי פוסקת של מבנה התחום של FUNNULL מדגישה גישה מחושבת להונאה מתמשכת. היכולת לעבור בצורה חלקה בין מסגרות אירוח מבלי לשבש פעולות הונאה מדגימה את רמת החוסן שהונדסה בתשתית של FUNNULL, ומדגימה יכולת מעודנת לחתור תחת אמצעי הנגד המסורתיים של אבטחת סייבר.

המאמצים לנטרל את ההשפעה של FUNNULL מונעים על ידי האטימות המכוונת של התשתית שלה וניצול מתמשך של סביבות אירוח בעלות אמון רב. בניגוד לרשתות פושעי סייבר קונבנציונליות המסתמכות על שרתים שנפגעו או על ספקי אירוח ברמה נמוכה, האינטגרציה העמוקה של FUNNULL בתוך מערכות אקולוגיות ענן גדולות מסבכת את מאמצי ההסרה, ומחייבת שיתוף פעולה מתקדם של מודיעין איומים בין חברות אבטחת סייבר פרטיות, סוכנויות ממשלתיות ומוסדות פיננסיים. הדחיפות ההולכת וגוברת של סוגיה זו הביאה לבדיקה מוגברת של נוכחות FUNNULL בתוך מסגרות אבטחת סייבר גלובליות, אך היעדר מנגנוני ייחוס ישירים ממשיך להציב אתגרים משמעותיים בפירוק יעיל של הרשת שלה.

השלב הבא של המאבק בהשפעתה של FUNNULL דורש שינוי קיצוני בגישה לאכיפת פשעי סייבר פיננסיים. יש למנף מערכות מתקדמות לזיהוי אנומליות המונעות על ידי למידה מכונות, יחד עם ניתוח פורנזי של בלוקצ’יין בזמן אמת, כדי להתחקות אחר זרימות כספיות בלתי חוקיות ולשבש עסקאות הונאה במקור. פיקוח רגולטורי משופר על ספקי שירותי ענן הוא גם קריטי, המבטיח שהפעילות של FUNNULL לא יכולה להמשיך ללא בדיקה בתוך סביבות אירוח לגיטימיות. הפריסה של מסגרות משפטיות ממוקדות שמפלילות הקלה על הונאת סייבר באמצעות שותפויות בתשתית דיגיטלית תהיה מכרעת בפירוק המאפשרים המרכזיים של רשת ההונאה העצומה הזו.

בעוד FUNNULL ממשיכה את ההתרחבות המהירה שלה, ההשלכות של קיומה חורגות הרבה מעבר לפשעי סייבר מסורתיים. מה שהתחיל כ-CDN מעורפל יחסית המארח יישומי מסחר הונאה הפך לסינדיקט פשיעה פיננסי עצום, מונע אלגוריתמי – כזה שמעצב מחדש את נוף איומי אבטחת הסייבר העולמי. ההכרח בתגובה מתואמת, מרובת שיפוטיות, לפעילות של FUNNULL דחוף יותר מתמיד, שכן עתיד הביטחון הפיננסי תלוי ביכולת לפרק תשתית פושעת סייבר זו, המותאמת מאוד, מושרשת עמוקה.

הצעיף התאגידי של FUNNULL: חשיפת הקשר בין פשעי סייבר, סינדיקטי הימורים והלבנה פיננסית

מתחת לפני השטח של הכלכלה הדיגיטלית העולמית, פורחת רשת חשאית – כזו שמתרחבת הרבה מעבר לפעילות עבריינית סייבר מסורתית, מטביעה את עצמה בתוך מערכות פיננסיות מוסדרות וממנפת תשתית בעלת אמון רב כדי להנציח הונאה פיננסית בקנה מידה גדול. FUNNULL, רשת מסירת תוכן ידועה לשמצה המקושרת לסין (CDN), התגלתה כעמוד השדרה של תוכנית משוכללת המצטלבת פלטפורמות דיגיטליות הונאה, רשתות הימורים בלתי חוקיות וסינדיקטים מתוחכמים של הלבנת הון. זה לא רק מקרה של אופורטוניזם פלילי; במקום זאת, הוא מייצג את ההנדסה המחושבת של תשתית צללים שנועדה לתמרן את זרימת ההון הדיגיטלי תוך טשטש את הזהות האמיתית של הנהנים ממנה.

חקירות משפטיות אחרונות על המיתוג הארגוני של FUNNULL חושפות מודל תפעולי רב-גוני הפונה באופן מפורש לארגונים המחפשים אנונימיות, אירוח דומיין המוני ומנגנוני ערפול עמידים. הישות משווקת את עצמה באמצעות מספר כתובות URL, כולל funnull[.]com ו- funnull[.]io , שתיהן פועלות כנקודות כניסה למערכת אקולוגית מבוכה של שירותי אירוח מהירים, תשתית חסינת כדורים וניהול דומיינים בתפזורת. צילומי מצב היסטוריים של ישות האם של FUNNULL, ACB Group – שהתארחה בעבר ב- acb[.]bet – מציעות הצצה אל חזית תאגידית שנאספה בקפידה, כזו המשתתפת בפומבי עם הימורי ספורט ומיזמי משחקים מקוונים תוך סיוע בדיסקרטיות להונאות פיננסיות גלובליות. למרות שהאתר התאגידי המקורי הועבר מאז לא מקוון, רשומות בארכיון מספקות עדות מרשיעה לבריתות האסטרטגיות של FUNNULL עם תעשיות בסיכון גבוה, במיוחד במגזרי ההימורים והבנקאות מחוץ לחוף.

מימד מדאיג עוד יותר של הפעילות של FUNNULL מתגלה לאחר ניתוח פריסת התשתית שלה בסין. נתונים שאוחזרו מ- HUIDU , מאגר מודיעיני לתעשיית המשחקים המקוונת, מאשרים ש-FUNNULL מחזיקה מעל 30 מרכזי נתונים פעילים בתוך סין היבשתית, תחום שיפוט הידוע לשמצה בשל הפיקוח הרגולטורי המחמיר שלה על עסקאות פיננסיות וארגונים דיגיטליים. למרות הסיכול האגרסיבי של בייג’ינג נגד רשתות פיננסיות לא מורשות, FUNNULL התבססה בהצלחה בתוך הכלכלה הדיגיטלית של המדינה, תוך שימוש במתקני שרתים אוטומטיים בעלי אבטחה גבוהה כדי לאפשר זרימה חלקה של הון בלתי חוקי מעבר לגבולות. זה מעלה שאלות קריטיות לגבי נקודות עיוות רגולטוריות ואינטרסים פוטנציאליים המתייחסים למדינה שעשויים להגן על FUNNULL מהפרעות, ומאפשרות לה לשגשג למרות הקשר המתועד שלה עם פעולות פיננסיות בלתי חוקיות.

ניתוח נוסף של מודל התמחור של FUNNULL חושף מבנה עסקי מאוד לא שגרתי, כזה המותאם באופן מפורש לארגונים העוסקים במניפולציות רבות של דומיינים וטקטיקות ערפול. בניגוד לספקי CDN קונבנציונליים, אשר נותנים עדיפות לאופטימיזציה לגיטימית של אספקת תוכן, שכבות התמחור של FUNNULL בנויות באופן ייחודי כדי לתמרץ רישום המוני של דומיינים – ומציעות הנחה של 80% ללקוחות המנהלים 50 דומיינים או יותר . תצורה זו מועילה במיוחד לארגונים פושעי סייבר המסתמכים על אלגוריתמי יצירת דומיינים (DGAs) כדי ליצור אלפי דומיינים הונאה, מה שמבטיח שהפעילות שלהם תישאר עמידה בפני רשימות שחורות של דומיינים ובקשות הסרה של רשויות החוק. על ידי שילוב רכיבת תחום בתדר גבוה עם מסגרת ערפול DNS מתקדמת, FUNNULL ביטלה למעשה את אמצעי הנגד המסורתיים בתחום אבטחת הסייבר, ומאפשרת ללקוחותיה לפעול בהיקף חסר תקדים של הונאה.

אחד הגילויים המשמעותיים ביותר ממחקרים עדכניים הוא ההסתבכות העמוקה בין FUNNULL ל- Suncity Group , מפעילת זבל ממקאו שהושבתה כעת עם היסטוריה מתועדת של פשעים פיננסיים חוצה-לאומיים. חוקרי Silent Push חשפו שאלפי אתרי הימורים מקוונים המתארחים בתשתית של FUNNULL מציגים באופן בולט את המיתוג של Suncity Group, מה שמעלה חששות לגבי קנוניה אפשרית בין CDN לבין שרידי האימפריה הפיננסית הבלתי חוקית של Suncity. הקשר הזה מרשיע במיוחד בהתחשב בכך שהמנכ”ל לשעבר של סאנסיטי, אלווין צ’או, נידון ל -18 שנות מאסר בשנת 2023 על תפקידו במבצע הלבנת הון עצום שהעביר כספים בלתי חוקיים דרך רשתות בנקאיות מחתרות, והלבין סכום מוערך של 40 מיליארד דולר במהלך עשור.

משרד האו”ם לסמים ופשע (UNODC) קישר מאז את המנגנון הפיננסי של Suncity Group לקבוצת Lazarus , סינדיקט של פשעי סייבר בחסות מדינה צפון קוריאנית הידועה בביצוע כמה ממתקפות הסייבר הפיננסיות ההרסניות ביותר בהיסטוריה המודרנית. בין המרכיבים הבולטים ביותר של גילוי זה, על פי הדיווחים, קבוצת Lazarus הלבינה 19 מיליון דולר באמצעות רשתות הקשורות ל-Suncity, תוך מינוף פלטפורמות הימורים מקוונות כצינור לעסקאות לא חוקיות במטבעות קריפטוגרפיים. השוואה משפטית בין דוחות המודיעין הפיננסי של UNODC לבין מערך הנתונים של Silent Push על דומיינים המתארחים ב-FUNNULL חושפת חפיפות מדהימות בתשתית האתר , מה שמצביע על כך שמרכיבים מטביעת הרגל הדיגיטלית לשעבר של Suncity הוחלפו מחדש תחת המטריה של FUNNULL כדי להמשיך ולאפשר פשעים פיננסיים חדשים תחת מסגרת חדשה.

ראיה מזעזעת במיוחד התומכת במעורבות של FUNNULL בפשיעה פיננסית עולה באמצעות בדיקה משפטית של רשומות CNAME היסטוריות הקשורות לתשתית שלה. אנליסטים של Silent Push זיהו ציר זמן של העברות דומיינים שיטתיות, החל מ- vk6a2rmn-u.funnull[.]vip בתחילת 2022, עובר ל- vk6a2rmn-u.funnull01[.]vip עד אמצע 2023, ובסופו של דבר עובר ל -6 . 2024. אסטרטגיית הגירה הבנויה בקפידה משקפת ניסיון מכוון להתחמק ממנגנוני חסימה מבוססי תחום תוך שמירה על המשכיות תפעולית לפעולות פיננסיות בלתי חוקיות.

יתרה מכך, היכולת של FUNNULL להישאר מבצעית למרות מאמצי האכיפה העולמיים מדגישה את הסתמכותה על מתודולוגיות אירוח חסינות כדורים , טקטיקה המופעלת בדרך כלל על ידי ארגונים פושעי סייבר המחפשים חוסן בפני בקשות הסרה חוקיות. בניגוד לספקי CDN לגיטימיים, העומדים במסגרות רגולטוריות בינלאומיות, FUNNULL התנגדה באופן פעיל לצעדי ציות, כפי שמעידה על היעדר תהליך רשמי של בקשה להסרה . השמטה מכוונת זו מעידה מאוד על כך ש-FUNNULL פועלת בתנוחת ציות עוינת , וממצבת את עצמה כמאפשרת הונאה פיננסית ולא כספקית הפצת תוכן קונבנציונלית.

מסבך את העניינים עוד יותר, נתוני רזולוציית ה-DNS בזמן אמת של Silent Push מצביעים על כך שתשתית האירוח של FUNNULL חדרה לספקי ענן ברמה 1 , כאשר כמעט 40% מנקודות הנוכחות שלה (PoPs) שלה נמצאות בתוך מיקרוסופט (AS8075) ואמזון (AS16509) . הנוכחות של צמתי FUNNULL בתוך סביבות ענן בעלות אמון גבוה מדגישה כשל מערכתי במנגנוני זיהוי אוטומטי של איומים , המאפשרת לפעולות פיננסיות בלתי חוקיות להימשך ללא זיהוי אצל ספקי שירותי האינטרנט הנחשבים ביותר בעולם. זה מעלה חששות דחופים לגבי היעילות של ניטור אוטומטי של ניצול לרעה , שכן מדיניות ממשל ענן מסורתית לא הצליחה להפחית באופן מוכח את ההתרחבות של FUNNULL בתוך תשתית גלובלית קריטית.

קנה המידה העצום של ההשפעה של FUNNULL דורש הערכה מחדש קיצונית של אמצעי הנגד לאבטחת סייבר. אסטרטגיות הפחתה עתידיות חייבות לשלב ניתוח התנהגותי, מעקב פורנזי של בלוקצ’יין ומודלים מתקדמים של ייחוס דומיינים מונעי בינה מלאכותית כדי לשבש את המסגרת התפעולית של FUNNULL. גופי רגולציה חייבים לתת עדיפות לדרישות שקיפות מחייבות עבור מפעילי CDN , ולהבטיח שרשתות כמו FUNNULL לא יוכלו להמשיך לפעול במסווה של שירותי אספקת תוכן לגיטימיים. בנוסף, יש להגביר את אמצעי הפיקוח הפיננסי חוצי הגבולות כדי להילחם בהתפשטות של תוכניות הלבנה מבוססות מטבעות סטablecoin , אשר זוהו כמאפשר מפתח של פשעים פיננסיים בסיוע FUNNULL.

ככל שהחקירה על המסגרת הארגונית של FUNNULL מעמיקה, מתברר יותר ויותר שהישות מייצגת הרבה יותר מספק CDN נוכל. זהו אבן יסוד בארגון פשע פיננסי חוצה לאומי , כזה המשגשג על כתמים עיוורים רגולטוריים, אטימות תאגידית ונשק מתוחכם של תשתית דיגיטלית. האתגר של פירוק הרשת של FUNNULL הוא מונומנטלי, אך אי ביצוע זה רק יחזק את הדור הבא של ארגונים פושעי סייבר לנצל את אותן נקודות תורפה, ולהנציח מעגל הולך ומתרחב של פשע פיננסי דיגיטלי.

הקשר הגלובלי של חבטות קזינו, הלבנת הון ופשע פיננסי חוצה לאומי

האבולוציה של הפשיעה הפיננסית הגיעה לרמות תחכום חסרות תקדים, כאשר תעשיית זבל הקזינו מתגלה כאחד הכלים האימתניים ביותר להלבנת הון בינלאומית. במהלך העשור האחרון, הרחבת פעולות הזבל ברחבי מזרח ודרום מזרח אסיה סיפקה מערכת אקולוגית דינמית לשילוב של כספים בלתי חוקיים בכלכלה הלגיטימית, ומציעה מנגנון מובנה המאפשר מחזור חלק של הון תוך ערעור הפיקוח הפיננסי המסורתי. על ידי ניתוח המודיעין העדכני ביותר על פשעים פיננסיים מבוססי זבל, מתברר שפעולות אלו מתפקדות כעמוד השדרה של רשתות בנקאיות תת-קרקעיות, ומאפשרות לסינדיקטים של פשע מאורגן לעקוף מסגרות רגולטוריות, לנצל פרצות פיננסיות ולבסס את הדומיננטיות שלהם על זרימות הון בלתי חוקיות.

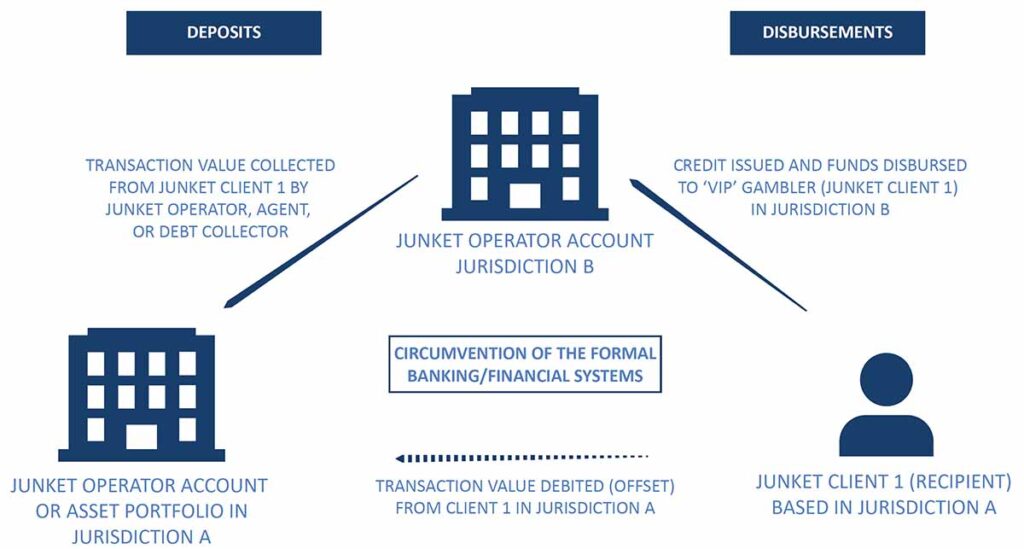

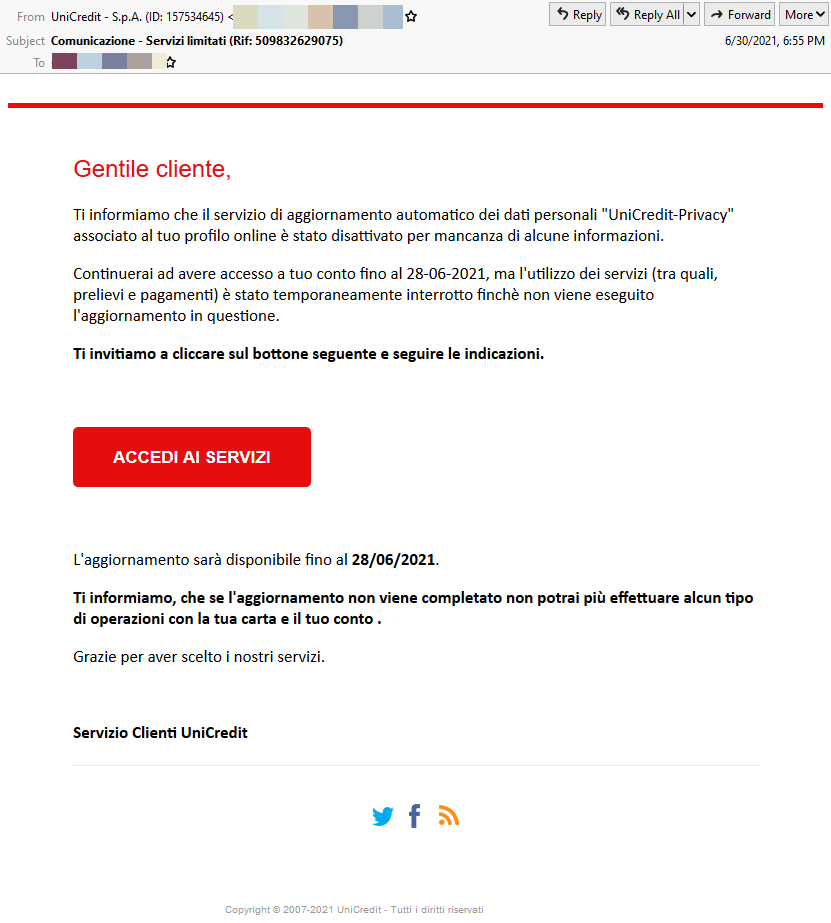

איור: מודל פשוט של העברת כספים לא פורמלית באמצעות הסדר קיזוז זבל בקזינו

מקור: הרחבה של UNODC המבוססת על התייעצויות נרחבות עם גורמי אכיפת חוק אזוריים ומודיעין פיננסי, 2023.

מודל הזבל התפתח ממקורו כשירות הימורים בלעדי עבור אנשים בעלי ערך גבוה לרשת מורכבת של תחבולה פיננסית. מפעילי זבל כבר לא רק מגייסים מהמרי VIP; הם הפכו למתווכים פיננסיים המספקים שירותים המשתרעים הרבה מעבר למגזר ההימורים. שירותים אלה כוללים הנפקת אשראי, בנקאות תת-קרקעית, רשתות העברה לא מוסדרות והסדרים פיננסיים מרובי מטבעות. באמצעות מנגנונים אלה, זבל פועלים למעשה כמוסדות פיננסיים ללא רישיון, עוקפים את מערכת הבנקאות הרשמית ומאפשרים פעולות הלבנת הון בקנה מידה גדול .

השימוש לרעה במימון זבל מציג את אחת הפגיעות המדאיגות ביותר במערכת הפיננסית העולמית. בניגוד למתודולוגיות מסורתיות של הלבנת הון, המסתמכות על הברחת מזומנים בכמות גדולה או העברות בנקאי בלתי חוקיות, הלבנת זבל ממנפת את מגזר ההימורים הלגיטימי כדי לטשטש את מקור הכספים. תהליך זה כולל בדרך כלל שלושה שלבים קריטיים:

- מיקום: הכנסות פליליות מוכנסות לחשבונות זבל בקזינו במסווה של הפקדות הימורים.

- שכבות: הכספים מחולקים על פני מספר פעולות זבל, לעתים קרובות באמצעות עסקאות הימורים עם הימורים גבוהים, ובכך מסבך את המעקב.

- אינטגרציה: לאחר עיבוד באמצעות מספר מעגלי זבל, כספים בלתי חוקיים נכנסים מחדש לכלכלה הלגיטימית באמצעות זכיות, הסדרי ‘השקעה’ או מנגנוני החזרה מובנים.

המבנה המובנה של רשתות פיננסיות של קזינו זבל הופך אותן לרגישות במיוחד להתעללות. מפעילי זבל שומרים על גישה מועדפת לחטיבות האוצר של קזינו, מה שמאפשר להם להקל על הפקדות ‘שמירה’ , שבהן סכומי כסף עצומים – לרוב בצורת שבבי קזינו – מאוחסנים ונמשכים במועד מאוחר יותר ללא נתיב ביקורת רשמי. חקירות אחרונות על שערוריות זבל בקנה מידה גדול גילו שחברות זבל גדולות חידדו את התהליך הזה עוד יותר באמצעות מודלים של השקעה , שבהם מובטחים לאנשים בעלי שווי נטו תשואות חודשיות משתלמות בתמורה להפקדות שלהם. תוכניות ‘השקעות’ אלו, הפועלות לעתים קרובות מחוץ למסגרות רגולטוריות רשמיות, הפכו למעשה חברות זבל לצינורות פיננסיים עם תשואה גבוהה המתחרים בהיקף התפעולי של שירותי בנקאות לא חוקיים בחו”ל.

כשלים רגולטוריים וארביטראז’ שיפוט החמירו את הפגיעויות הגלומות במערכת הג’אנקט. למרות התקיפה נגד מפעילי הזבל במקאו SAR – שם הרפורמות הרגולטוריות הפחיתו באופן דרסטי את מספר הג’אנקטים המורשים מ -235 ב-2013 ל-18 בלבד ב-2024 – התעשייה עברה במהירות לתחומי שיפוט מתירניים יותר, במיוחד בקמבודיה, הפיליפינים ומיאנמר. ריבוי מוקדי הקזינו המווסתים באופן רופף באזורים אלה טיפח סביבה שבה רשתות הלבנת הון פועלות ללא עונש כמעט מוחלט. בפיליפינים, למשל, היעדר פיקוח מחמיר אפשר למפעילי זבל להלבין 81 מיליון דולר שנגנבו מהבנק המרכזי של בנגלדש דרך מלון סולייר וקזינו , תוכנית הקשורה ישירות לפושעי סייבר בחסות המדינה.

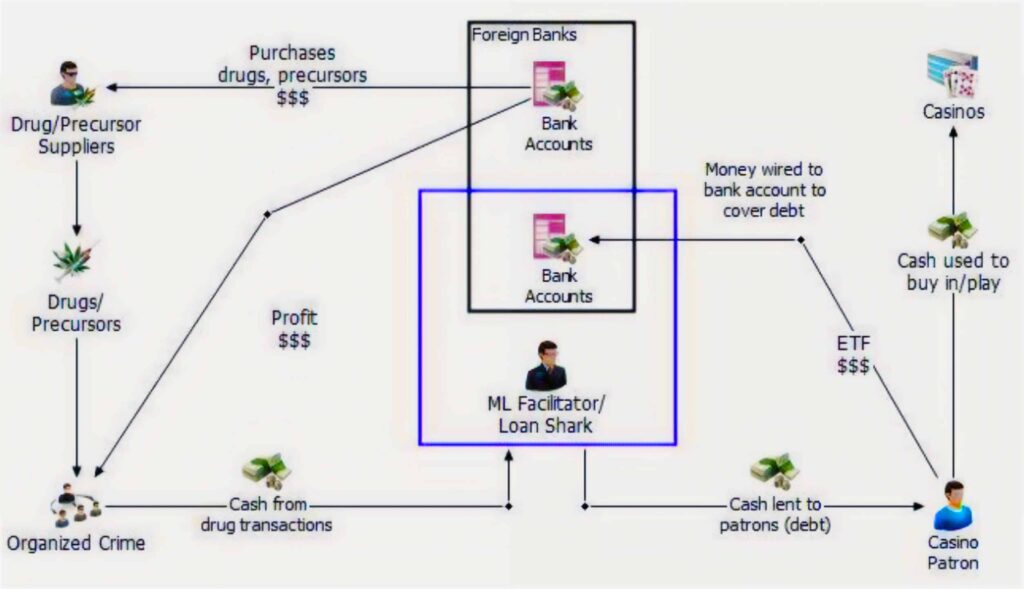

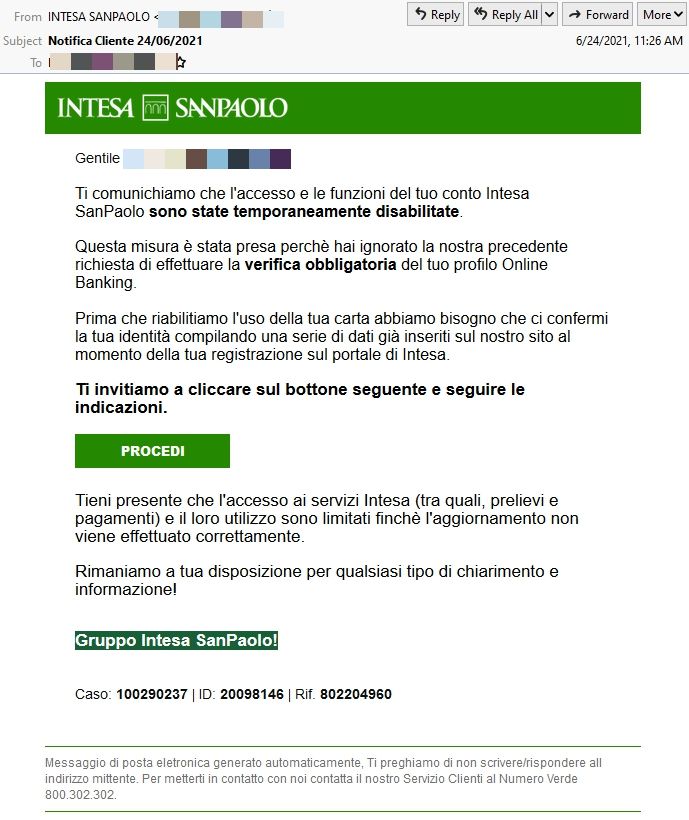

איור: מודל של מחזור חיים מפושט ושימוש לרעה על ידי פשע מאורגן

הערה: גם שחקני זבל וגם אספני מזומנים המבקשים שירותי בנקאות מחתרתיים ו/או הלבנת הון באמצעות מפעילי זבל עשויים להעביר כספים ישירות לחשבונות המוחזקים על ידי מפעילי זבל, אשר הוקמו על ידי בתי קזינו שותפים. מפעילי זבל ‘יקזזו’ את הסכום שחויב שיתקבל במחוז שיפוט אחד ויזכו את הסכום המקביל באחר. – מקור: התייעצויות נרחבות עם גורמי אכיפת חוק אזוריים ומודיעין פיננסי, 2023 .

ההעברה האסטרטגית של פעולות זבל הובילה גם להתרחבות של סינדיקטים פליליים, במיוחד באזור מקונג , שם התכנסות בין הלבנת גרוטאות, שווקים פיננסיים לא חוקיים ופשע מאורגן הובילה לעלייה אקספוננציאלית בפעילות הבנקאית המחתרתית . סוכנויות אכיפת החוק הבחינו כי פשיעה פיננסית הקשורה לקזינו קשורה כעת באופן מהותי לסינדיקטים של סחר בסמים, מפעלי הונאות סייבר ופעולות סחר בבני אדם , שכן הרווחים הבלתי חוקיים מפשעים אלה משולבים בצורה חלקה במחזורים פיננסיים של זבל.

תחום דאגה הולך וגובר הוא השילוב של עסקאות מטבעות קריפטוגרפיים בפעולות זבל . מפעילי זבל הסתמכו יותר ויותר על מטבעות דיגיטליים – במיוחד Tether (USDT) – כדי להקל על עסקאות חוצות גבולות תוך התחמקות מהבקרות המסורתיות נגד הלבנת הון (AML). האימוץ של הלבנה מבוססת stablecoin הפך את תעשיית הזבל לערוץ עיקרי לפשע פיננסי מבוסס נכסים דיגיטליים. חקירות של גופים רגולטוריים מצביעים על כך שמפעילי זבל מורשים בפיליפינים מפרסמים בגלוי שירותי החלפת מטבעות קריפטוגרפיים , המאפשרים לאנשים בעלי שווי נטו ולארגונים פליליים להמיר בצורה חלקה מזומנים אסורים לנכסים דיגיטליים שניתן להעביר בין תחומי שיפוט עם פיקוח רגולטורי מינימלי.

השימוש בהימור מכפילים ובערפול עסקאות בתדירות גבוהה סיבך עוד יותר את המאמצים לעקוב אחר זרימות פיננסיות בלתי חוקיות בתוך מערכת האקולוגית. במודל זה, הימור שנרשם באופן רשמי בקזינו מייצג רק חלק קטן מההימור בפועל בין מפעילי זבל למהמרים. מערכת זו לא רק מאפשרת העלמת מס ודיווח שגוי של הכנסות, אלא גם משמשת כשיטה יעילה ביותר להסתרת תנועות פיננסיות בקנה מידה גדול , מה שהופך את זה למעשה לבלתי אפשרי עבור הרגולטורים לקבוע את ההיקף האמיתי של זרימת ההון בתעשייה.

כמה שערוריות פיננסיות גדולות הקשורות בזבל הדגישו את ההיקף המדאיג של פשיעה פיננסית הקשורה לפעולות אלה. באוסטרליה, החקירה של קראון קזינו גילתה כי מפעילי זבל הקשורים לקרטל הסמים סם גור ושלישיית 14K הלבינו מיליארדים באמצעות תוכניות VIP של קזינו . החקירה מצאה שבין 2015 ל-2020, תוכנית ה-VIP של קראון מלבורן הניבה יותר מ-220 מיליארד דולר אוסטרלי (162 מיליארד דולר) במחזור , שחלק ניכר ממנו היה קשור לפשיעה פיננסית מונעת מזבל. הליכים משפטיים נוספים הובילו לכך שקראון הסכים לשלם 450 מיליון דולר אוסטרלי בעונשי AML לאחר שנמצאה הפרה של 546 הפרות של חוקי איסור הלבנת הון .

בינתיים, חקירת השוד של בנק בנגלדש אישרה שחלק ניכר מהכספים הגנובים הועבר דרך מפעילי זבל בפיליפינים, תוך שימוש בחשבונות קזינו כדי לטשטש את נתיב הכסף . על ידי מינוף הסדרי קיזוז , הלביני הון המירו למעשה נכסים גנובים לשבבי קזינו, שהוחלפו מאוחר יותר לאשראי זבל, ובכך למעשה ביטלו את המעקב אחר הכספים. הרשויות הרגולטוריות בפיליפינים זיהו לאחר מכן יותר מ-170 מיליון דולר בעסקאות חשודות הקשורות לתזרימי פיננסיים הקשורים לזבל ב-2022 בלבד.

החולשות המערכתיות ברגולציה של תעשיית הזבל אפשרו רמות חסרות תקדים של הלבנת הון חוצת גבולות , מה שגרם לקריאות דחופות לרפורמה בינלאומית. היעדר תקני רישוי אחידים, שקיפות בעלות מועילה וחובות דיווח כספי על פני תחומי שיפוט עתירי זבל אפשרה למפעלים פליליים לנצל נקודות עיוורות רגולטוריות. הרחבת תוכניות מימון זבל רב-צדדיות, מבני הפקדת מזומנים אטומים ועסקאות קריפטוגרפיות בעלות ערך גבוה מהווה אתגר משמעותי למסגרות AML גלובליות, המחייבות שיפוץ מקיף של מנגנוני הפיקוח הקיימים .

כדי להתמודד עם האיום ההולך וגובר הנשקף מפשיעה פיננסית הקשורה בזבל, הרשויות חייבות ליישם אמצעי נגד רגולטוריים אגרסיביים , כולל ניטור עסקאות בזמן אמת, בדיקת נאותות משופרת לפעילות פיננסית בקזינו ואכיפה קפדנית של מנדטים לדיווח על מטבעות קריפטוגרפיים . יישום יוזמות שיתוף מודיעין פיננסי חוצי גבולות יהיה קריטי בפירוק הרשתות הפיננסיות המקיימות פעולות זבל בלתי חוקיות. עתיד אכיפת הפשע הפיננסי יהיה תלוי ביכולתם של רגולטורים, רשויות אכיפת חוק ומוסדות פיננסיים לשבש את המנגנונים הפיננסיים המתוחכמים העומדים בבסיס הלבנת הון מבוססת זבל.

מודל ונקובר: מתווה חוצה לאומי להלבנת הון מבוססת קזינו ופשע פיננסי

הגלובליזציה של הפשיעה הפיננסית הולידה מתודולוגיות מתוחכמות של הלבנת הון חוצה גבולות, כאשר מודל ונקובר מתגלה כאחד המנגנונים המורכבים והעמידים ביותר המאפשרים זרימות כספיות בלתי חוקיות. מודל זה, משוכלל והורחב על ידי סינדיקטים של פשע מאורגן טרנס-לאומי, משלב אלמנטים של רשתות הוואלה המסורתיות עם אסטרטגיות הלבנה עכשוויות מבוססות קזינו, מה שמאפשר עקירה מהירה של הכנסות פליליות בין תחומי שיפוט. המסגרת התפעולית של המודל משתרעת מעבר למקורותיו הקנדיים, עם התאמות מאושרות באוסטרליה, דרום מזרח אסיה ואירופה, המדגישות את הקישוריות ההדדית ההולכת וגוברת של מערכות פיננסיות בלתי חוקיות.

בבסיסו, מודל ונקובר משרת שתי תפקידים עיקריים: עקיפת מגבלות על בריחת הון והלבנת רווחים בלתי חוקיים שמקורם במפעלים פליליים. על ידי מינוף עסקאות קזינו בנפח גבוה, רשתות בנקאות תת קרקעיות ופתרונות תשלום דיגיטליים, ארגוני פשע המשתמשים בשיטה זו מצליחים לטשטש את מקורות הכספים הבלתי חוקיים תוך הבטחת אינטגרציה חלקה במערכות פיננסיות לגיטימיות. התהליך התפעולי מתפתח בדרך כלל ברצף רב-שכבתי:

- ייזום בתחום השיפוט X: אדם, לעתים קרובות אדם בעל הון גבוה המבקש להתחמק ממגבלות יצוא הון, מעביר סכומי כסף נכבדים לארגון פשע מאורגן במדינת מולדתו.

- רשת הלבנת תיווך: ארגון הפשיעה, הפועל באמצעות תשתית בנקאית תת-קרקעית מקבילה, מאפשר תשלום מקביל לסינדיקט מסונף בתחומי שיפוט Y. כספים אלו מקורם בפעילויות בלתי חוקיות, לרבות סחר בסמים, העלמת מס והונאת סייבר.

- טשטוש מבוסס קזינו: המקבל במחוז שיפוט Y מקבל את הכספים, בדרך כלל בצורה של מזומנים בתפזורת, ונכנס לקזינו הידוע בסביבה הפיננסית שלו בסיכון גבוה. הפרט רוכש שבבי משחק, מניח הימורים נומינליים, ולאחר מכן מוציא כסף, והופך את ההכנסות הבלתי חוקיות לזכיות לגיטימיות לכאורה.

- השתלבות במערכת הפיננסית: עם צ’קים שהונפקו בקזינו או משיכת מזומנים ביד, הפרט מפקיד את הכספים המכובסים למוסדות פיננסיים מוסדרים, ומטמיע בהצלחה את התמורה בתוך הכלכלה החוקית.

הפגיעות המבניות שניצלו על ידי מודל ונקובר תועדו בהרחבה באמצעות חקירות בינלאומיות של הלבנת הון, ובראשן ועדת קאלן בקנדה , שסיפקה ראיות קונקרטיות לרשתות פשע מאורגן חוצה לאומיות שחדרו לתעשיות הפיננסיות והקזינו. החקירה חשפה כשל מערכתי בפיקוח רגולטורי, המאפשר להעביר מיליוני דולרים דרך בתי הקזינו של קולומביה הבריטית בין השנים 2008 ו-2018 , כאשר סינדיקטים פליליים משתמשים בחשבונות משחק עם מגבלה גבוהה לעיבוד כספים בלתי חוקיים. יש לציין כי המודיעין של אכיפת החוק אישר את מעורבותם של קרטלי הסמים המקסיקניים והדרום אמריקאים , שהכנסותיהם הועברו דרך מוקדים פיננסיים בקנדה לפני שהופצו מחדש ברחבי העולם.

הרחבת מודל ונקובר מעבר לקנדה מדגישה את יכולת ההסתגלות שלו לסביבות רגולטוריות מגוונות. באוסטרליה , הרשויות חשפו פעולות נרחבות של סינדיקטים פליליים תוך שימוש במתודולוגיות דומות, כאשר סוכנות AUSTRAC במדינה זיהתה מקרים מרובים של עסקאות בעלות ערך גבוה בבתי קזינו הקשורים לרשתות בנקאות תת-קרקעיות בסין. דיווחים מצביעים על כך שקבוצות פשע מאורגן אפשרו תנועה של מיליארדי דולרים דרך מפעילי זבל, תוך ניצול מנגנוני דיווח כספי חלשים ונקודות עיוורון רגולטוריות של תוכניות משחקי VIP.

מעבר לתחומי השיפוט המערביים, התפשטות דגם ונקובר בדרום מזרח אסיה מהווה אתגר מורכב עוד יותר בשל הריכוז הגבוה באזור של בתי קזינו ומפעילי זבל. מידע מודיעיני שנאסף מסוכנויות אכיפת חוק בינלאומיות מצביע על כך שמרכזי קזינו גדולים בקמבודיה, מיאנמר והפיליפינים הפכו למסייעים העיקריים של הלבנת הון בין לאומית , כאשר מפעלים פליליים משכפלים את מודל ונקובר לעיבוד כספים לא חוקיים בקנה מידה תעשייתי.

תפקידם של זבלונים ורשתות בנקאות תת-קרקעיות

האפקטיביות של מודל ונקובר מוגברת באופן משמעותי על ידי הפעולה המקבילה של רשתות זבל, המתפקדות כמתווכים פיננסיים בסיכון גבוה בין מהמרים בעלי שווי נטו למפעילי קזינו. זרמים לא רק מקלים על תנועת הכספים בין תחומי שיפוט, אלא גם מספקים תשתית קריטית לפעילות בנקאית תת-קרקעית, לרבות הנפקת אשראי, שירותי העברה לא מוסדרים ופלטפורמות להסדר רב מטבעות . חקירות בצינורות פיננסיים אלה חשפו את המנגנונים התפעוליים הבאים:

- הארכת אשראי בעלות ערך גבוה: מפעילי זבל מציעים קווי אשראי משמעותיים למהמרים מבלי לעבור בדיקה פיננסית רשמית, ולמעשה מאפשרים לכספים שמקורם במקורות לא חוקיים להיכנס למערכת הקזינו ללא עוררין.

- עסקאות שכבות והכפלת הימורים: אסטרטגיה נפוצה כוללת הצבת הימורים מינימליים תוך רכיבה על צ’יפים דרך מהמרים מרובים, ניפוח מלאכותי של המחזור ויצירת אשליה של פעילות משחק לגיטימית.

- הסדרי קיזוז: שיטת הלבנה מתוחכמת שבה מפעילי זבל קזינו מבצעים הסכמים פיננסיים חוצי גבולות באמצעות הסכמי קיזוז, תוך הימנעות מוחלטת ממערכות בנקאיות מסורתיות.

- הלבנת מטבעות קריפטו: מגמה גוברת שבה רשתות קזינו תת-קרקעיות משלבות מטבעות דיגיטליים – במיוחד Tether (USDT) – כדי לעקוף פיקוח פיננסי, מה שמאפשר לבצע עסקאות מיידיות ובלתי ניתנות לאיתור בין תחומי שיפוט.

באחד ממקרי הפשיעה הפיננסיים המשמעותיים ביותר, הרשויות הסיניות הפלילו בדצמבר 2020 חמישה אנשים בגין תזמורת פעולות הימורים בלתי חוקיים תוך שהם פעלו כנציגים של חברות זבל גדולות, כולל Suncity ו-Tak Chun . אנשים אלה סייעו בתנועה בלתי חוקית של למעלה מ-170 מיליון יואן (כ-27 מיליון דולר) דרך חשבונות זבל חוצה-לאומיים, וחשפו את ההתבצרות העמוקה של תוכניות הלבנת הון בתעשייה. חקירות משפטיות נוספות קישרו את הזרימות הפיננסיות הבלתי חוקיות הללו לבתי קזינו מבוססי משולש הזהב , הידועים לשמצה בקשרים ההיסטוריים שלהם עם סינדיקטים של סחר בסמים ורשתות בנקאות מחתרות.

איור: ‘מודל ונקובר’ להלבנת הון דרך בתי הקזינו של קולומביה הבריטית – מקור: ועדת החקירה של קולן לגבי הלבנת הון בקולומביה הבריטית.

ניצול אסטרטגי של חולשות רגולטוריות

היכולת של מודל ונקובר להתמיד בכל תחומי שיפוט נובעת במידה רבה מליקויים רגולטוריים ומנגנוני אכיפה לא עקביים . מספר חולשות מרכזיות נוצלו באופן שיטתי כדי להקל על פשיעה פיננסית בקנה מידה גדול:

- פיקוח לקוי על קזינו: תחומי שיפוט רבים חסרים דרישות בדיקת נאותות מחמירות לעסקאות גבוהות, מה שמאפשר לסינדיקטים של פשע מאורגן לפעול בתוך תוכניות משחקי VIP עם בדיקה מינימלית.

- היעדר שיתוף פעולה בין תחומי: האופי הטרנס-לאומי של מודל ונקובר מסבך את מאמצי האכיפה, שכן פעולות הלבנה רבות כוללות עסקאות פיננסיות המשתרעות על פני מספר סביבות רגולטוריות.

- פטורים מתקנות AML: מספר תחומי שיפוט בדרום מזרח אסיה, כולל קמבודיה והפיליפינים , פטרו בעבר בתי קזינו מחובות דיווח נגד הלבנת הון, מה שיצר קרקע פורייה לפעילות פיננסית בלתי חוקית.

- ניצול מתווכים פיננסיים: מפעילי זבל ומנחי בנקאות מחתרתיים פועלים כמתווכים בין בתי קזינו ומממנים בלתי חוקיים, ומבודדים מלביני הון מחשיפה ישירה למוסדות פיננסיים.

הדחיפות של תגובה רגולטורית גלובלית

ההתמדה וההתרחבות של מודל ונקובר מדגישים את הצורך הקריטי למסגרת רגולטורית גלובלית המסוגלת להתמודד עם פשיעה פיננסית חוצה לאומית . הרשויות חייבות ליישם אמצעים מחמירים של ציות ל-AML, הסכמי שיתוף מודיעין חוצי גבולות ומערכות משופרות לניטור עסקאות כדי לזהות ולשבש זרימות כספיות בלתי חוקיות. בדיקה משופרת של פעולות זבל בקזינו, רשתות בנקאיות תת-קרקעיות ושיטות הלבנה מבוססות מטבעות קריפטוגרפיים חיונית בהפחתת הסיכון המתמשך הנשקף ממודלים של פשיעה פיננסית מתוחכמים אלה.

ללא תגובה נחרצת ומתואמת, מודל ונקובר ימשיך להתפתח, תוך הטמעה נוספת בתוך התשתית הפיננסית העולמית ויאפשר למפעלים פליליים לפעול ללא עונש. על הקהילה הבינלאומית לפעול בנחישות כדי לפרק את המנגנונים המקיימים את רשת ההלבנה הטרנס-לאומית העצומה הזו לפני שהיא תתבצר לצמיתות במערכות הפיננסיות של העולם.

הארכיטקטורה הדיגיטלית של פשע פיננסי: שילובה של קבוצת Suncity עם רשתות הלבנת מטבעות קריפטופ ו-FUNNULL

ההתכנסות של תשתיות פיננסיות דיגיטליות, סינדיקטים של הימורים בלתי חוקיים ומנגנוני הלבנה מבוססי בלוקצ’יין הולידו מערכת אקולוגית מתקדמת של פשע פיננסי חוצה לאומי. בליבה של תופעה זו טמון הקשר המשולב עמוק בין Suncity Group, רשת אספקת התוכן של FUNNULL (CDN), והשימוש המתרחב ב-Tether (USDT) להלבנת הון חוצה גבולות. ניתוח משפטי חשף מבנה מתוזמר היטב המקשר בין פעולות הימורים מקוונים לא חוקיים, רשתות אתרים התומכות באלגוריתם תחום (DGA) ופלטפורמות תשלום מבוססות מטבעות קריפטוגרפיים. המטריצה הפיננסית המתפתחת הזו מאפשרת לסינדיקטים של פשע מאורגן לטשטש הכנסות בלתי חוקיות תוך מינוף התשתית הדיגיטלית הגמישה של FUNNULL להתמדה תפעולית.

דיווחים מודיעיניים אחרונים מאשרים שהתשתית הדיגיטלית של Suncity Group לבדה אחראית ליותר מ-6,500 שמות מארחים שנוצרו ב-DGA , נתון המצביע על מנגנון אוטומטי מאוד וניתן להרחבה להפעלה ותחזוקה של אתרי הימורים לא חוקיים והונאות פיננסיות. אחד הממצאים המרכזיים בחקירה זו הוא נוכחותם של תחומים משניים משובצים בארכיטקטורה של פלטפורמות ההימורים הללו. ניתוח של דומיין ידוע הקשור ל-Suncity – t25556[.]com – חשף את נוכחותו של מנגנון הפניה נסתר המפנה משתמשים דרך threevip[.]cc/?u=6289[.]com , מה שמוביל בסופו של דבר ל -15991t[.]com/ , המשמש כצבירת הימורים למספר מראה פעיל.

אחד המרכיבים הקריטיים ביותר בתשתית זו הוא השילוב שלה עם מאגרי GitHub המכילים קוד מקור עבור מאות יישומי הימורים חשודים , כולל מותגים מרובים שנצפו פועלים דרך FUNNULL. גילוי זה מצביע על כך שרבים מאתרי ההימורים ברשת זו נגזרו מתבנית משותפת או שפותחו על ידי אותה ישות . המאגרים, המתארחים תחת משתמש GitHub “xianludh”, מכילים תבניות המתייחסות למותגים המקושרים ישירות לתשתית ההימורים של Suncity. למרות היותו זמין לציבור במשך יותר משלוש שנים, בסיס קוד זה ממשיך להיות רלוונטי, דבר המצביע על מאמץ מתמשך לשכלל ולפרוס אתרי הימורים באמצעות CDN של FUNNULL.

בדיקה משפטית של שדה helper_link באתרי Suncity המתארחים ב-FUNNULL מספקת עדות ישירה לקשרים בין פעולות אלו לבין מאגרים מבוססי GitHub. מאגר כזה מכיל סקריפטים ותבניות חזיתיות לאתרי אינטרנט המשקפים פעולות הימורים ידועות של קבוצת Suncity. המאגר ב- github[.]com/xianludh/xianlu/tree/master/xiufu/741 מארח תצורות ואלמנטים שלמרות שאינם זהים לאתרי Suncity הפעילים כעת, נראה כי הם מבשרים לגרסאות חדשות יותר של פורטלי הימורים בלתי חוקיים.

ניתוח נוסף של תשתית הרשת חשף נקודת ציר קריטית: דומיין aensnn[.]com , המתארח ב -137.220.202[.]236 , כתובת IP מאושרת FUNNULL CDN. תחום זה מקושר ישירות לרשת פעילה מבוססת טלגרם להלבנת תשלומים המכונה פנימית “跑分” (מתורגם כ”תשלומי רשת” או “העברת כספים”). מונח זה נמצא בשימוש נרחב ברשתות פיננסיות תת-קרקעיות כדי להתייחס לפעולות הלבנת הון פליליות. בתוך מאגר xianludh GitHub הוטבעה קבוצה של קישורי הזמנות לטלגרם וכתובת דואר אלקטרוני ששימשה לתיאום:

- t[.]me/TX_6688

- t[.]me/TX_8988

- t[.]me/xxcc01

- t[.]me/daivip88

- t[.]me/Huawei_0

- gushi083@gmail[.]com

מבט מקרוב על ערוצי הטלגרם הללו גילה רשת של מנחים פיננסיים מתואמים המקדמים באופן פעיל עסקאות Tether הקשורות להימורים, מנגנון ראשוני להלבנת כספים בלתי חוקיים. תרגום הודעות פנימיות מקבוצות אלו סיפק תובנה נוספת לגבי המבנה התפעולי שלהן, ואישר את תפקידן כמתווכים לעסקאות קריפטו בנפח גבוה המאפשרות הלבנת הון באמצעות בתי קזינו מקוונים.

תפקידו של Tether ברשת ההלבנה הפיננסית של Suncity-FUNNULL

Tether (USDT) התגלה כנכס הדיגיטלי המועדף להלבנת הכנסות מרשתות הימורים בלתי חוקיות בשל יציבות המחירים, הנזילות הגבוהה והשילוב עם מערכות אקולוגיות פיננסיות תת-קרקעיות . אנליסטים שבדקו אתרי הימורים מגובים ב-FUNNULL ציינו כי רוב הפלטפורמות כוללות באופן בולט מנגנוני הפקדה של USDT , המעודדים משתמשים לעבד עסקאות דרך שערים של מטבעות קריפטוגרפיים ולא ערוצי פיאט מסורתיים .

מגמה זו אינה מקרית אלא חלק מאסטרטגיה מחושבת למינוף האופי הפסאודו-אנונימי של מטבעות יציבים כדי לעקוף בדיקה רגולטורית. השילוב של מסילות עסקאות מבוססות Tether באקו- סיסטם ההימורים של Suncity ניכר בחומרי קידום מכירות המופצים ברשתות העברת כספים של טלגרם, המפרסמות שירותים פיננסיים המאפשרים עסקאות קריפטו בכמויות גדולות, תוך עקיפת דרישות הכרת הלקוח שלך (KYC) הנאכפות על ידי חילופים לגיטימיים.

תצפיות מפתח כוללות:

- תוכניות הפקדה מבוססות Tether: אתרי הימורים רבים של Suncity המתארחים ב-FUNNULL מקדמים במפורש USDT כשיטת ההפקדה והמשיכה העיקרית, ומצמצמים את המעקב והפיקוח הרגולטורי.

- שימוש במנחי טלגרם ברשת: עסקאות מתואמות באמצעות ערוצי טלגרם המחברים בין משתמשים למתווכים המציעים שירותי המרת קריפטו למזומן, ומאפשרים למשוך הכנסות בלתי חוקיות במטבע פיאט ללא זיהוי.

- הלבנה חוצת גבולות באמצעות שירותי ערבוב מטבעות קריפטוגרפיים: על ידי מינוף פרוטוקולי ערבוב ועסקאות ארנק שכבות , רשתות פליליות מסתירות ביעילות את המקור והיעד של כספים בלתי חוקיים.

הודעת קידום מכירות קריטית מערוץ הטלגרם t[.]me/TX_6688_i , מתורגמת ממנדרין, מאשרת את המתודולוגיה של המבצע:

“Cheng Zhao Bank Card Running Sub Team – גייס בכנות שותפים להפעלת תת-פרויקטים. ברוכים הבאים אנשים וצוותים לשיתוף פעולה. פעולות פשוטות, יציבות לטווח ארוך ורווחים ברי קיימא! אנו תומכים בסיוע בהפקדות לעסקאות מאובטחות ובנפח גדול.”

בין המותגים הקשורים לקידום רשת זו היו:

- מקאו ג’ינשה

- מקאו פורטוגזית חדשה

- ונציאני

- כֶּתֶר

- גם סאן סיטי

- מקאו פריזאי

- BET365

- ספורט בינגו

רישומים אלה עולים בקנה אחד עם פעולות הימורים שזוהו בעבר ב-FUNNULL , ומחזקות עוד יותר את הקשר שלהן עם רשתות פיננסיות חוצות-לאומיות בסיכון גבוה.

אתגרים רגולטוריים והתמדה של רשתות הלבנה דיגיטלית

הפעולה המתמשכת של רשתות הפשע הפיננסי הללו מדגישה אתגרי אכיפה משמעותיים העומדים בפני הרגולטורים. למרות הלחץ העולמי הגובר על בורסות מטבעות קריפטוגרפיים לאכוף אמצעי KYC מחמירים יותר , רשתות הימורים בלתי חוקיות ממשיכות לנצל מערכות אקולוגיות של stablecoin כדי לבצע עסקאות בעלות ערך גבוה ללא פיקוח .

קיומם של מנחים פיננסיים המוטמעים בתוך GitHub, Telegram ופלטפורמות מסחר במטבעות קריפטוגרפיים משקף את הביזור ההולך וגובר של פעולות פשיעה פיננסית , מה שהופך את מאמצי האכיפה למורכבים יותר ויותר. פעולות הסרה המכוונות לדומיינים בודדים או כתובות בלוקצ’יין נותרות לא יעילות, מכיוון שתשתיות חדשות נפרסות מחדש במהירות באמצעות בסיסי קוד קיימים המאוחסנים במאגרים כמו אלה המקושרים ל-xianludh .

הצורך בפעולת אכיפה מתואמת

שיבוש תשתית ההלבנה הפיננסית של FUNNULL-Suncity דורשת גישה רב-כיוונית , הכוללת:

- מיקוד לרשתות תשלומים מבוססות בלוקצ’יין – הרגולטורים חייבים לאכוף מנגנוני מעקב חובה עבור USDT ועסקאות stablecoin אחרות הקשורות לפעולות הימורים בסיכון גבוה.

- פירוק ספקי תשתית דיגיטלית – ספקי שירות, כולל FUNNULL, חייבים להיות אחראים על כך שהם מסייעים ביודעין לרשתות פיננסיות בלתי חוקיות.

- ניטור ואכיפת תאימות על מאגרי GitHub – אסור לאפשר לשחקנים עבריינים לאחסן ולהפיץ תבניות הימורים בלתי חוקיים באמצעות פלטפורמות נגישות לציבור.

- שיפור שיתוף המודיעין בין סוכנויות רגולטוריות – שיתוף פעולה חוצה גבולות בין יחידות פשיעה פיננסית הוא קריטי לפירוק רשתות הלבנה בינלאומיות.

ללא התערבות רגולטורית מיידית, המיזוג של תשתית CDN, פלטפורמות הימורים בלתי חוקיים ורשתות להעברת כספים של מטבעות קריפטוגרפיים ימשיך לתדלק את הפשיעה הפיננסית העולמית בהיקף חסר תקדים. הקשר FUNNULL-Suncity מייצג פרדיגמה חדשה בפעולות הלבנה דיגיטלית – כזו המחייבת ניתוח פורנזי מתקדם, שיתוף מודיעין חוצה גבולות ופעולות משפטיות אגרסיביות לשיבוש.

הניצול הדיגיטלי של הימורים מקוונים: צינור להלבנת הון ופשע פיננסי חוצה לאומי

השילוב של מכשירים פיננסיים דיגיטליים בתעשיית ההימורים העולמית הפך את בתי הקזינו המקוונים לאחד מערוצי הפשע הפיננסי המתוחכמים והקשים ביותר לפיקוח. מנוצלות על ידי רשתות פשע מאורגן, פלטפורמות הימורים מקוונות משמשות כעת כצמתים מרכזיים במערכות בנקאות תת-קרקעיות, ומאפשרות הלבנת הון בקנה מידה גדול, זרימות פיננסיות בלתי ניתנות לאיתור והתחמקות רגולטורית שיטתית. האופי המתפתח של פעולות אלה, במיוחד בתחומי שיפוט עם פיקוח פיננסי חלש, יצר סביבה שבה שחקנים בלתי חוקיים יכולים לעקוף את הפיקוח הקונבנציונלי נגד הלבנת הון (AML), לטשטש את מקורם של רווחים פליליים ולשלב בצורה חלקה כספים בלתי חוקיים בכלכלה הפורמלית.

נקודת התורפה העיקרית של פלטפורמות הימורים מקוונות טמונה באנונימיות ובאופי אי-פנים אל פנים של עסקאות, מה שמאפשר למפעלים פליליים לתמרן חשבונות לפשיעה פיננסית ללא בדיקה ישירה. בניגוד למוסדות פיננסיים מסורתיים, אשר אוכפים פרוטוקולי KYC (הכר את הלקוח שלך) מחמירים ואמצעי בדיקת נאותות, בתי קזינו מקוונים פועלים תחת מסגרות רגולטוריות מפוצלות ביותר שלעתים קרובות חסרות מנגנוני ציות אחידים , במיוחד בתחומי שיפוט בסיכון גבוה. פער רגולטורי זה הקל על הרחבת ההימורים המקוונים כצינור הלבנה מועדף עבור רשתות בלתי חוקיות , כאשר מספר גדל והולך של פלטפורמות נשלטות באופן ישיר או עקיף על ידי ישויות פליליות.

ניצול הימורים מקוונים להלבנת הון בינלאומית

חקירות על פעילויות פיננסיות בלתי חוקיות הקשורות לבתי קזינו מקוונים חושפות מגוון מתודולוגיות המופעלות על ידי סינדיקטים של פשע מאורגן כדי להלבין כסף ולעקוף תקנות פיננסיות. טקטיקות אלו כוללות:

- עסקאות של צד שלישי והעברות חשבונות : רשתות פליליות מנצלות פלטפורמות הימורים מקוונות על ידי הפקדת כספים דרך חשבון אחד ומשיכת כספים דרך אחר, ולמעשה משכבת עסקאות כדי לטשטש את מקור הכסף הבלתי חוקי. שיטה זו משמשת בדרך כלל לתשלומי סחר בסמים, עסקאות שוחד ותוכניות העלמת מס.

- הימורים ככיסוי לעסקאות לא חוקיות : קבוצות פשע מאורגן מסוימות מינפו נקודות הימורים במשחק וזיכוי הימורים כאמצעי עסקאות חלופי. על ידי שימוש בפלטפורמות הימורים מקוונות כמבנים בנקאיים לא פורמליים, שחקנים בלתי חוקיים יכולים לרכוש ולסחור בנכסים וירטואליים – החל משבבי קזינו דיגיטליים ועד פריטי יוקרה – מבלי להפעיל פיקוח על AML.

- סיווג שגוי של תשלומים וקידוד שגוי של עסקאות : סינדיקטים פליליים עוסקים בהלבנת עסקאות על ידי סיווג שגוי בכוונה של תשלומי הימורים. לדוגמה, עסקאות קזינו מקוונות עשויות להופיע בדוחות הכספיים כרכישות של מסחר אלקטרוני, לטשטש את הטבע האמיתי של העסקה ולהפחית את הסבירות לזיהוי רגולטורי.

- הימורים קריפטו והלבנת מטבעות דיגיטליים : עלייתן של פלטפורמות הימורים קריפטו לא מפוקחים החמירה את סיכוני הפשיעה הפיננסית, כאשר Tether (USDT) ומטבעות יציבים אחרים משמשים כדי לעקוף מגבלות בנקאיות. פלטפורמות אלו מאפשרות לבצע עסקאות בעלות ערך גבוה עם פיקוח מינימלי או ללא פיקוח על AML, מה שמקל על הלבנת הון והעלמת מס בקנה מידה גדול .

- חשבונות שמירה בטוחים לאחסון כסף : נמצא כי פלטפורמות הימורים לא מוסדרות בדרום מזרח אסיה מספקות לשחקנים פליליים חשבונות דיגיטליים שמתפקדים כמאגרים בנקאיים תת קרקעיים. חשבונות אלה מאפשרים לגופים בלתי חוקיים לאחסן סכומי כסף גדולים במסווה של יתרות שחקנים, ולמעשה להסתיר נכסים מרשויות פיננסיות.

- הימורי Proxy Live-Dealer והלבנת הון בחדרי VIP : בתחומי שיפוט בסיכון גבוה כגון קמבודיה, מיאנמר והפיליפינים, שירותי הימורי Proxy פועלים ללא פיקוח רגולטורי. פלטפורמות אלו מאפשרות לצדדים שלישיים לא מזוהים להמר בשמם של מהמרים בעלי ערך גבוה, תוך יצירת פרצה להלבנת הכנסות בלתי חוקיות באמצעות פעילויות הימורים בקזינו.

ליקויים מבניים במסגרות תאימות להימורים מקוונים

אחד המאפשרים העיקריים של הלבנת הון מבוססת הימורים מקוונים הוא המחסור החמור באכיפת AML סטנדרטית בתחומי שיפוט. רשויות הרגולציה באסיה, באוקיינוס השקט ובחלקים מסוימים באירופה נאבקו בעקביות לאכוף מנגנוני פיקוח יעילים, המאפשרים לשחקנים בלתי חוקיים לנצל פערים בממשל הפיננסי. הליקויים העיקריים כוללים:

- מקור לא הולם לאימות כספים : פגיעות קריטית בתעשיית ההימורים המקוונים היא היעדר מנגנוני מעקב אחר עסקאות כדי לאמת את מקור הכספים שהופקדו. ארגונים פליליים מנצלים את הפרצה הזו כדי להעביר הכנסות מהונאות סייבר, סחר בסמים ותשלומי כופר לבתי קזינו מקוונים.

- חדירת תעשיית ההימורים על ידי פשע מאורגן : סוכנויות אכיפת חוק דיווחו כי מספר רב של מפעילי קזינו מקוונים מקושרים ישירות לסינדיקטים פליליים , לרבות אלה המזוהים עם סחר בבני אדם ורשתות פיננסיות בלתי חוקיות. פלטפורמות עם תווית לבנה וספקי שירותי הימורים דיגיטליים משמשים לעתים קרובות כצינורות פיננסיים עבור קבוצות אלה, ומחזקים עוד יותר את הפשיעה הפיננסית בתעשייה.

- אכיפה רגולטורית מפוצלת והיעדר פיקוח חוצה גבולות : מפעילי הימורים מקוונים רבים פועלים תחת משטרי רישוי בים המטילים מעט או לא חובות AML. בתחומי שיפוט כמו קוראסאו, איי הבתולה הבריטיים, ונואטו, בתי קזינו מקוונים ממשיכים לפעול עם דרישות דיווח מוגבלות, מה שמאפשר לשחקנים לא חוקיים לנצל אנונימיות פיננסית.

בתי קזינו מקוונים עם תווית לבנה: הרחבת השליטה הפלילית

אתגר מרכזי במאבק בפשיעה הפיננסית במגזר ההימורים המקוונים הוא התפשטותם של ספקי שירותי הימורים בעלי תווית לבנה . גופים אלה מאפשרים למפעילים לא מפוקחים להקים בתי קזינו מקוונים פונקציונליים במלואם מבלי לדרוש מומחיות ישירה או אישורים רגולטוריים . על ידי מיקור חוץ של תוכנה, עיבוד תשלומים וניהול תפעולי, ספקי תווית לבנה אפשרו את התפשטות המהירה של פעולות הימורים בלתי חוקיים, מה שהקשה יותר ויותר על הרגולטורים הפיננסיים להתחקות אחר בעלות ואחריות.

החששות העיקריים הקשורים לפלטפורמות תווית לבן כוללות:

- פעולות פליליות מבוזרות : מודל התווית הלבנה מאפשר לארגוני פשע מרובים לפעול תחת מטריית רישוי אחת תוך שמירה על מבנה פיננסי מבוזר שמגן על פעילויות בלתי חוקיות מפיקוח.

- ארביטראז’ רישוי חוצה גבולות : בתי קזינו הקשורים בפלילים משתמשים בשירותי תווית לבנה כדי לרכוש רישיונות משחקים מחוץ לחוף, מה שמעניק להם מראית עין של לגיטימיות תוך עקיפת בדיקת AML.

- השתייכות לספורט מקצועי ופרסום דיגיטלי : מפעילי תווית לבנה לא מפוקחים נצפו נותנים חסות לליגות ספורט גדולות ומפרסמות בפלטפורמות מיינסטרים, תוך מתן לגיטימציה נוספת לרשתות הימורים אסורות תוך הרחבת טווח ההגעה שלהן.

- קשרי פשעי סייבר וסחר בבני אדם : מספר מקרים מתועדים קשרו פעולות הימורים עם תווית לבנה למזימות הונאת סייבר, סינדיקטים של סחר בבני אדם ומפעלי הלבנה פיננסית בקנה מידה גדול .

תפקידם של מוסדות פיננסיים ורשויות פיקוח

כדי להילחם בסיכונים ההולכים וגדלים הנשקפים מפשע פיננסי מבוסס הימורים מקוונים, מוסדות פיננסיים וסוכנויות רגולטוריות חייבים לנקוט באמצעי אכיפה אגרסיביים יותר. ההמלצות העיקריות כוללות:

- ניטור עסקאות חובה עבור תשלומי הימורים מקוונים : מוסדות פיננסיים צריכים ליישם ניתוח עסקאות מונע בינה מלאכותית המסוגלת לזהות פעילות פיננסית חריגה הקשורה להימורים.

- דרישות חשיפה משופרת של בעלות מועילה : מפעילי קזינו בעלי תווית לבנה חייבים להידרש לחשוף מבני בעלות והסדרי רישוי לגופים רגולטוריים בינלאומיים.

- שיתוף פעולה חוצה גבולות מוגבר בין יחידות מודיעין פיננסי (FIUs) : ממשלות חייבות ליצור הסכמי שיתוף מודיעין חזקים יותר כדי לעקוב אחר זרימות פיננסיות הקשורות להימורים בלתי חוקיים על פני מספר תחומי שיפוט.

- פיקוח קפדני על הימורים קריפטו ועסקאות נכסים דיגיטליים : בורסות המאפשרות עסקאות עבור הפקדות קריפטו הקשורות להימורים חייבות לאכוף אמצעים מחמירים יותר של AML ומניעת הונאה.

- רשימה שחורה ותפיסת דומיינים של מפעילי הימורים בלתי חוקיים : הרשויות צריכות לתאם מאמצים גלובליים לזהות, רשימה שחורה ולתפוס דומיינים המופעלים על ידי בתי קזינו מקוונים ללא רישיון בסיכון גבוה .

מגזר ההימורים המקוונים התפתח לאחת מתשתיות הפשע הפיננסי המורכבות והמנוצלות ביותר בעידן המודרני , המשמשת כצינור ראשוני להלבנת הון בקנה מידה גדול, בנקאות תת קרקעית והונאה פיננסית . האופי הדיגיטלי של המערכת האקולוגית הזו, בשילוב עם אכיפה רגולטורית מקוטעת, אפשרו לרשתות פליליות לפעול ללא עונש , מה שהופך את אמצעי ה-AML המסורתיים לבלתי יעילים יותר ויותר. ללא תגובה מתואמת, מרובת שיפוטיות , הניצול המתמשך של פלטפורמות הימורים מקוונות לפשיעה פיננסית יימשך, ותטמיע עוד יותר זרימות כסף בלתי חוקיות בתוך הכלכלה העולמית. התערבות רגולטורית מיידית, בשילוב עם מעקב פיננסי פורנזי מתקדם ומסגרות ציות מחוזקות , חיונית לפירוק המנגנונים הפיננסיים המאפשרים רשתות הלבנה מקוונות מבוססות קזינו.

הלבנת הון משולבת במטבעות קריפטו: עליית הנקודות בהפעלת סינדיקטים ורשתות Motorcade

הגידול האקספוננציאלי של אימוץ מטבעות קריפטוגרפיים, יחד עם הטרנספורמציה הדיגיטלית של רשתות פיננסיות בלתי חוקיות, זירזו את עלייתם של מנגנוני בנקאות תת-קרקעיים מתוחכמים המאפשרים הלבנת הון בקנה מידה גדול ברחבי מזרח ודרום מזרח אסיה. ההצטלבות של פיננסים דיגיטליים, אנונימיות בלוקצ’יין ופלטפורמות הימורים מקוונות הולידו נקודות המפעילים סינדיקטים (跑分), רשתות שיירות קריפטוגרפיות (車隊), ותשתיות הלבנה מהירות , המאפשרות לפשע מאורגן חוצה-לאומי לטשטש רווחים בלתי חוקיים ביעילות שאין שני לה.

הערכות מודיעין פיננסי אחרונות מעריכות שלפחות חמישה מיליון אנשים משתתפים במערכות אקולוגיות פיננסיות תת-קרקעיות אלו, עם זרימת הון בלתי חוקית מצטברת העולה על 157 מיליארד דולר , המיוחסת בעיקר להימורים מקוונים בלתי חוקיים, הונאות סייבר וסחר בסמים . הופעתם של המבנים הפיננסיים המורכבים הללו, שנועדו לעקוף צעדים מסורתיים נגד הלבנת הון (AML), מציבה אתגר חסר תקדים לרשויות אכיפת החוק ולרגולטורים פיננסיים ברחבי העולם.

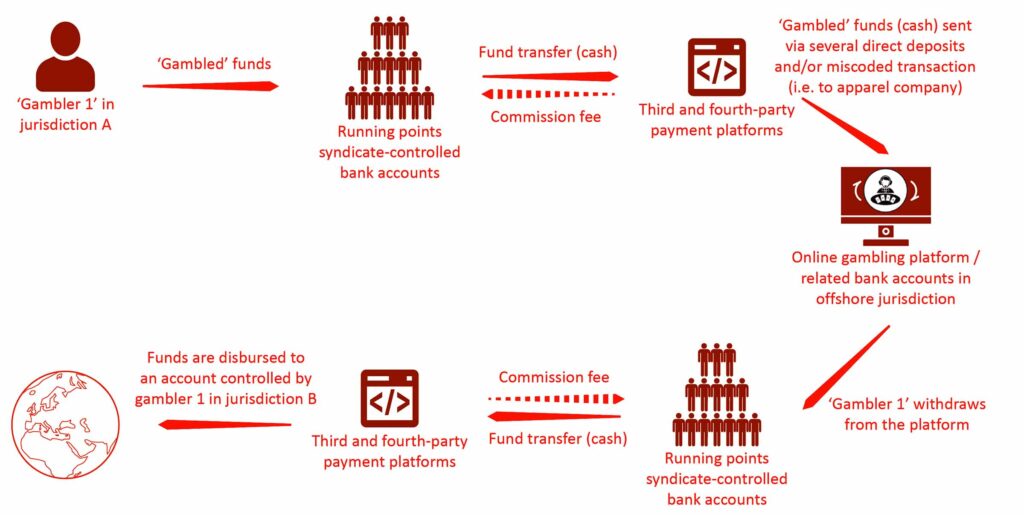

איור: מודל נקודות ריצה מפושט להקלת הימורים מקוונים והלבנת הון

מקור: הרחבה בהתבסס על מידע שפורסם על ידי רשויות אכיפת החוק והמודיעין הפיננסי בסין.

ההתפתחות של נקודות הפעלת סינדיקטים: רשת הלבנה מבוזרת

נקודות המנהלות סינדיקטים, המכונה לעתים קרובות “נמלים זזות” (跑分) בשל האופי התפעולי המבוזר שלהן, ממלאות תפקיד מרכזי בערפול זרימות כספיות בלתי חוקיות. רשתות אלו פועלות כצינורות פיננסיים מעבירים , ומעבירות כספים בלתי חוקיים על פני רשת עצומה של חשבונות בנק, חילופי מטבעות קריפטוגרפיים ובתי קזינו מקוונים , תוך שבירה שיטתית של שבילי עסקאות כדי להתחמק מגילוי.

מבנה הליבה של סינדיקט ריצת נקודות מאופיין ב:

- גיוס המוני של פרדות פיננסיות : קבוצות פשע מאורגן מגייסות באגרסיביות יחידים, במיוחד צעירים ומובטלים ברחבי מזרח ודרום מזרח אסיה, כדי להלוות את חשבונות הבנק שלהם לצורך ריבוד עסקאות.

- העברות בתדירות גבוהה : כספים עוברים במהירות דרך חשבונות מרובים, ויוצרים רשת מורכבת של עסקאות פיננסיות שמסתירה למעשה את מקור הכספים.

- אינטגרציה עם בתי קזינו מקוונים : על ידי העברת הכנסות בלתי חוקיות דרך פלטפורמות הימורים דיגיטליות , פושעים יכולים “ללבן” כספים אסורים על ידי יצירת זכיות בהימורים, ולגיטימציה נוספת להכנסות.

- שימוש במעבדי תשלומים של צד שלישי ורביעי : רבות מהפעולות הללו ממנפות מתווכים פיננסיים לא מסורתיים , כולל חילופי מטבעות קריפטוגרפיים בלתי מוסדרים ושערי תשלום, כדי להקל על העברות חוצות גבולות עם פיקוח מינימלי.

חקירות של אכיפת החוק על מבצע שבירת השרשרת בסין חשפו את השימוש הנרחב בנקודות שמריצות סינדיקטים כדי לאפשר תשלומים לא חוקיים בהימורים מקוונים, מה שמחמיר את פגיעות הפשיעה הפיננסית בכלכלות דיגיטליות אזוריות.

רשתות Motorcade והלבנת מטבעות קריפטו במהירות גבוהה

הופעתם של רשתות שיירות קריפטוגרפיות (車隊) חוללה מהפכה בפעולות הלבנה במהירות גבוהה , ויצרה בורסות Tether תת-קרקעיות (USDT) יעילות במיוחד המאפשרות לפושעים להמיר מטבע פיאט אסור לנכסים דיגיטליים עם ביצוע כמעט מיידי.

רשתות אלו פועלות באמצעות מבנה מדורג:

- שכבה 1 – מפעילים חזיתיים בסיכון גבוה: אנשים בחזית שרשרת ההלבנה מסייעים בעסקאות בסיכון הגבוה ביותר, ולעתים קרובות מפרסמים את השירותים שלהם בקבוצות טלגרם, פייסבוק ו-TikTok תחת מודעות “היווצרות שיירה”.

- שכבה 2 – מרכזי הלבנת הון מתואמים: פעולות ריכוזיות אלו מחלקות כספים בלתי חוקיים בקנה מידה גדול באמצעות מספר בורסות מטבעות קריפטוגרפיים בלתי מוסדרים , תוך צמצום החשיפה על ידי פיצול עסקאות למנות קטנות יותר.

- שכבה 3 – רשתות מזומנים חוצות גבולות: לאחר שהלבנת מטבעות קריפטוגרפיים בהצלחה, הכספים מוכנסים מחדש לכלכלה באמצעות חלפני כספים תת-קרקעיים , סוחרים בסיכון גבוה ללא מרשם (OTC) וספקי שירותים פיננסיים שאינם עומדים בדרישות.

צוותי Motorcade מתמחים בתנועה פיננסית בנפח גבוה , ומעבדים עסקאות לא חוקיות בקנה מידה גדול מעבר לגבולות עם עמלות שנעות בין 20% ל-40% בהתאם לרמת הסיכון. מידע מודיעיני שהתקבל מסוכנויות אכיפת חוק אזוריות מצביע על כך שהצוותים הללו משתפים פעולה עם בתי קזינו מקוונים קטנים יותר, ומטמיעים עוד יותר את הפעילות הפיננסית הבלתי חוקית שלהם בכלכלה המחתרתית הרחבה יותר.

האיסור על מטבעות קריפטו של סין והגירה של רשתות הלבנה

בתגובה לשימוש ההולך וגובר במנגנוני הלבנה משולבי מטבעות קריפטוגרפיים , ממשלת סין חוקקה איסור מקיף על עסקאות, מסחר וכרייה במטבעות קריפטוגרפיים בשנת 2021. איסור זה זירז את העברת תשתיות הלבנה דיגיטליות לתחומי שיפוט עם פיקוח חלש יותר בדרום אירופה ומזרח אמריקה, כולל דרום אירופה ומזרח אמריקה.

ההשלכות העיקריות של הגירה זו כוללות:

- עלייה בחילופי מטבעות קריפטופ לא מפוקחים: מוקדי הלבנה הופיעו בקמבודיה, מיאנמר והפיליפינים , שם מסגרות AML חלשות מאפשרות המרות USDT-fiat בקנה מידה גדול.

- הרחבה מהירה של תוכניות ההלבנה המשולבות בהימורים מקוונים: זבל אלקטרוני ובתי קזינו דיגיטליים ממשיכים לאפשר עסקאות במטבעות קריפטוגרפיים בתדירות גבוהה , ומאפשרים לשחקנים בלתי חוקיים להצדיק כספים כזכייה לגיטימית בהימורים.

- עלייה בהונאת זהות סינתטית וגיוס פרדות כסף: כדי לנטרל אמצעים משופרים של AML, פושעים הגבירו את השימוש בזהויות סינתטיות וזייפו תיעוד KYC כדי ליצור חשבונות פיננסיים הונאה.

חברות ניתוח בלוקצ’יין מעריכות שפחות מ -1% מכל העסקאות במטבעות קריפטוגרפיים אינן חוקיות במפורש ; עם זאת, מומחים מזהירים כי נתון זה ממעיט במידה ניכרת את היקף הפשיעה הפיננסית בשל פערי ייחוס מסיביים, ערפול נתונים מכוון על ידי בורסות קריפטו ושיטות מסחר נרחבות בשטיפה .

הלבנת הון המבוססת על מטבעות קריפטו ואתגרים רגולטוריים

השילוב של מטבעות קריפטוגרפיים במסגרות הלבנת הון חוצות-לאומיות עוקב אחר מודל שילוב-שכבות-מיקום שונה , תוך מינוף אנונימיות בלוקצ’יין כדי לעקוף בקרות פיננסיות מסורתיות. תכונות מפתח כוללות:

- ביטול סיכוני מיקום מסורתיים: בניגוד להלבנה מבוססת פיאט, שבה כספים בלתי חוקיים חייבים להיכנס תחילה למערכת הפיננסית, מטבעות קריפטוגרפיים מאפשרים תנועה ישירה ללא צורך במתווכים.

- אוטומציה המונית של עסקאות שכבות: רשתות פליליות פורסות אוטומציה חכמה מונעת חוזים , ומבצעות אלפי מיקרו-עסקאות בעלות כמעט אפסית.

- ניצול נכסים דיגיטליים נדיפים: בעוד ש-USDT נותר כלי ההלבנה העיקרי, פושעים מנצלים גם מטבעות קריפטוגרפיים בעלי תנודתיות גבוהה כדי להצדיק רווחים כספיים גדולים ובלתי מוסברים.

תפקידן של פלטפורמות הימורים מקוונות בהלבנת מטבעות קריפטו

פלטפורמות הימורים מקוונות הפכו לכלי עיקרי להלבנת רווחים שמקורם במטבעות קריפטוגרפיים, ותורמים להתרחבות המהירה של כלכלות דיגיטליות בלתי חוקיות. כוח המשימה לפעולות פיננסיות (FATF) סימן שני תרחישים ראשוניים של דגל אדום:

- עסקאות נכסים וירטואליים המקושרים לפלטפורמות הימורים חשודות : כספים שמקורם בכתובות בלוקצ’יין בסיכון גבוה עם חשיפה לאתרי הימורים לא חוקיים ידועים.

- שימוש בהפקדות ומשיכות קריפטו לקזינו : רשתות פליליות מנצלות בתי קזינו מקוונים כדי לאפשר אינטגרציה פיננסית פסאודו-לגיטימית , ומטשטשות עסקאות מטבע קריפטוגרפי בלתי חוקיות במסגרת פעילויות הימורים מפוברקות.

ההתרחבות המתמשכת של פעולות ההלבנה הדיגיטלית באמצעות בתי קזינו מקוונים וצינורות פיננסיים המשולבים במטבעות קריפטוגרפיים מדגישה את הצורך הדחוף בניתוח פיננסי פורנזי מתקדם והתערבויות רגולטוריות משופרות .

מניעת הלבנת הון המאפשרת מטבעות קריפטו

התמודדות עם עליית הנקודות שמריצות סינדיקטים, רשתות שיירות ותוכניות הלבנה מבוססות הימורים מקוונים דורשת תגובה מתואמת, רב-תחומית . אמצעים אסטרטגיים מרכזיים כוללים:

- תאימות AML חובה עבור חילופי מטבעות קריפטו : הגברת הפיקוח הרגולטורי על פלטפורמות מסחר ללא מרשם (OTC) ופלטפורמות מסחר עמית לעמית (P2P) כדי למנוע המרות פיאט-קריפטו בלתי מוסדרות.

- זיהוי פלילי מתקדם של בלוקצ’יין ושיתוף מודיעין חוצה גבולות : ממשלות חייבות לשתף פעולה כדי לשפר את המעקב בזמן אמת אחר עסקאות בלוקצ’יין בסיכון גבוה .

- רשימה שחורה ושיבוש של פלטפורמות הימורים מקוונים לא חוקיים : סוכנויות רגולטוריות צריכות לתעדף פעולות הסרה המכוונות לבתי קזינו דיגיטליים ללא רישיון הקשורים להלבנת מטבעות קריפטוגרפיים.

- ניטור משופר של מדיה חברתית ורשתות גיוס פיננסיות תת-קרקעיות : הרשויות חייבות למקד באופן יזום למוקדי גיוס של Telegram, Facebook ו-TikTok המשמשים סינדיקטים של הלבנת הון.

אי יישום אמצעים אלה יאפשר לרשתות פשיעה פיננסית מבוססות מטבעות קריפטוגרפיים להמשיך ולהתפתח, ולהטמיע את עצמן עוד יותר בתוך הכלכלה הדיגיטלית העולמית. נדרשת התערבות רגולטורית אגרסיבית מיידית כדי למנוע מפעולות הלבנת מטבעות קריפטוגרפיים להפוך למרכיב בלתי הפיך של פשע מאורגן חוצה לאומי.

התפשטות רשתות הלבנת הון מבוססות USDT וההתכנסות של פשעי סייבר, הימורים מקוונים וסחר בבני אדם

האימוץ הנרחב של USDT (Tether) כמכשיר פיננסי עיקרי בתוך כלכלות בלתי חוקיות חוצות-לאומיות זירז את התרחבותן של רשתות הלבנה מתוחכמות, ומאפשר לקבוצות פשע מאורגנות לטשטש סכומי עתק של רווחים פליליים ביעילות מדאיגה. האינטגרציה ההולכת וגוברת של טכניקות ערפול פיננסי המבוססות על מטבעות קריפטוגרפיים בתוך סינדיקטים של הונאות סייבר, פלטפורמות הימורים מקוונים בלתי חוקיים ותשתיות בנקאיות תת קרקעיות יצרה מערכת אקולוגית של פשע פיננסי אדפטיבית ביותר , ומציבה אתגרים מהותיים לרשויות הרגולטוריות ברחבי העולם.

ניתוחי בלוקצ’יין משפטיים אחרונים חשפו יותר מ-17 מיליארד דולר USDT בעסקאות לא חוקיות המתפרשות על החלפת מטבעות תת-קרקעית, מסחר בסחורות בלתי חוקי והונאות פיננסיות המבוססות על סייבר בין ספטמבר 2022 לספטמבר 2023 . סוכנויות אכיפת חוק ומודיעין פיננסי ברחבי מזרח ודרום מזרח אסיה זיהו עלייה דרמטית בהלבנת הון מונעת במטבעות קריפטוגרפיים , כאשר USDT על בלוקצ’יין TRON מתגלה כאמצעי המועדף לזרימות פיננסיות בלתי חוקיות בשל מהירות העסקאות המהירה שלו, אופיו הבדוי ודמי העסקאות הזניחים.

תיאורי מקרה של רשתות פליליות המאפשרות USDT

סינדיקט הלבנת מטבעות קריפטו של סין של 1.7 מיליארד דולר

בשנת 2022, מבצע אכיפת חוק רב-סוכנויות בראשות לשכת האבטחה הציבורית של Tongliao בסין פירק רשת הלבנת הון מבוססת USDT האחראית להלבנת יותר מ-1.7 מיליארד דולר בכספים בלתי חוקיים שמקורם בהימורים מקוונים והונאת סייבר.

- הסינדיקט מינף רשת של בורסות קריפטו וחשבונות מעבר הרשומים באמצעות טלגרם כדי להקל על ערפול פיננסי.

- חקירה של שלושה חודשים הביאה ל-63 מעצרים ב -17 מחוזות , כשהרשויות תפסו 18 מיליון דולר במזומן .

- החבורה התגלתה כגייסה פרדות פיננסיות כדי להקים חשבונות חליפין מזויפים, ולמעשה הלבינה רווחים עבור ארגוני פשע מקומיים ובינלאומיים.

שניים מהמובילים ברחו לתאילנד לפני שבסופו של דבר נתפסו והוסגרו לסין, מה שמדגיש את ההיקף הטרנס-לאומי של רשתות הלבנת מטבעות קריפטוגרפיים .

פיצוח הלבנת הון של סינגפור בסך 737 מיליון דולר

באוגוסט 2023 , הרשויות בסינגפור ביצעו את הפעולה הגדולה ביותר נגד הלבנת הון בתולדות העיר-מדינה , שהביאה ל -10 מעצרים ותפיסה של למעלה מ-737 מיליון דולר בנכסים בלתי חוקיים , כולל:

- אחזקות נדל”ן יוקרתיות

- יותר מ-200 מיליון דולר בארנקי מטבעות קריפטוגרפיים צמודי USDT

- מעל 250 תיקי יד, שעונים ותכשיטים יוקרתיים

- מספר מסמכים מזויפים המשמשים לפתיחת חשבונות בנק בסינגפור

הרשויות דיווחו כי תשעה מתוך עשרת העצורים החזיקו בדרכונים קמבודיים והיו קשורים להימורים מקוונים אסורים ולרשתות הונאה בינלאומיות הפועלות בסין, מיאנמר והפיליפינים. כמה אנשים נחקרו בעבר בסין לפני שעברו לדרום מזרח אסיה כדי להתחמק מבדיקת אכיפת החוק.

משרד המשפטים האמריקני ותפיסת 225 מיליון דולר USDT

בנובמבר 2023 , משרד המשפטים האמריקאי (DOJ) , בשיתוף עם בורסת המטבעות הקריפטוגרפיים OKX ו-Tether , תזמר הקפאה מרצון של 225 מיליון דולר ב-USDT הקשורים לסינדיקטים של הונאה סייבר בדרום מזרח אסיה העוסקים בסחר בבני אדם והונאות “שחט חזירים” בקנה מידה גדול .

- פקידי DOJ עקבו אחר פיקדונות קורבנות שהולבנו באמצעות טכניקות ריבוי שכבות של שרשרת , והסתירו את המקור והיעד הסופי של כספים בלתי חוקיים.

- החוקרים תפסו 9 מיליון דולר נוספים בנכסים דיגיטליים , מה שמאשר את ההסתמכות הגוברת על תשתיות פיננסיות מבוססות בלוקצ’יין כדי להקל על פעולות הלבנה פלילית בנפח גבוה.

חקירות אלו מדגישות את ההתכנסות ההולכת וגוברת בין מטבעות קריפטוגרפיים, פשעי סייבר והונאה פיננסית חוצה-לאומית , ומדגימות את המורכבות ההולכת וגוברת של זרימות פיננסיות בלתי חוקיות המאפשרות נכסים דיגיטליים.

המפגש בין מטבעות קריפטו, הימורים מקוונים וסחר בבני אדם

מגמה מתפתחת במערכות אקולוגיות פיננסיות בלתי חוקיות היא הקשר ההולך ומעמיק בין פשע פיננסי דיגיטלי, רשתות קזינו תת קרקעיות וסינדיקטים של סחר בבני אדם . דיווחי חקירה של סוכנויות ביון אזוריות וארגוני זכויות אדם בינלאומיים מעריכים כי למעלה מ -220,000 אנשים מוחזקים כיום בתנאי עבודה בכפייה במסגרת פעולות הונאת סייבר בקמבודיה ובמיאנמר בלבד.

כוח העבודה הנצלני הזה מסייע בביצוע קמפיינים של הונאה מקוונים בהיקף של מיליארדי דולרים , הממנפים:

- תוכניות הנדסה חברתית המכוונות לקורבנות ברחבי העולם באמצעות פלטפורמות השקעות הונאה.

- מניפולציות של סביבות הימורים דיגיטליות שנועדו לשאוב כספים משחקנים תמימים.

- איסוף נתונים ממקורות אינטרנט אפלים , המאפשר הונאה פיננסית בקנה מידה המוני.

עמוד השדרה התפעולי של מפעלים בלתי חוקיים אלה מחוזק על ידי התקדמות מקבילה בתשתיות בנקאות תת קרקעיות והלבנת מטבעות קריפטוגרפיים .

התפקיד של פלטפורמות הימורים מקוונות בהלבנת סייבר

התרחבותם של מפעלי הימורים מקוונים בלתי מוסדרים סיפקה צינור פיננסי יעיל ביותר לשכבת כספים בלתי חוקיים באמצעות עסקאות הימורים מפוברקות .

מתודולוגיות מפתח להלבנה המופעלות על ידי סינדיקטים של הימורים דיגיטליים כוללות:

- עסקאות הימורים מבוססות USDT : ארגונים פליליים מפקידים כספים בלתי חוקיים לפלטפורמות הימורים מקוונות , שם הם מופצים באמצעות הימורים מבוימים לפני שהם נמשכים כ”זכייה לגיטימית”.

- רשתות להלבנת הון חוצי גבולות : מפעילי הימורים במיאנמר, קמבודיה והפיליפינים מתפקדים כמנחי מפתח עבור תוכניות המרת מטבעות קריפטוגרפיים , המאפשרים לארגוני פשע להוציא כספים ממערכות פיננסיות דיגיטליות.

- חשבונות הימורים VIP עבור מפעלים פליליים : תוכניות VIP מסוימות המוצעות על ידי בתי קזינו מקוונים זוהו כצינורות הלבנת הון , המאפשרים תנועה של סכומי הון לא חוקיים גדולים מבלי להפעיל מערכות ניטור AML מסורתיות.

ההסתבכות הפיננסית ההולכת וגוברת בין הימורים מקוונים, הלבנת מטבעות קריפטוגרפיים ומפעלי הונאת סייבר בינלאומיים מיקמה את הפשע הפיננסי הדיגיטלי כאחד האתגרים הרגולטוריים הדוחקים ביותר של העשור .

אמצעי נגד אסטרטגיים נגד הלבנת הון מבוססת USDT

כדי לנטרל את ההשפעה הגוברת של סינדיקטים של פשיעה פיננסית המשולבת במטבעות קריפטוגרפיים , הרגולטורים הפיננסיים הגלובליים חייבים לאמץ אסטרטגיית אכיפה רב-גונית , תוך שימת דגש:

- ניתוח בלוקצ’יין פורנזי מורחב : פריסת טכנולוגיות מעקב אחר עסקאות מונעות בינה מלאכותית כדי לזהות ולשבש עסקאות בלוקצ’יין בלתי חוקיות .

- סנקציות רגולטוריות על חילופי קריפטו בסיכון גבוה : רשימה שחורה והטלת עונשים כספיים על פלטפורמות מטבעות קריפטוגרפיים המאפשרים זרימות פיננסיות לא מפוקחות .

- פיקוח משופר של AML עבור מפעילי הימורים מקוונים : חובה לנטר עסקאות בזמן אמת וחשיפה מלאה של מבני בעלות מועילה לבתי קזינו דיגיטליים הקשורים לפעילות פיננסית בסיכון גבוה .

- הגברת התיאום בין יחידות המודיעין הפיננסי (FIUs) : הקמת כוחות משימה רגולטוריים חוצי גבולות לניטור מגמות הלבנה מונעות מטבעות קריפטוגרפיים בזמן אמת.

- שיבוש מקיף של רשתות קריפטו-פיננסיות פליליות : תפיסת נכסים דיגיטליים אסורים , פירוק סינדיקטים של הלבנה תת-קרקעית , ופעולות משפטיות אגרסיביות נגד עבריינים בעלי פרופיל גבוה .

ללא התערבות נחרצת, ההתפשטות הבלתי מבוקרת של מערכות אקולוגיות המבוססות על הלבנת USDT תמשיך לתדלק את התרחבות הפשיעה הפיננסית הטרנס-לאומית המבוססת על סייבר , תוך הטמעה נוספת של כלכלות בלתי חוקיות המונעות על ידי מטבעות קריפטוגרפיים בנוף הפיננסי העולמי .

המערכת האקולוגית של דיוג קמעונאי ב-FUNNULL: חשיפת קמפיין מתואם של פשעי סייבר

ריבוי מסעות הפרסום של פישינג המתארחים בתשתית של FUNNULL מייצג איום מתהווה על אבטחת הסייבר העולמית, עם התמקדות מיוחדת במותגי קמעונאות ואופנת יוקרה מערביים בעלי פרופיל גבוה. מידע מודיעיני אחרון חשף רשת דיוג מתואמת מאוד המכוונת לכמה מהחברות המוכרות ביותר בתעשיית הקמעונאות. קנה המידה והתחכום של מסע פרסום זה מצביעים על נוכחות של סינדיקט מתקדם של פושעי סייבר הממנף את רשת מסירת התוכן של FUNNULL (CDN) לאיסוף אישורים בקנה מידה גדול והונאות פיננסיות.

המותגים הקמעונאיים הממוקדים והניצול שלהם

הניתוח המשפטי שלנו גילה שלפחות 20 מותגים עולמיים גדולים ממוקדים באופן פעיל באמצעות דפי התחברות דיוג בעלי מבנה קפדני המתארחים ב-FUNNULL. מותגים אלה כוללים:

- אופנה יוקרתית: קרטייה, שאנל, קואצ’ר, LVMH, מייקל קורס, טיפאני ושות’, ולנטינו

- פלטפורמות מסחר אלקטרוני: eBay, Etsy, Rakuten, OnBuy.com

- קמעונאים יוקרתיים: ניימן מרקוס, Saks Fifth Avenue, Macy’s

- קמעונאים של שוק המונים: אלדו, אסדה, לוטה מארט, אינדיטקס

- שוק הנחות ועסקאות מקוונות: Bonanza, Gilt Groupe

- תגמול מזומן ותוכניות נאמנות

כל מותג משויך לדומיינים מרובים של פישינג , לעתים קרובות תוך שימוש בטכניקות טיפוסקוואט, התקפות הומגליפים וטכניקות מסכת תת-דומיין כדי להונות משתמשים תמימים להזין את פרטי הכניסה שלהם באתרי אינטרנט מזויפים.

ניתוח טכני של תשתית דיוג המתארחת ב-FUNNULL

- תשתית CNAME מזוהה: FUNNULL CNAME בודד (12abb97f.u.fn03[.]vip) קושר ליותר מ -650 דומיינים של פישינג , מה שמאשר גורם איומים מרכזי שמתאם את הקמפיין.

- שרשראות להפניה מחדש של כתובות אתרים: רבים מהדומיינים הללו משתמשים בשכבות ניתוב מחדש מרובות , ולעתים קרובות מערפלים את מקורם באמצעות כתובות אתרים מתווכים לפני הנחיתה בדפים של גניבת אישורים.

- אלמנטים נפוצים של ערכת דיוג: החקירה שלנו זיהתה ערכות דיוג אחידות ביותר בכל התחומים המזויפים הללו, הכוללות מבני ספריות כמעט זהים, עומסי כניסה ותגובות שרתים .

תיאור מקרה: דמיון בנקודות הקצה של אימות

על ידי הנדסה לאחור של מספר דפי פישינג, זיהינו התנהגות עקבית בצד השרת על פני מספר דומיינים:

- דף דיוג של שאנל (cjmall01[.]com/index/user/logins.html)

- טופס התחברות שולח אישורים דרך נקודת הסיום “do_login.html” .

- השרת מגיב בהודעה אחידה “המשתמש אינו קיים” , המחקה ניסיון כניסה לגיטימי שנכשל.

- דף דיוג של Cartier (cartier.cartierate[.]com/login)

- אישורים נשלחים אל “/api/cat/v1/auth/login” .

- סקריפט ההתחזות מחזיר הודעת שגיאה “החשבון לא קיים” (tel_not_exist) , תגובת חתימה שנמצאת גם בדומיינים אחרים של פישינג.

- דפי דיוג של Rakuten, Aldo ו-eBay

- כולם ממנפים מבני ספריות זהים ונקודות קצה של אימות ( “/api/cat/v1/auth/login” ).

- שרתי דיוג מחזירים את אותה הודעת “החשבון לא קיים” כמו מסע הפרסום של Cartier.

רכיבי קצב חזירים והונאת השקעות

מעבר לפישינג קמעונאי, צוותי המודיעין שלנו חשפו צמתים משמעותיים בין רשת הדיוג הזו לבין תוכניות הונאות השקעות, כולל הונאות של שחיטת חזירים.

- פלטפורמות מסחר הונאה: דומיינים המקושרים ל- coroexchange[.]com נמצאו בתוך אותה תשתית FUNNULL.

- דפוסי אירוח משותפים: קמפיין הדיוג הקמעונאי מתקיים במקביל עם אתרי הונאה פיננסית תחת אותם אשכולות IP הנשלטים על ידי FUNNULL, מה שמצביע על פעולות פשיעה פיננסית רב-וקטורית המנוהלת על ידי שחקן איום מאורגן יחיד.

אמצעי אבטחה תפעוליים וממצאים שלא פורסמו

אינדיקטורים פורנזיים נוספים נכתבו עבור לקוחות אכיפת חוק ואבטחה ארגונית , מכיוון שהם מכילים מנגנוני ניצול קריטיים המשמשים את שחקן האיום הזה. עם זאת, המודיעין הנוכחי מציע בתוקף שהקמפיין הזה:

- פועלת בקנה מידה עולמי, ומשפיעה על השווקים הקמעונאיים הבינלאומיים הגדולים.

- ממנף את ה-CDN של FUNNULL כשכבת תשתית ליבה, תוך ניצול יכולות האנונימיות שלו.

- משתמש בטכניקות התחמקות מתוחכמות, כולל רכיבה מהירה של דומיינים וערפול IP.

אמצעי נגד אסטרטגיים ושלבי הפחתה מומלצים

- רשימה שחורה של דומיינים ו-IP: צוותי אבטחת סייבר ארגוניים צריכים לחסום מיד את כל דומייני הדיוג הקשורים ל-FUNNULL ולנטר באופן פעיל דפוסי תעבורה כדי לזהות ניסיונות גישה לא מורשית.

- מסעות פרסום למודעות דיוג בכל התעשייה הקמעונאית: מותגים הממוקדים במסע פרסום זה צריכים לתאם התראות אבטחה גלובליות ולחזק את האימוץ של אימות דו-גורמי (2FA).

- אלגוריתמים משופרים לגילוי הונאה: מעבדי תשלומים ומוסדות פיננסיים צריכים ליישם מנגנוני זיהוי הונאה בזמן אמת כדי לסמן עסקאות שמקורן בחשבונות שנפגעו.

- שיתוף פעולה מודיעיני של איומי סייבר: חברות אכיפת חוק ואבטחת סייבר חייבות להרחיב את מסגרות שיתוף המודיעין כדי לזהות ולפרק באופן יזום תשתיות דיוג לפני שהן מתרחבות.

מערכת הדיוג המתארחת ב-FUNNULL מייצגת הסלמה קריטית בפשעי סייבר בין-לאומיים , עם הונאה קמעונאית, הונאות השקעות והונאות פיננסיות, כולם מתכנסים בתוך תשתית תקיפה אחת ומתוזמרת. בהתחשב בהתפתחות המהירה של טקטיקות אלה, אי פעולה מהירה ונחרצת עלולה להוביל לגניבת אישורים נרחבת, הפסדים כספיים ושחיקת אמון הצרכנים בפלטפורמות קמעונאיות מקוונות.

פשרה על שרשרת האספקה של Polyfill.io: איום אבטחת סייבר מערכתי

הרכישה של Polyfill.io על ידי FUNNULL בתחילת 2024 גרמה לאחת מהתקפות שרשרת האספקה התחממות ביותר בזיכרון האחרון, תוך מינוף האמון המובנה בספריות JavaScript בשימוש נרחב כדי להחדיר סקריפטים זדוניים ליותר מ-110,000 אתרי אינטרנט ברחבי העולם. לתמרון האסטרטגי הזה של FUNNULL, מנחה ידוע של פעולות פושעי סייבר, היו השלכות מרחיקות לכת, שחשף עסקים, ממשלות ומשתמשים למגוון איומים מתוחכמים.

ניצול משאב מהימן